病毒详细信息:

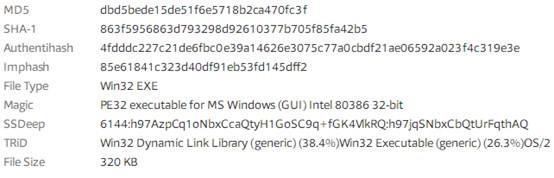

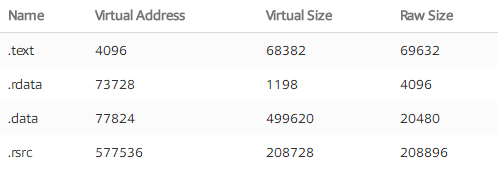

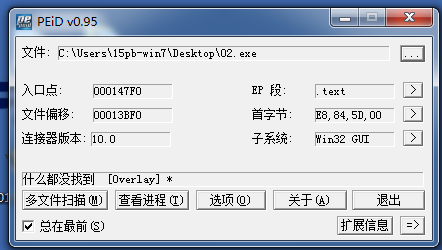

病毒的PE信息:

1.头信息:

2.区段信息:

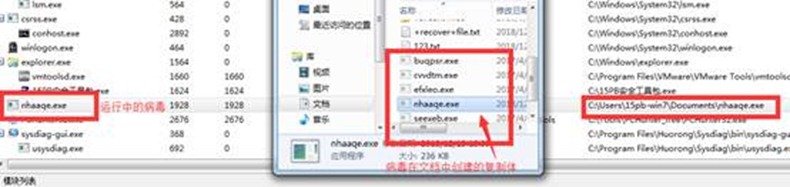

2病毒行为:

病毒在运行后会将自身删除,并在c盘文档下生成tvoxbg.exe

3病毒代码分析

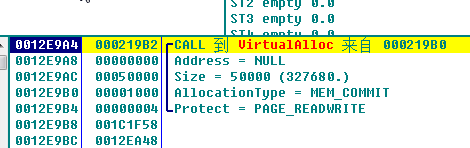

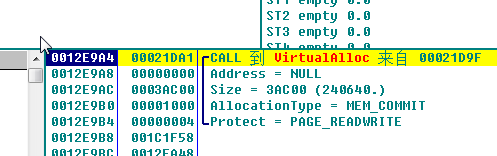

病毒进行OD分析脱壳:

根据病毒的行为,创建内存,写入恶意代码,代码执行。所以对OD下API断点,对VirtualAlloc、VirtualAllocEx、CreateProcessA、CreateProcessW下断点。

根据返回值查看数据

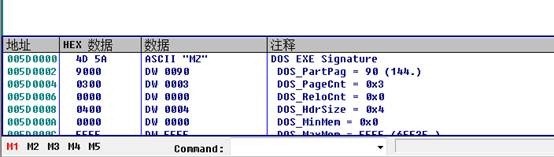

可知数据中是PE结构,根据数据将PE从内存中dump出来,大小:50000、起始位置5D0000.

继续运行。

使用二进制->二进制复制,010editor,新建->选择Hex文件;编辑->从Hex复制到text也可以完成内存dump

总共dump 三个PE文件,其中两个是假的因为,使用IDA进行查看函数数量过少,导入函数很少,而文件却有300k左右。

对真正PE进行分析:

脱壳后动态静态分析:

40FF10函数:

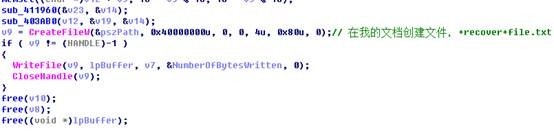

函数0040FBE0:创建文件

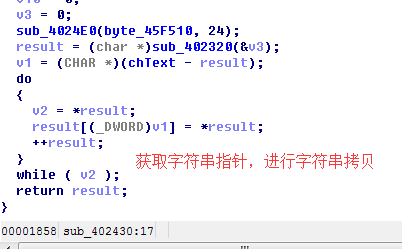

函数402430:获取勒索文本

函数40FE60:获取勒索图片:

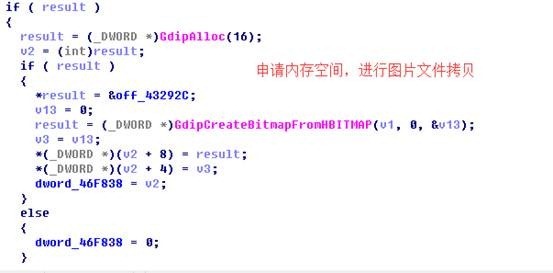

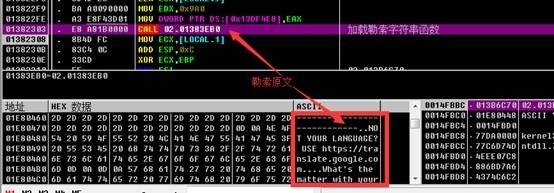

对dump进行单步跟踪分析,猜测可能是解密字符串函数。

进入解密字符串函数进行动态调试

侧面印证call 01382170是字符串解密函数。

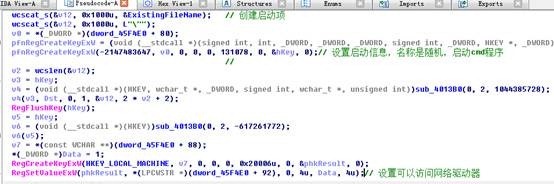

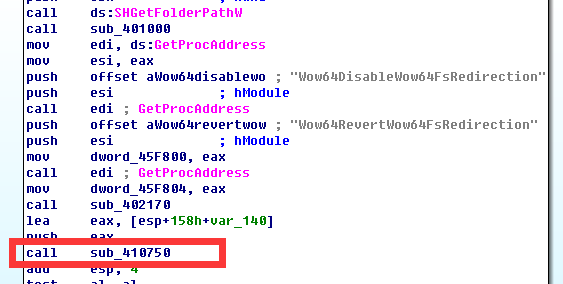

对Dump样本进行静态分析:

在WinMain函数内进行分析,VitrualAlloc、GetProcAddress,API很重要,一般程序如果想要增强适应性都会动态获取Kernel32.dll通过上述两个API获取其他相应功能的API。所以当分析WinMain流程到

分别对call 402170和call 410750分析可知:

在函数 410750内发现权限获取

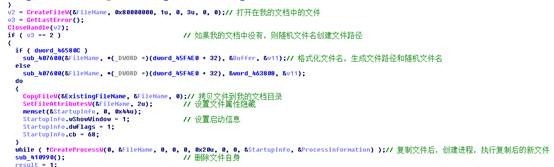

根据程序流程找到文件复制和删除的代码分析可知:

在OD对410990函数分析:

可以确定此函数是创建进程删除源文件的函数

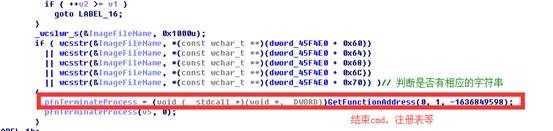

根据WinMain函数流程来看,找到00406EB0发现此函数是创建出来的线程函数。

按照流程继续向下分析

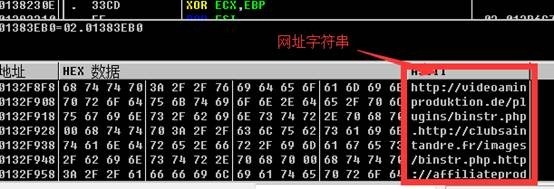

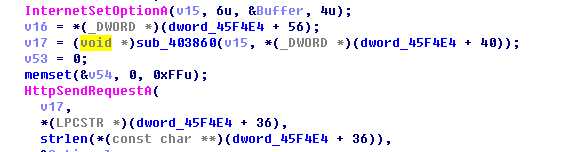

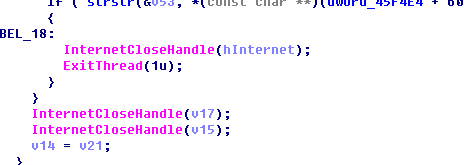

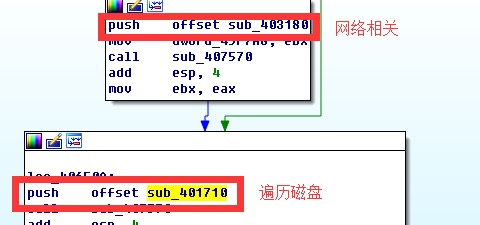

函数 403180,根据API断定和网络链接有关

继续向下分析

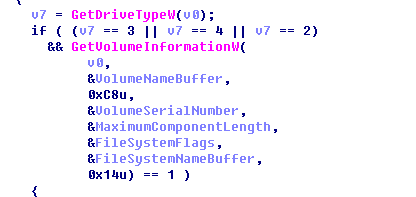

分析函数 401710可知

获取磁盘信息的API,此函数八成和磁盘遍历有关,猜测可能用递归方式进行遍历磁盘信息。

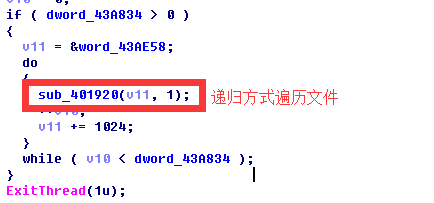

对40192函数分析:

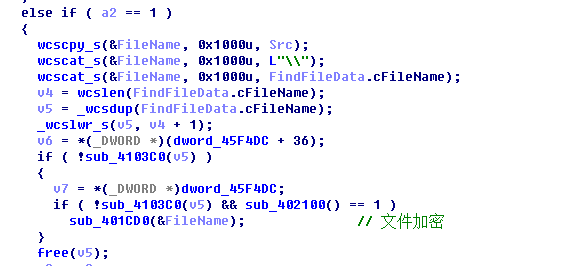

可知此函数对磁盘内的文件进行了遍历,创建了勒索文件和图片,并对文件进行了加密处理。

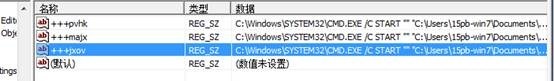

感染病毒观察行为:

通过Pchunter,启动信息:

病毒伪装成cmd.exe运行

病毒在注册表中的数据

4总结:

1. 此病毒通过对磁盘文件的遍历,进行加密

2. 通过网络链接进行勒索

3. 为防止被杀,在我的文档进行写入,修改文件属性隐藏,创建随机文件名。

4. 进行注册表写入开机自动启动,提高存活率

5. 代码进行多个PE文件的创建写入,增加逆向的难度

6. 创建恶意代码的进行,对该进程重写将恶意代码写入,增强病毒的隐蔽性。