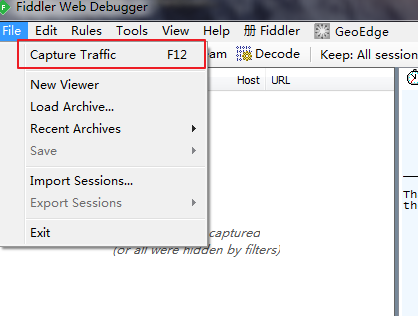

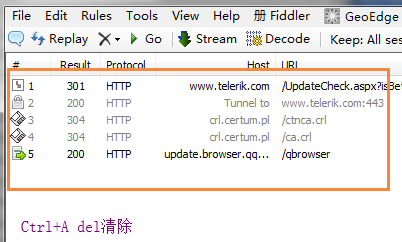

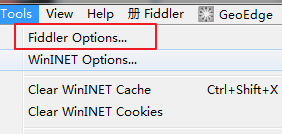

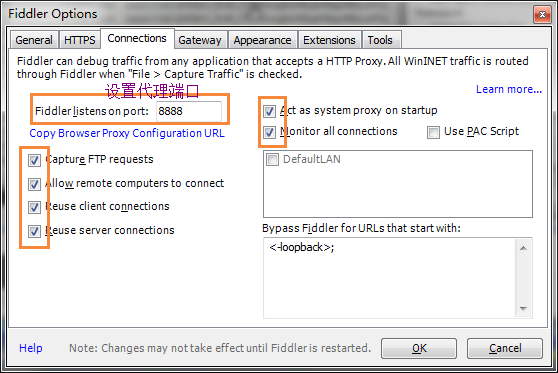

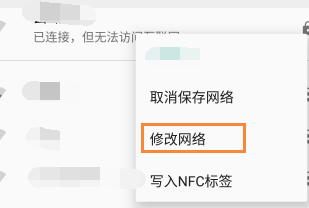

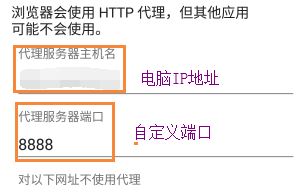

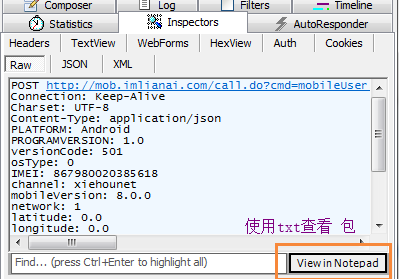

配置抓包工具

配置:

在手机端进行配置

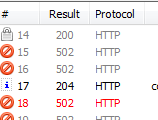

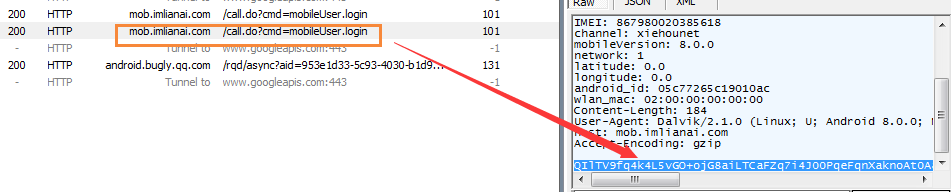

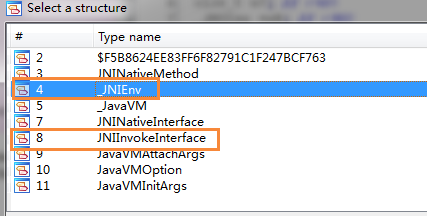

打开抓包目标apk(恋恋,登录)

目标找出加密算法

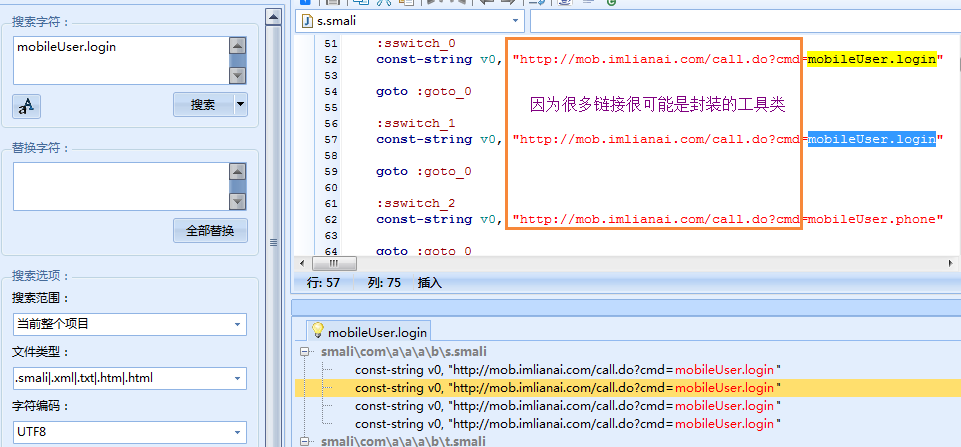

使用AndroidKiller反编译

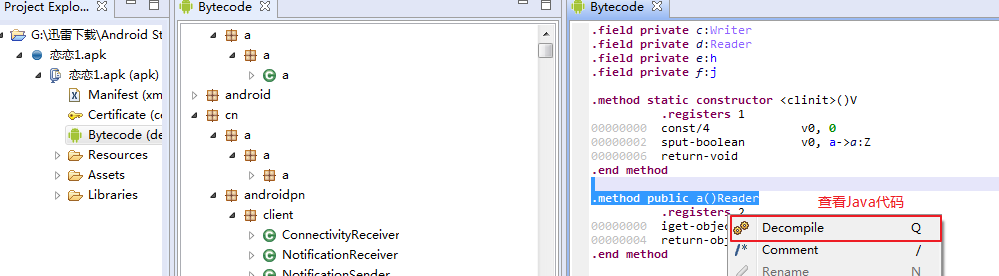

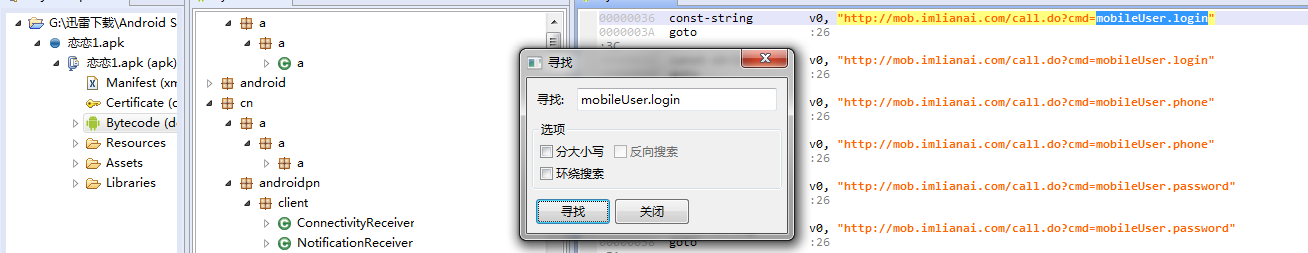

使用geb工具查看(使用前必须配置环境),geb打开目标apk

根据上文分析ctrl+f查找字符串

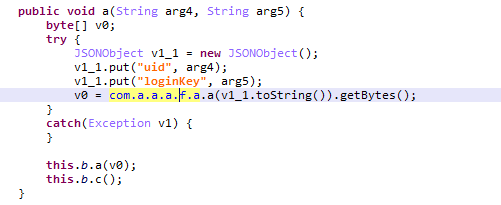

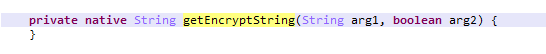

大致浏览反编译后的java代码

猜测肯能是字符串加密函数跟进

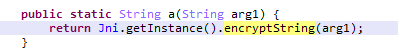

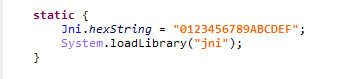

猜测肯能是字符串加密函数跟进 查看encryptString()发现调用so文件,

查看encryptString()发现调用so文件, 浏览整个代码

浏览整个代码 根据System.loadLibrary(“jni”)确定调用的so文件名是(lib+jni+so格式)“jni”。

根据System.loadLibrary(“jni”)确定调用的so文件名是(lib+jni+so格式)“jni”。

使用IDA分析

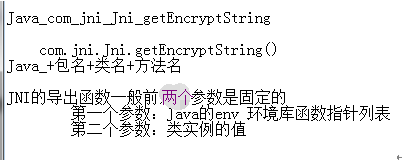

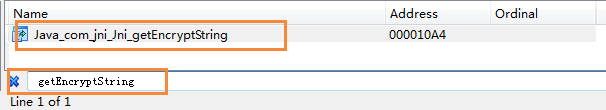

记载后根据分析在exports中查找导出的接口encryptString()函数命名规则

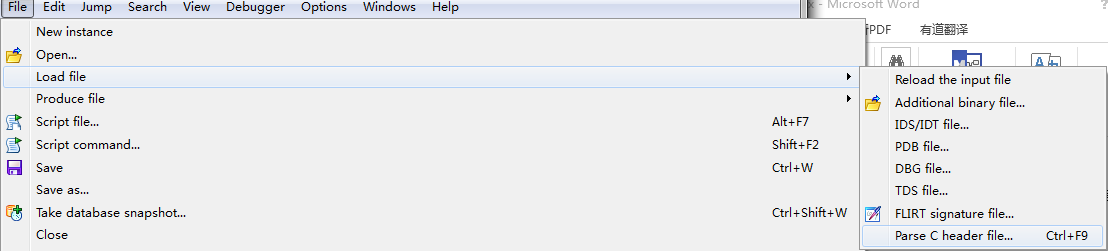

查看IDA反编译后的代码,导入jni.h头文件

根据JNI的接口,在exports定位目标函数 ,导入之后修改导出函数的参数,前两个参数一般是固定

,导入之后修改导出函数的参数,前两个参数一般是固定

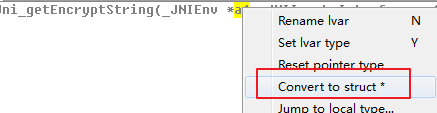

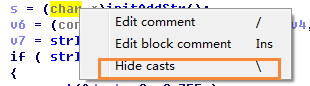

隐藏类型转换,

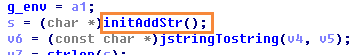

隐藏类型转换, 猜测是初始化, 跟进查看

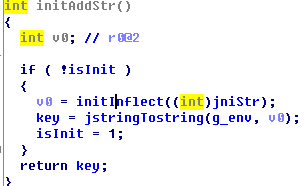

猜测是初始化, 跟进查看 根据代码分析可知,此函数初次调用进行初始化,再次调用直接返回key,则进一步分析initAddr()函数,jniStr是

根据代码分析可知,此函数初次调用进行初始化,再次调用直接返回key,则进一步分析initAddr()函数,jniStr是![]() 字符串,对initInflect()函数分析,对相应的参数重新设定类型,得到

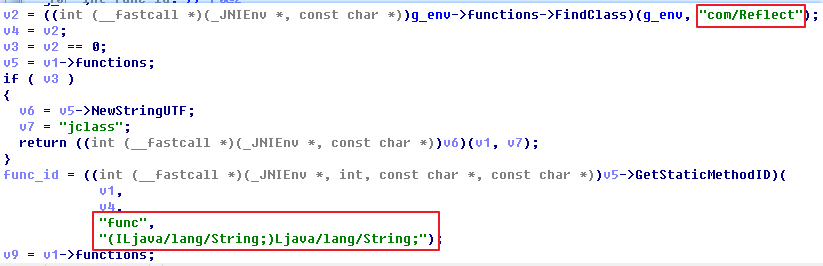

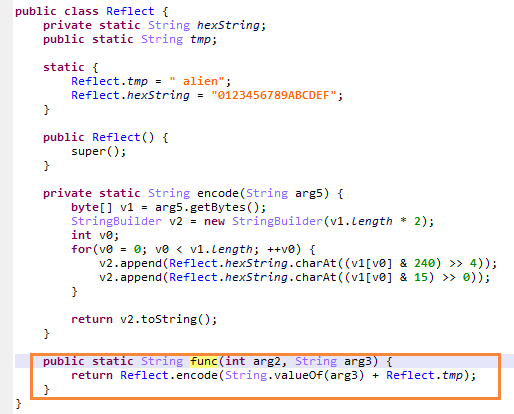

字符串,对initInflect()函数分析,对相应的参数重新设定类型,得到 调用java层com.Reflect.func函数。使用geb定位查看

调用java层com.Reflect.func函数。使用geb定位查看

字符串转换成16进制,initInflect()将输入的字符串“/key-i im lianai”+ alien。

字符串转换成16进制,initInflect()将输入的字符串“/key-i im lianai”+ alien。

注入smali代码输出信息

跟据上述分析,在java层返回到最初定位字符串加密代码的地方![image015[1] image015[1]](https://img2018.cnblogs.com/blog/1636218/201906/1636218-20190608224633264-1835472034.png) 查看引用的函数,发现只有这一处,则在此处进行smali注入,在Androidkill插入定位代码位置插入smali使用的log封包将相关的smali文件复制到相同文件夹下,插入代码并编译运行查看输出信息。

查看引用的函数,发现只有这一处,则在此处进行smali注入,在Androidkill插入定位代码位置插入smali使用的log封包将相关的smali文件复制到相同文件夹下,插入代码并编译运行查看输出信息。

使用ddm查看输出信息(说明:静态函数的参数从p0开始,动态函数参数从p1开始) 注意:使用AndroidKill反编译时先保存

至此确认分析的代码是该apk的帐户密码的加密函数