实验链接

本实验以PHP和Mysql为环境,展示了CSRF攻击的原理和攻击过程。通过实验结果结合对攻击代码的分析,可更直观清晰地认识到Web安全里这种常见的攻击方式。

实验简介

实验所属系列:web攻防

实验对象:本科/专科信息安全专业

实验类别:实践实验类

预备知识

-

浏览器有关Cookie的设计缺陷当前主流的Web应用都是采用Cookie方式来保存会话状态,但是浏览器在引入Cookie时却忽视了一项非常重要的安全因素,即从WEB页面产生的文件请求都会带上COOKIE。只要请求域与Cookie信息所指定的域相一致,无论是访问Web页面,还是请求图片,文本等资源,用户在发出请求时都会带上Cookie。Cookie的这一特性使得用户始终以登录的身份访问网站提供了便利,但同时,也方便了攻击者盗用身份信息执行恶意行为。

-

什么是CSRF CSRF(Cross-site request forgery)跨站请求伪造,也被称为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。CSRF通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。用户登录并访问了一正常网站,登录成功后,网站返回用户的身份标识Cookie给用户。当用户访问到恶意网站时,恶意网站强制用户去向正常网站发送恶意请求。由于用户此时拥有正常网站的Cookie,所以就相当于攻击者盗用了用户身份,去访问了正常(目标)网站。一次完整的CSRF攻击,需要受害用户需要完成两个步骤:登录正常网站,并在本地生成Cookie。在不退出正常网站的情况下,访问恶意网站。

-

HTTP GET和POST请求区别解析URL全称是资源描述符,我们可以这样认为:一个URL地址,它用于描述一个网络上的资源,而HTTP中的GET,POST,PUT,DELETE就对应着对这个资源的查,改,增,删4个操作。GET一般用于获取/查询资源信息,而POST一般用于更新资源信息。Get 方法通过 URL 请求来传递用户的数据,将表单内各字段名称与其内容,以成对的字符串连接,置于URL 后,如http://www.xxx.com/index.php?username=liming&password=123456数据都会直接显示在 URL 上,就像用户点击一个链接一样。Post 方法通过 HTTP Post 机制,将表单内各字段名称与其内容放置在 HTML 表头(header)内一起传送给服务器端。GET与POST方法实例:GET /127.0.0.1?username=liming&password=123456 HTTP/1.1Host: www.xxx.comUser-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.7.6)Gecko/20050225 Firefox/1.0.1Connection: Keep-AlivePOST / HTTP/1.1Host: www.xxx.comUser-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.7.6)Gecko/20050225 Firefox/1.0.1Content-Type: application/x-www-form-urlencodedContent-Length: 40Connection: Keep-Alive

实验目的

-

了解Cookie在设计方面存在的缺陷

-

掌握CSRF攻击的原理

-

掌握Get和Post形式CSRF攻击脚本的写法

实验环境

两台Windows XP机器(分别安装有XAMPP集成部署环境),两台机器网络连通

一台机器部署正常网站(留言板)10.1.1.189

一台机器部署恶意网站 10.1.1.23

部署正常网站的主机环境中有Chrome浏览器(或其他方便抓包分析的浏览器或工具)

实验步骤

步骤一

任务描述:实验基于Get形式的CSRF攻击

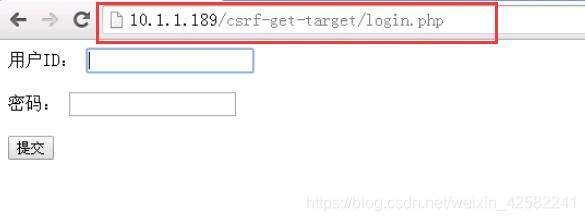

一、在target主机机中登录留言板

打开浏览器,登录留言板网站:http://10.1.1.189/csrf-get-target/login.php

进入后,输入用户ID admin与密码 123456 登录,登录后可看到admin用户的留言内容。

二、留言并分析留言数据包

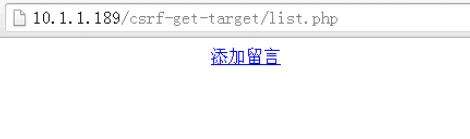

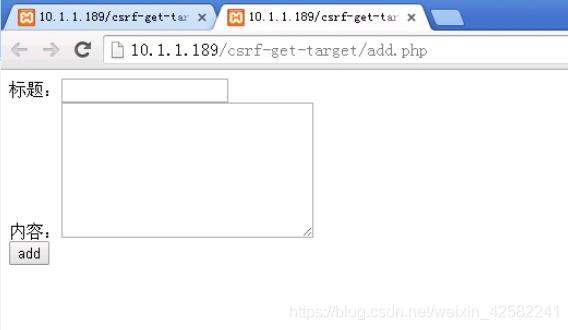

点击添加留言按钮进入留言添加页面:

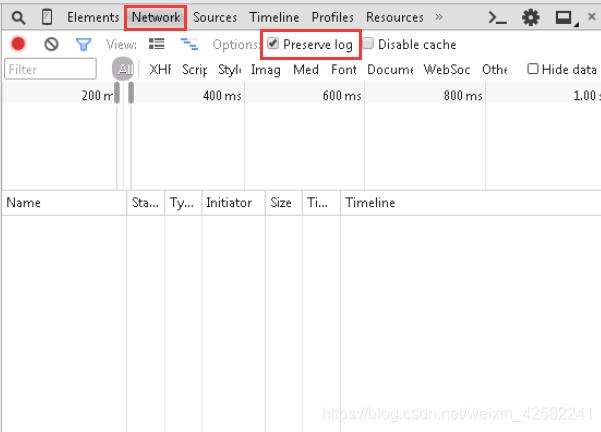

按F12按钮打开Chrome浏览器的调试工具(或打开其他等效的Http调试软件),切换到Network标签一栏,选中Preserve Log选项,准备抓取留言数据包。

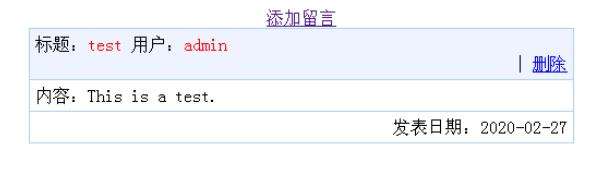

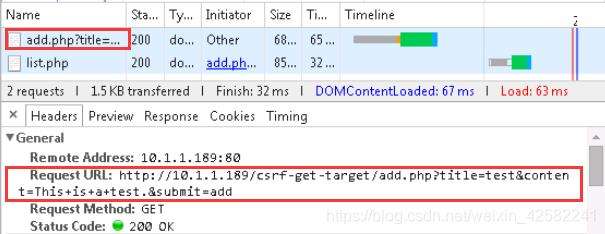

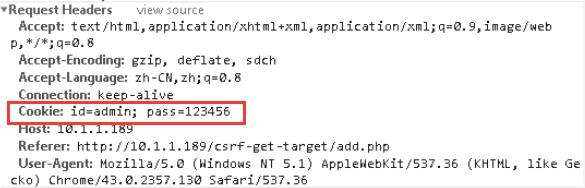

在输入框中分别输入标题和内容,点击add按钮。在调试窗口中点击”add.php?title=…”一项查看刚才发送留言请求的Http协议内容,如下图所示:

从抓包截图中可以看到,我们在留言板中输入的内容,附在页面请求地址中发给了服务器,这种参数字段存放在URL中的请求叫做GET请求。即我们首先尝试的是基于GET请求形式的CSRF攻击,下节会介绍POST请求形式的CSRF攻击。

同时我们发现用户在添加留言请求中,附带了用户身份标识Cookie字段。当然这里为演示用,我们直接把明文用户名和密码当作了Cookie值。

三、登录恶意网站并查看CSRF攻击效果

用户在浏览器中新建一标签页,访问恶意网站: http://10.1.1.23/csrf-get-attacker/ attacker.html

我们发现恶意网站表面看上去就是一个正常的网页,但事实上恶意网站在后台已经向用户下发了恶意脚本,该脚本利用了之前用户登录留言板所保存的Cookie信息,冒充用户在留言板上进行留言。

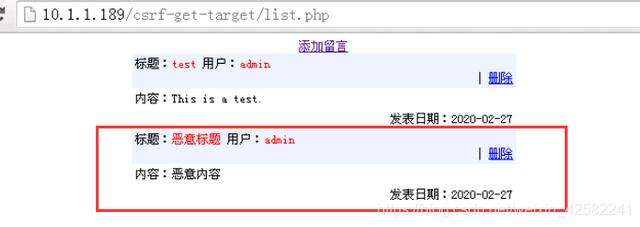

重新访问留言板网站: http://10.1.1.189/csrf-get-target/list.php,发现留言板上多了一条恶意的留言内容,如下图所示:

该留言内容就是刚才我们登录恶意网站过程中身份被冒充而发表出来的。

步骤二

任务描述:实验基于Post形式的CSRF攻击

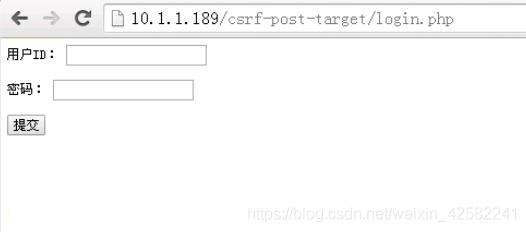

一、登录留言板

打开浏览器,登录留言板网站: http://10.1.1.189/csrf-post-target/login.php

进入后,输入用户ID admin与密码 123456 登陆。

二、留言并分析留言数据包

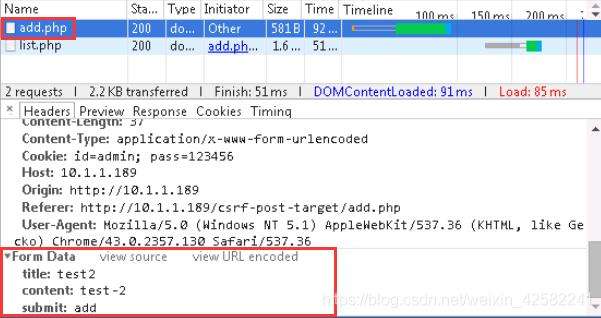

按照步骤一中的方法,重新抓取上传数据包,查看留言内容格式。

从抓包截图中可以看到,我们在留言板中输入的内容,附在HTTP请求的Data域中发给了服务器,这种参数字段存放在HTTP Data域中的请求叫做Post请求。

在浏览器中新建一标签页,访问恶意网站: http://10.1.1.23/csrf-post-attacker/ attacker.html

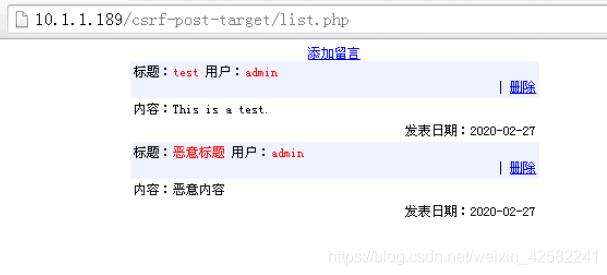

访问留言板网站: http://10.1.1.189/csrf-post-target/list.php

发现留言板上多了一条恶意留言内容。该留言内容就是刚才我们登录恶意网站过程中身份被冒充而发表出来的。

步骤三

任务描述:审查恶意网站代码,了解CSRF攻击原理

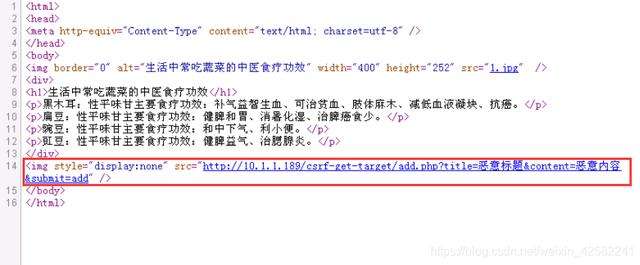

返回到恶意网站页面: http://10.1.1.23/csrf-get-attacker/ attacker.html

鼠标右键,点击弹出菜单中的“查看源代码选项”,查看恶意网站代码,如下图所示:

从代码中可以看到,恶意网站在页面中植入了一个标签,由于其通过CSS样式设置为隐藏,所以我们在访问过程中并没有看到实际的标签内容。这个标签通过设置src地址,向留言板网站发送了一条恶意留言请求。由于浏览器保存了我们在留言板网站的身份标识Cookie,并在发送请求时自动将Cookie附带上,所以恶意网站就成功盗用了我们的身份,完成了一次恶意留言行为,这就是基于GET请求的CSRF攻击全过程。

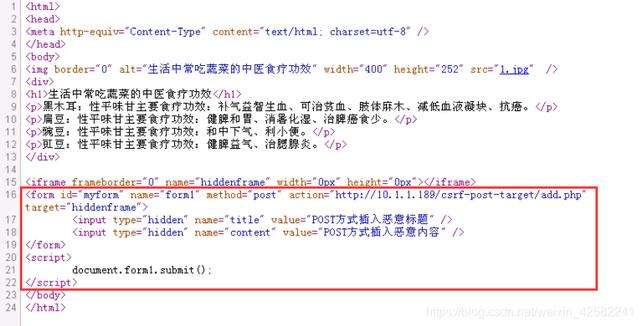

返回到另一恶意网站页面: http://10.1.1.23/csrf-post-attacker/ attacker.html

鼠标右键,点击弹出菜单中的“查看源代码选项”,查看恶意网站代码,如下图所示:

从代码中可以看到,恶意网站在页面中植入了一个form表单,这个表单的action设置为留言网站地址。同时植入的还有一段Javascript代码,该段代码功能是自动提交form表单数据。这样,当用户访问到该恶意网站时,实际上就通过Post方法向留言板发出了一条恶意留言请求。

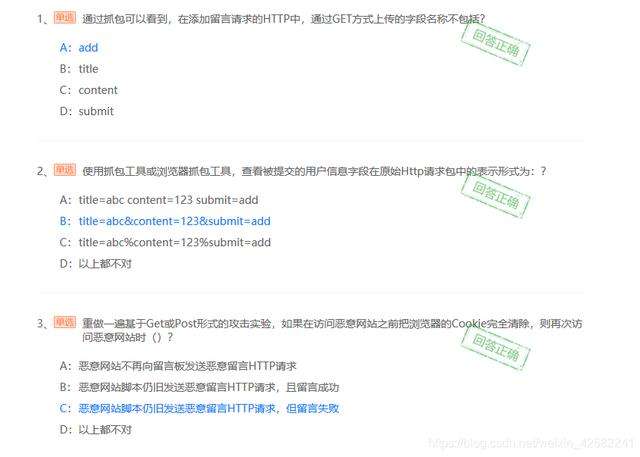

答题