摘要:移动应用安全检测,soot、flowdroid分别作为静态分析、污点分析主要工具,能我们能够快速高效的进行检测分析、本文主要介绍两个工具的基本操作及相应的使用场景

本文分享自华为云社区《移动应用安全常用组件Soot、Flowdroid简介&基本使用》,作者:舞阳河畔程序猿 。

概述

Android作为一个开放的移动应用平台,无论是系统还是APK应用面临严峻的安全问题,针对应用安全面临的威胁,检测技术也在不断演进,但是基于静态分析的方式始终绕不过Soot跟FlowDroid,前者是一个java语言分析工具,同时也支持APK文件的分析,后者则是污点分析工具,通过生成Graph追踪污点传输路径。下面针对这两个进行介绍介绍,帮助读者能快速入门。

Soot

简介

soot是java优化框架,提供4种中间代码来分析和转换字节码。

- Baf:精简的字节码表示,操作简单

- Jimple:适用于优化的3-address中间表示

- Shimple:Jimple的SSA变体

- Grimple:适用于反编译和代码检查的Jimple汇总版本。

soot提供的输入格式有:java、android、class等

输出格式有:Java字节码、android字节码、Jimple、Jasmin、shimple、baf等,这些实际业务中常使用的,当然还有其它的格式,这里不再一一列举。

借助soot对android的分析能力,我们可以进一步分析安卓应用的安全漏洞,比如组件暴露、加密算法等存在的安全问题。

基本使用

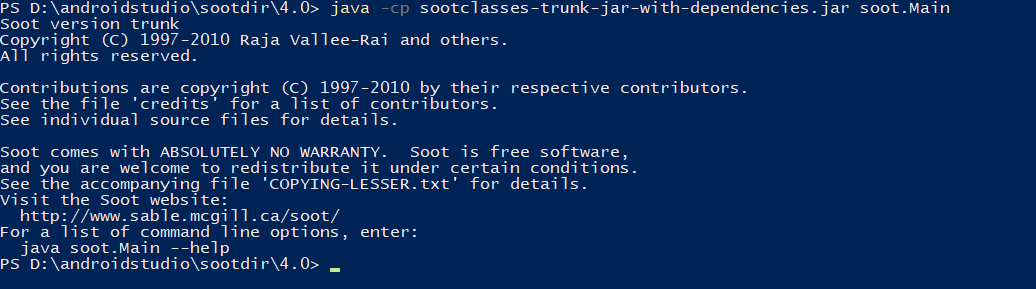

可以GIT下载最新的soot jar包,我下载的是4.1.0版本中的sootclasses-trunk-jar-with-dependencies.jar 包,这个包应该自带了soot所需要的所有依赖。下载完成后使用powershell进入jar文件所在的文件夹,可以输入以下命令:

java -cp sootclasses-trunk-jar-with-dependencies.jar soot.Main查看soot相关的信息

首先我们来看soot怎么分析java代码(这里以class文件分析为例):

第一步,配置soot环境信息

StringBuffer cp = new StringBuffer(); cp.append("."); cp.append(File.pathSeparator + apiPath); cp.append(File.pathSeparator + "C:\\Program Files\\Java\\jre1.8.0_171\\lib\\rt.jar" + File.pathSeparator + "C:\\Program Files\\Java\\jre1.8.0_171\\lib\\jce.jar"); System.setProperty("soot.class.path", cp.toString());

第二步,设置soot的配置属性(各属性说明可以参考GIT上官方文档信息)

soot.options.Options.v().set_keep_line_number(true); soot.options.Options.v().set_whole_program(true); soot.options.Options.v().setPhaseOption("jb", "use-original-names:true"); soot.options.Options.v().setPhaseOption("cg", "verbose:false"); soot.options.Options.v().setPhaseOption("cg", "trim-clinit:true"); soot.options.Options.v().set_src_prec(Options.src_prec_class); soot.options.Options.v().set_prepend_classpath(true); soot.options.Options.v().setPhaseOption("wjop", "enabled:false");

第三步,拿到代码信息

for (String clzName : SourceLocator.v().getClassesUnder("class文件所在路径")) { System.out.printf("api class: %s\n", clzName); // 加载要处理的类设置为应用类,并加载到soot环境Scene中 Scene.v().loadClass(clzName, SootClass.BODIES).setApplicationClass(); } for (SootClass clz : Scene.v().getApplicationClasses()) { //遍历获取类、方法等需要的信息 }

现在,我们在看看soot怎么分析android apk

Options.v().set_src_prec(Options.src_prec_apk); Options.v().set_output_format(Options.output_format_jimple); Options.v().set_process_dir("待处理文件所在路径"); // 安卓JDK所在目录,只需要指定官方SDK包platforms-new目录下jar所在路径即可 Options.v().set_android_jars("jdk path"); Options.v().set_keep_line_number(true); Options.v().set_allow_phantom_refs(true); Options.v().set_process_multiple_dex(true); Options.v().set_whole_program(true); Scene.v().loadNecessaryClasses(); new CallGraphBuilder().build();

同样,我们可以得到apk的代码信息,包括class、method、attribute等,基于这些进行进一步分析并应用到实际检测业务中。

使用场景

使用Soot对Android应用进行静态分析,目前包括主要的检测场景:

- 检测应用中敏感字符串url和email、IP等

- 检测应用中风险代码片段

- 检测应用可能存在的漏洞,如组件暴露、过度申请权限、不安全加密算法等

FlowDroid

简介

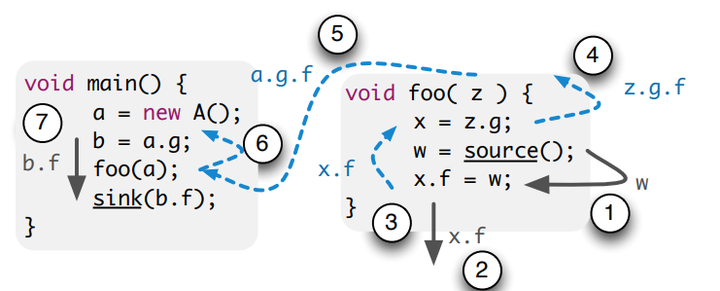

FlowDroid是目前对Android app进行污点分析效果最好的工具之一。 污点分析的目的其实很简单,就是为了检查是否应用中是否存在从污点源到泄漏点的数据流。 但是它的优点在于它构建的数据流精度很高,可以对上下文,流,对象和字段敏感,从而使得分析结果非常精确。

它实现精准分析的原因有几点:

- 1. 它对Android声明周期进行了比较完整的构建,例如Activity中的OnCreate,OnResume等。通过抽象一个dummyMain作为分析的入口来支持Android应用的分析;

- 2. 它实现了精准的数据流分析,其中包含前向污点分析和后向别名分析。他们的实现其实都是基于heros的数据流分析框架来实现的。这里面的算法比较复杂,我的理解是这两种分析都是满足上下文敏感和流敏感的,后向分析的算法提供了对象敏感和字段敏感的支持;

- 3. 它支持简单的native code的污点分析

当然,它也存在一些不足之处,包括:

- 1. 不能对组件间(Intent)的污点传播进行分析

- 2. 隐式流问题

- 3. native code不能完美支持

尽管存在一些不足之处,在各大会议上也已经提出了数十种新的静态污点分析算法,相比FlowDroid在一些数据集或是DroidBench上有着更快的运行速度以及更优的精准度。但FlowDroid仍然是公共资源中可获取的静态污点分析工具的唯一选择,因为很多paper提供的源代码几乎没有注释与文档,导致使用极其困难;另外科研人员往往仅在有限的测试集上进行了运行,所以去使用这样的程序不可避免的会遇到Bug。相比之下,FlowDroid作为被持续维护的一款框架,其稳定性上具备了一定的保证,同时其底层的Soot框架强大的功能与较为完善的文档,使得FlowDroid上手难度相对较低。

基本使用

环境配置

FlowDroid的配置方法有两种,可以直接下载相关jar包,也可以使用maven配置依赖。jar包可以去FlowDroid的GitHub上进行下载,仅需soot-infoflow-android-classes.jar和soot-infoflow-classes.jar两个文件即可,另外去Soot的仓库 下载包含了heros与jasmin的sootclasses-trunk-jar-with-dependencies.jar,将上述三个包加入项目依赖便完成了FlowDroid的配置

运行

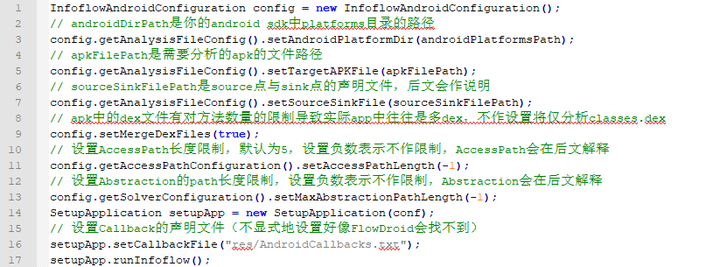

整个FlowDroid最顶层的类便是soot.jimple.infoflow.android.SetupApplication,大部分的设置与运行都可以通过操作这个类的实例进行。SetupApplication既可以在调用runInfoflow()时传入配置参数,也可以在初始化SetupApplication时或初始化后传入配置参数。SetupApplication的初始化函数以及runInfoflow函数有多种不同参数类型的实现,可以查阅源码后根据情况选择,这里仅提供我自己使用的一种方式:

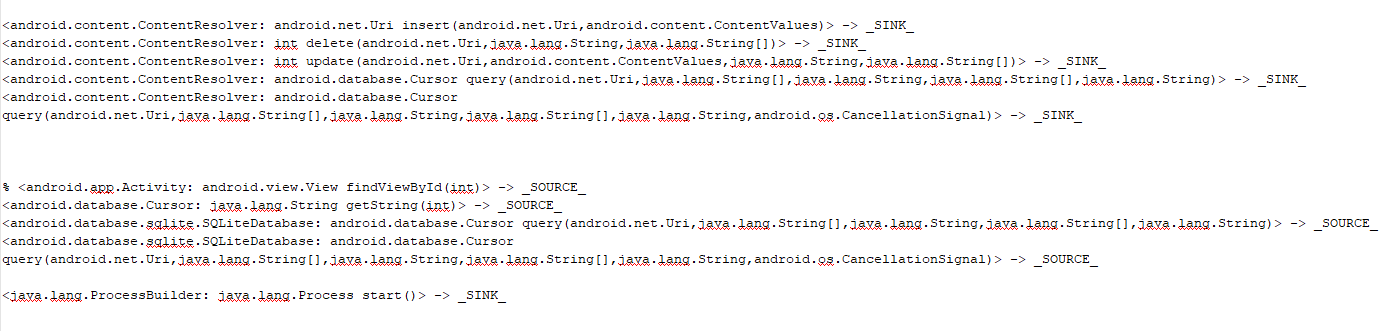

关于Source、Sink

污点分析中的source点表示污点分析的起始点,而sink点表示污点分析的结束点。换言之,FlowDroid在“扫描”这个apk后,会从source点开始分析数据流,当数据流“流到”sink点时将其标注。FlowDroid中的source与sink均为类方法,在soot-infoflow-android下有提供一份SourcesAndSinks.txt的文件,是FlowDroid当时使用的一些可能涉及到访问隐私数据的api,从里面很容易看出声明文件的格式:

每一行作为独立的声明,%开头的表示注释,可以根据应用需求自行添加删减Source与Sink的声明。

使用场景

Flowdroid本身输出结果只是数据流信息,需要结合我们定制source、sink信息产生业务价值,一般有以下使用场景:

- 隐私数据泄露检测

- 污点传播类问题检测

- Android组件间数据传递风险检测

文末福利:华为云漏洞扫描服务VSS 基础版限时免费体验>>>