《网络攻防技术》教材

一、作业

第一章实践作业

攻击目标:获取异性同学的生肖、星座、出生日期、生辰八字。

攻击对象选择:选取一个仅仅认识但不熟知的异性同学。知道其微信。

所知信息:在微信朋友圈晒过自己的生日派对

生肖,星座,出生日期:从他的年龄以及朋友圈晒图大致了解(不知道他过的是农历生日还是公历生日)

生辰八字:我们可以从她的出生时间得知。

攻击过程设计:设计游戏请他参加,玩真心话大冒险活动,在随意聊天中获得想知道的信息。

通过生肖星座八字网站查询,得到生辰八字。

第二章实践作业

部署个人版网络攻防实验环境

(由于老师给的压缩包对不同的实验环境进行了配置,所以在这里给出测试过程和注意问题以及蜜网的配置过程)

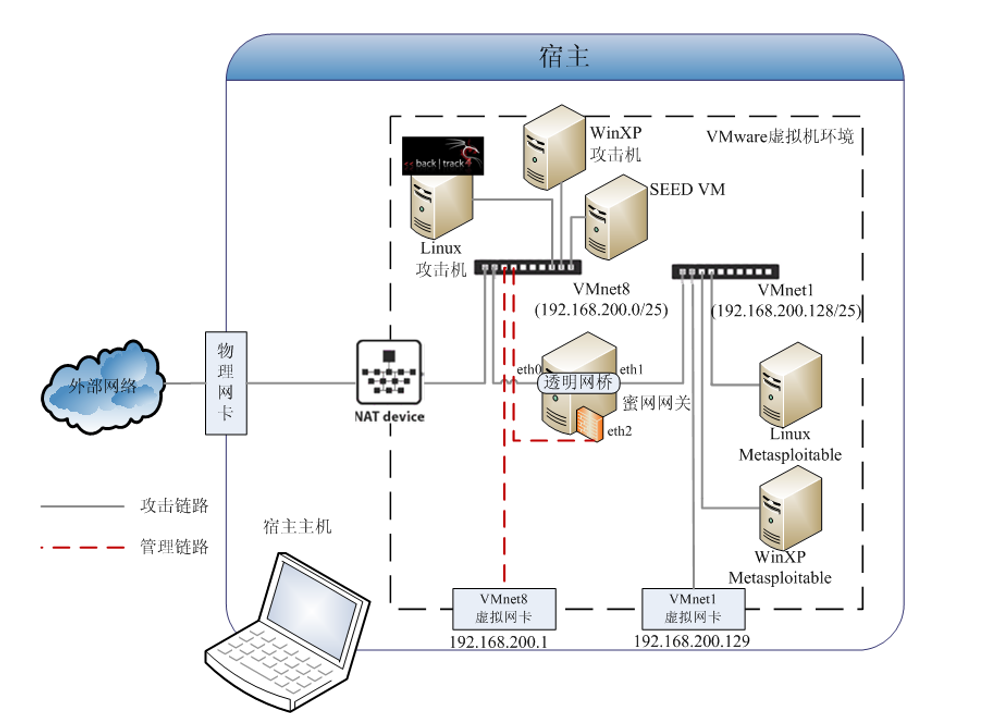

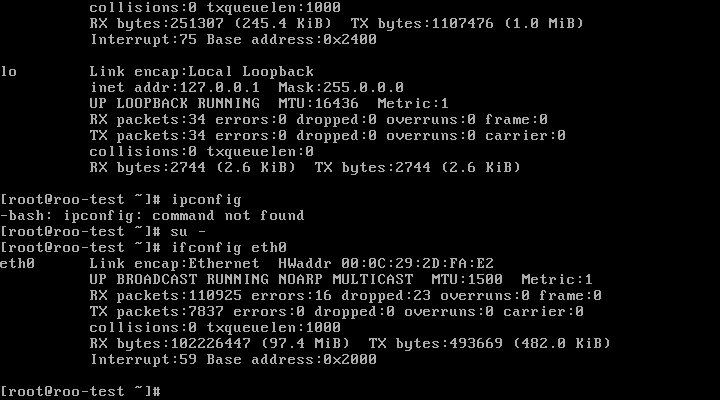

Windows:攻击机ip(192.128.200.2)(nat模式)

靶机ip(192.168.200.124)(host-only模式)

linux:攻击机ip(192.168.200.3)(nat模式)

靶机ip(192.168.200.125)(host-only模式)

蜜网网关:192.168.200.8

这里考虑三种模式的不同,查找资料总结如下:

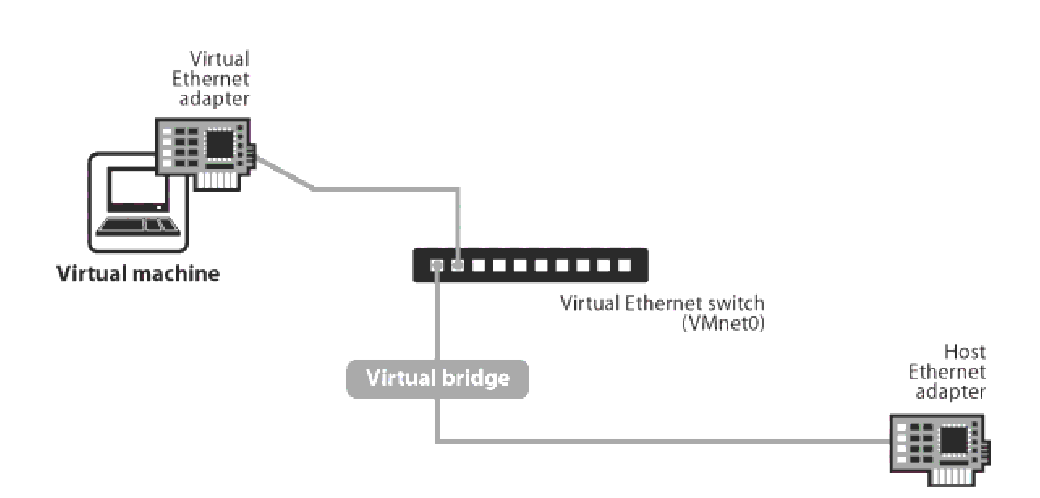

桥接方式(Bridge):在桥接方式下,VMware 模拟一个虚拟的网卡给客户系统,主

系统对于客户系统来说相当于是一个桥接器。客户系统好像是有自己的网卡一样,

自己直接连上网络,也就是说客户系统对于外部直接可见。

网络地址转换方式(NAT):在这种方式下,客户系统不能自己连接网络,而必须

通过主系统对所有进出网络的客户系统收发的数据包做地址转换。在这种方式下,

客户系统对于外部不可见。

主机方式(Host-Only):在这种方式下,主系统模拟一个虚拟的交换机,所有的客

户系统通过这个交换机进出网络。在这种方式下,如果主系统是用公网 IP 连接

Internet,那客户系统只能用私有 IP。但是如果我们另外安装一个系统通过桥接方

式连接 Internet(这时这个系统成为一个桥接器),则我们可以设置这些客户系统的

IP 为公网 IP,直接从这个虚拟的桥接器连接 Internet,下面将会看到,我们正是通

过这种方式来搭建我们的虚拟蜜网。

攻击机靶机ping如下:

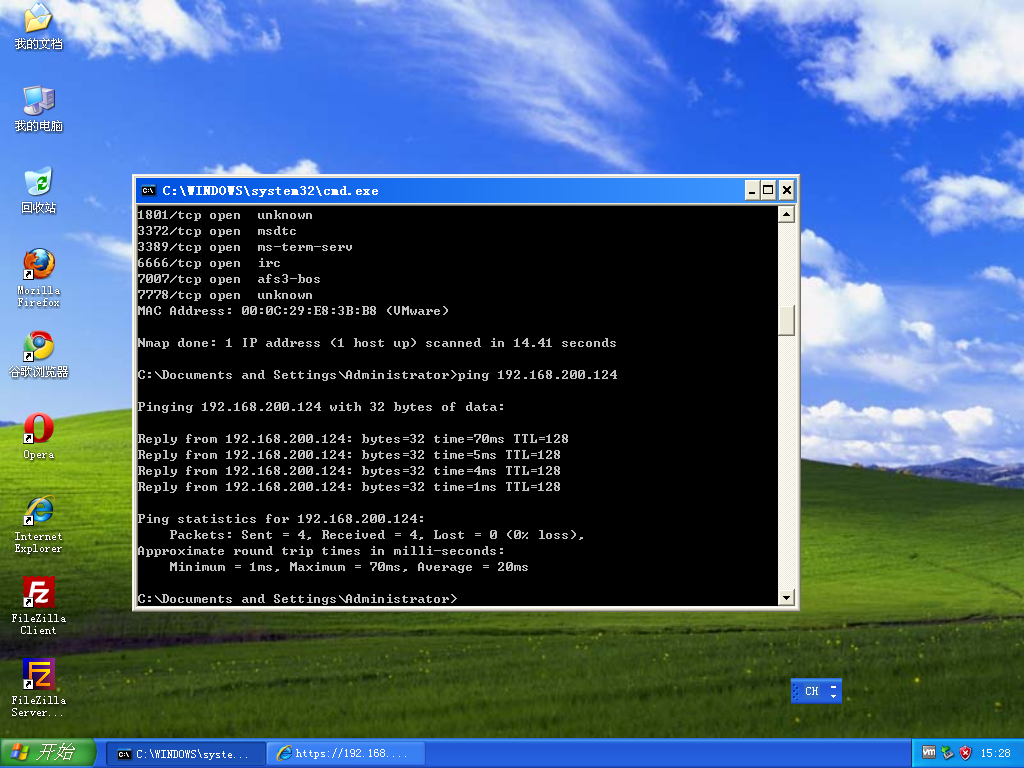

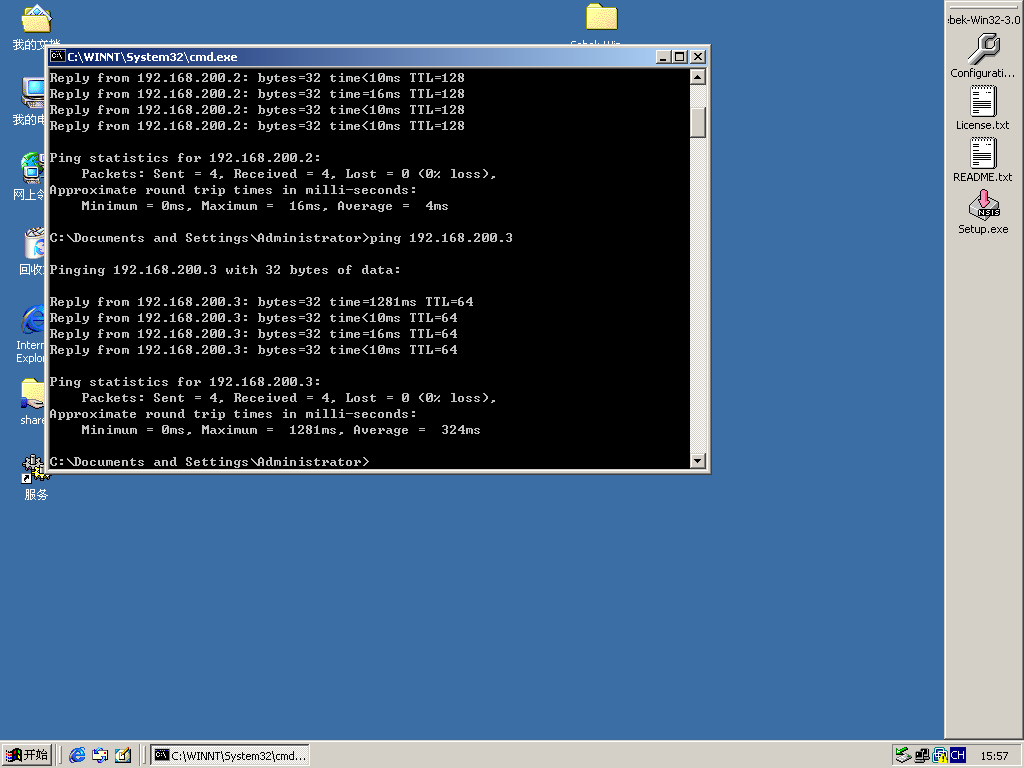

Windows攻击机ping windows靶机

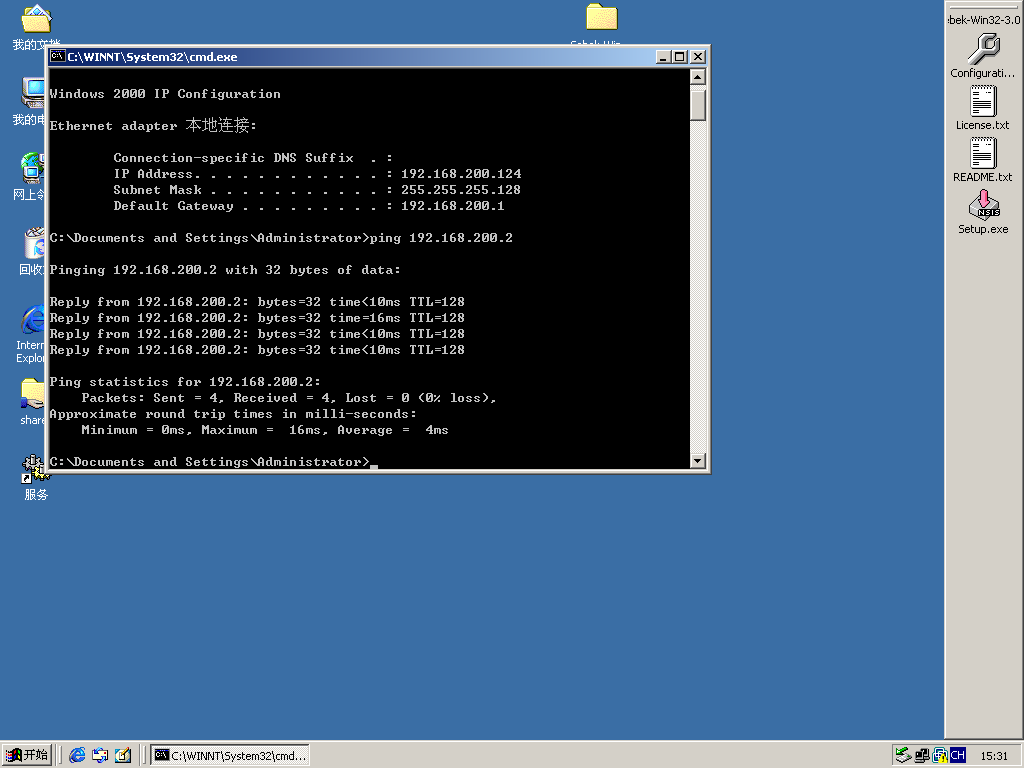

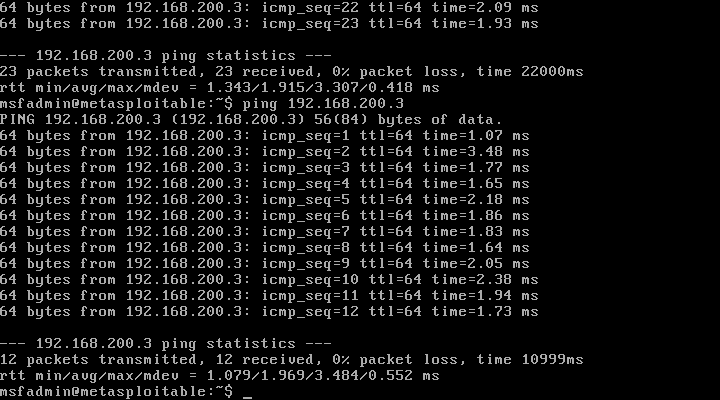

靶机ping攻击机

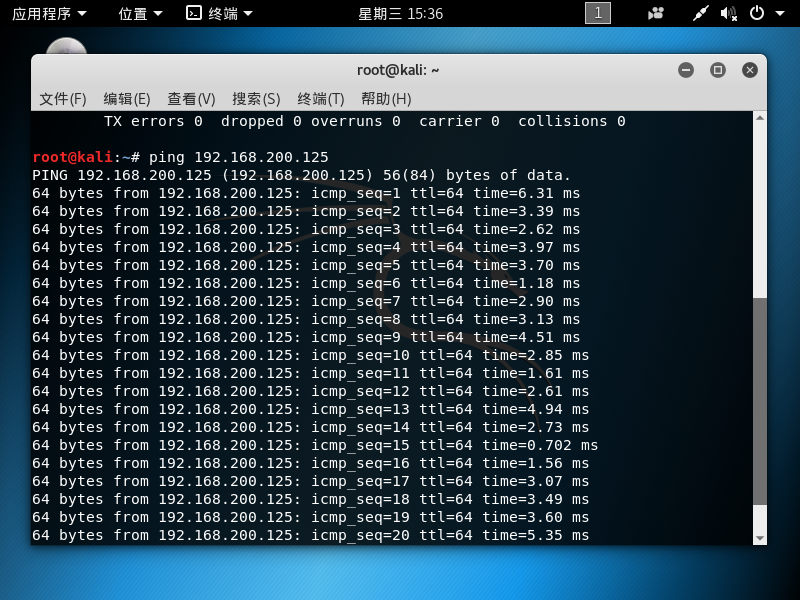

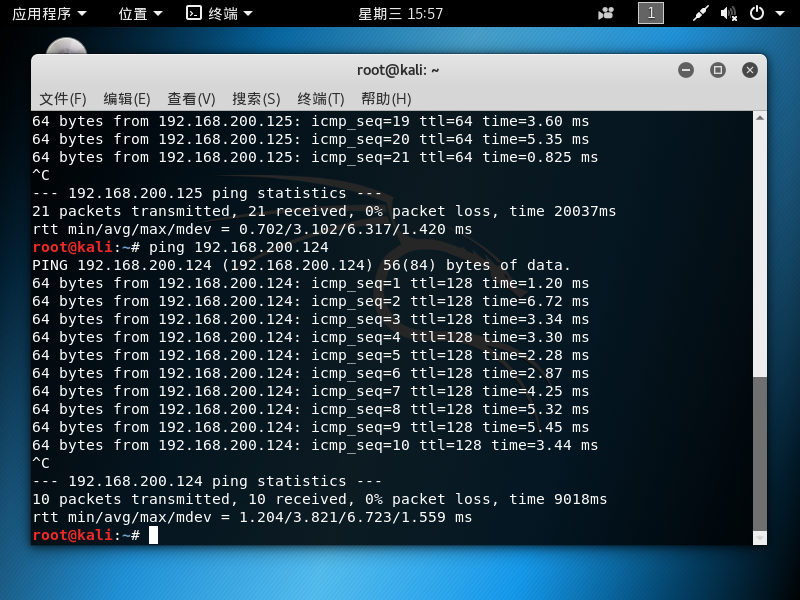

linux攻击机ping靶机

靶机ping攻击机

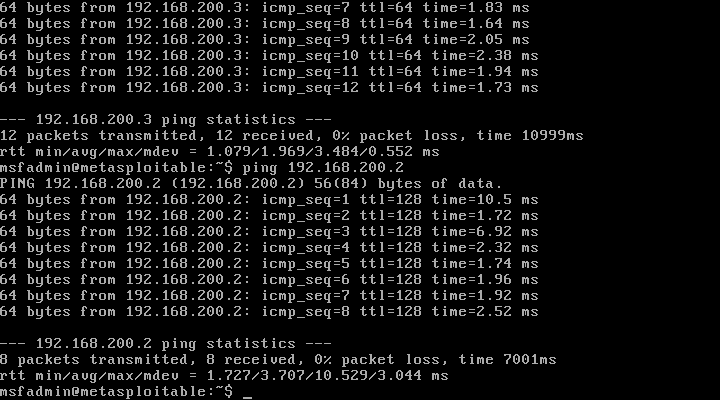

windows攻击机ping linux靶机

linux靶机ping windows攻击机

linux攻击机ping windows靶机

windows靶机ping linux攻击机

蜜网网关环境搭建

个人认为重要的是ip地址的配置,给出ip地址配置的拓扑图,并且注意网络连接模式(nat还是host-only,靶机内部需要自己设定)

安装sebek后便可进行测试了

window下用攻击机扫描靶机端口

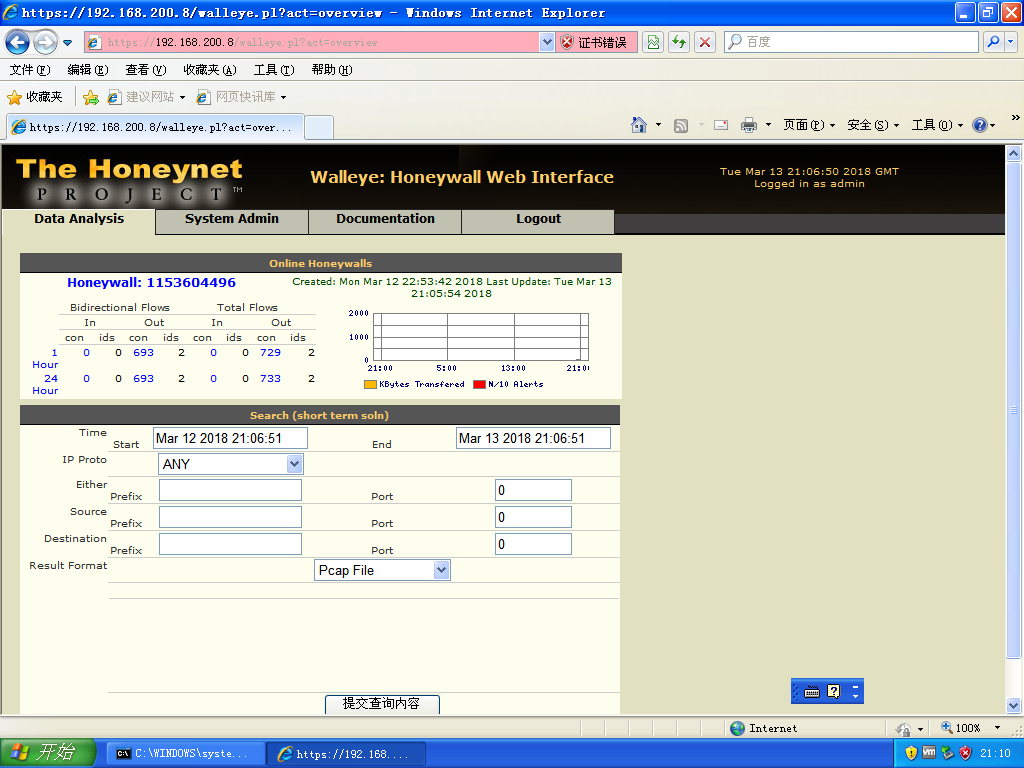

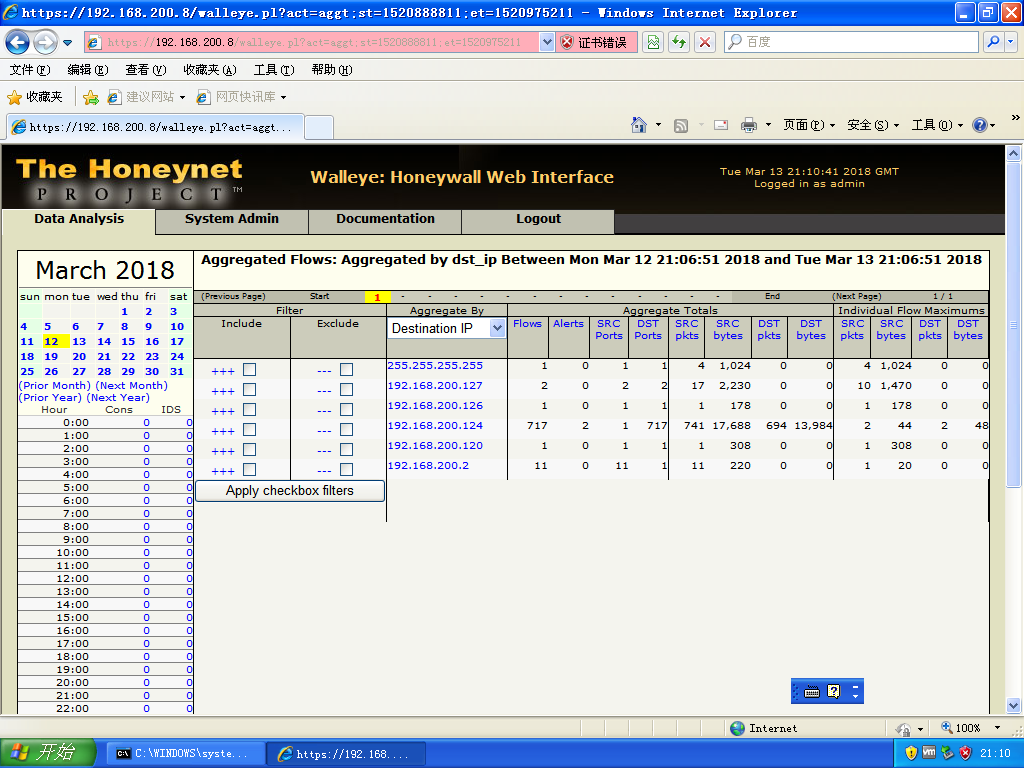

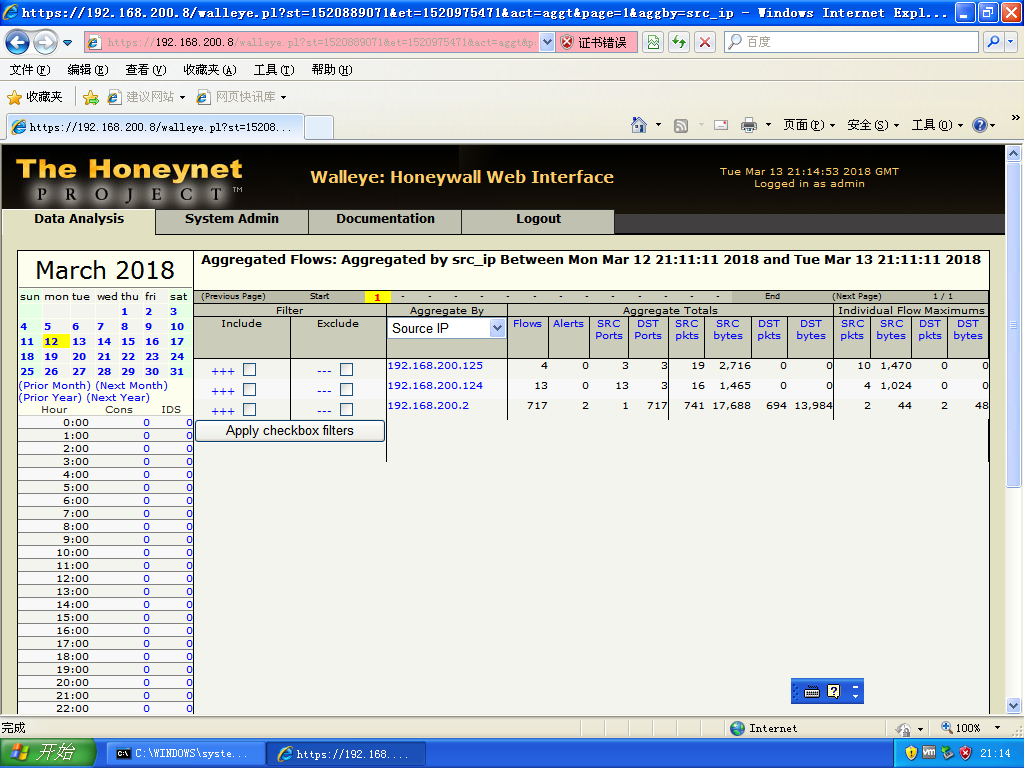

在攻击机检测到流量的变化(pcap file视图是wireshark捕获的内容,Walleye 的摘要视图如下)

Walleye 中观察扫描时的连接信息

蜜网网关:

遇到的问题以及解决:

(1)XP 攻击机和 WinServer 靶机都有一个问题:鼠标点击时乱晃乱跳,无法准确双击一个 一个图标。 解决方法: 这种问题是 VMWare tools 的问题。选择更新 vmware tools,总是更新失败。所以,首先 卸载系统中的 vmware tools,然后再 install 一下,即可解决上述鼠标乱晃乱跳的问题

(2)登录到 192.168.200.8 上查看 Walleye 时,发现没有截获任何数据,在保证攻击已经成 功的情况下判断出是蜜网网关的问题。 解决方法: (1) 杀死 hflow 进程。 敲命令: ps auxf | grep hflow,会发现有三个关于 hflow 的进程,kill 其中一个后, 发现刚才 kill 的 hflow 的进程号仍在,这个时候就需要 kill 其他的进程号。(因为 之后 kill 掉父进程才能结束 hflow) (2) 重启 hflow 进程。 敲命令:/etc/rc.d/init.d/hflow restart

二、kali环境搭建(kali视频1-2)

问题和解决方案

kali linux环境搭建没有问题,但是后面的安装vmtools出现无法连接的情况,于是换了更新源,阿里云的源尝试不通,便使用了官方源。

阿里云kali源

deb http://mirrors.aliyun.com/kali kali main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali main non-free contrib

deb http://mirrors.aliyun.com/kali-security kali/updates main contrib non-free

官方源

deb http://http.kali.org/kali kali-rolling main non-free contrib#deb-src http://http.kali.org/kali kali-rolling main non-free contrib

kali视频(3-5)

一、视频学习和总结

信息搜集之googlehack

(1)通过互联网网站搜集信息

子域名信息、

Shodan大数据搜索、同IP网站反查、IP信息扫描、网站指纹信息、WHOIS查询

(2)googlehack

(3)theharvester

theharvester是一个社会工程学工具,它通过搜索引擎、PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息。

(4)metagoofil

metagoofil可以收集 word、ppt、Excel、PDF 类型的信息

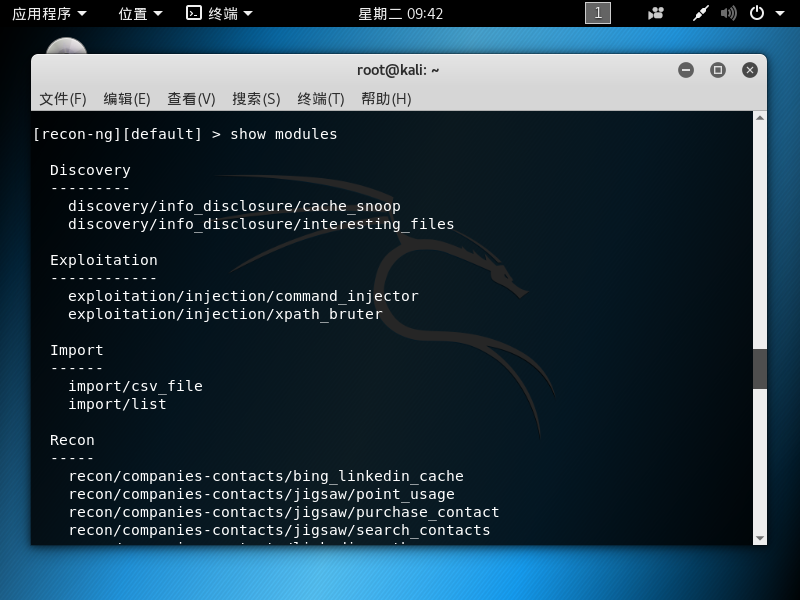

(5)Recon-ng

有侦查,发现,汇报,和攻击四大块(import没发现有多大的用处,所以暂时为四大块),可用show modules查看有哪些模块。

(1) 侦查版块

Profiler模块: 查询某个用户名在那些网站(知名)有注册。

可用 search profiler 查询在具体路径

使用模块:

use recon/profiles-profiles/profiler

(2)发现版块

Interesting_files模块:查找某网站的敏感文件

命令跟前面一样

Search interesting_files

Use discovery/info_disclosure/interesting_files

Show info #查看用法,可以看到参数比较多,含义我就不解释了

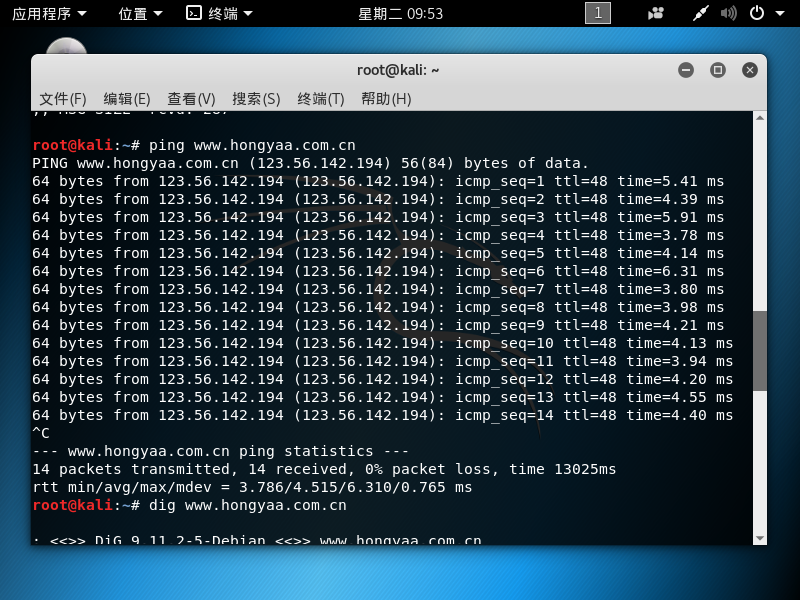

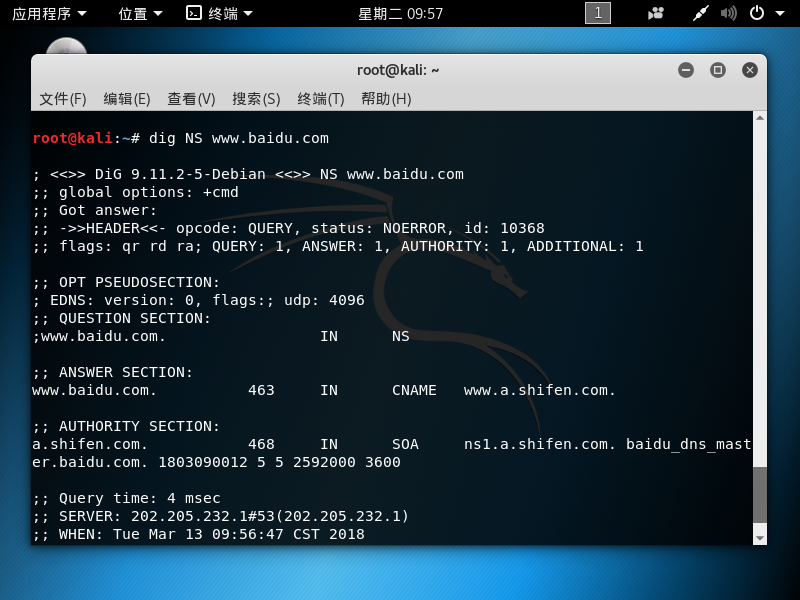

3.信息收集之目标获取

DNS(Domain Name System,域名系统)作为域名和IP地址相互映射的一个分布式数据库,能够使用户更方便的访问互联网,而不用去记住IP数串。当用户输入域名时,DNS服务可以将该域名解析为与之相关的信息,如IP地址。DNS协议运行在UDP协议之上,使用端口号53。从给定的一个简单的主域名(主域名漏洞较少),到目标子域名的信息收集更有利于发现漏洞。

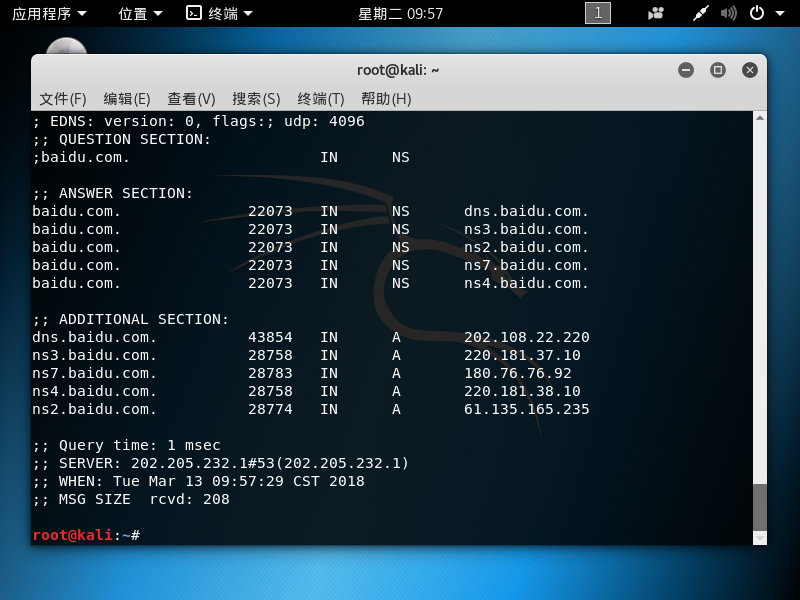

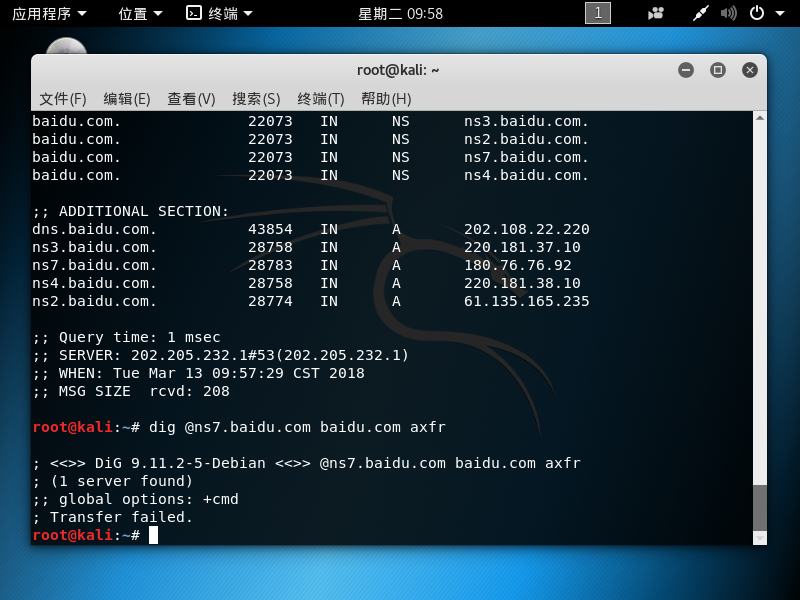

(1) Dig 进行域名解析

(3)子域名枚举工具

在得到主域名信息之后,如果能通过主域名得到所有子域名信息,在通过子域名查询其对应的主机IP,这样我们能得到一个较为完整的信息。

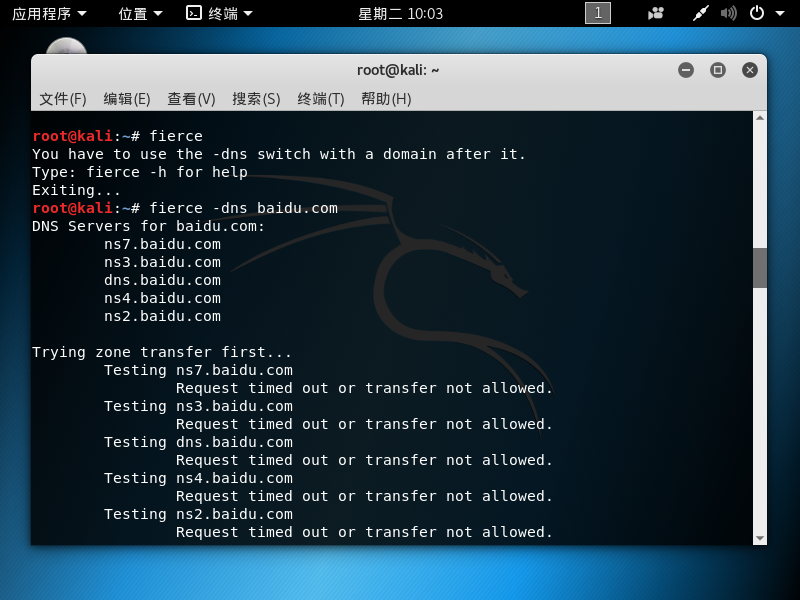

**fierce **是快速有效地DNS暴力破解工具。先通过查询本地DNS服务器来查找目标DNS服务器,然后使用目标DNS服务器来查找子域名,然后利用字典进行攻击:

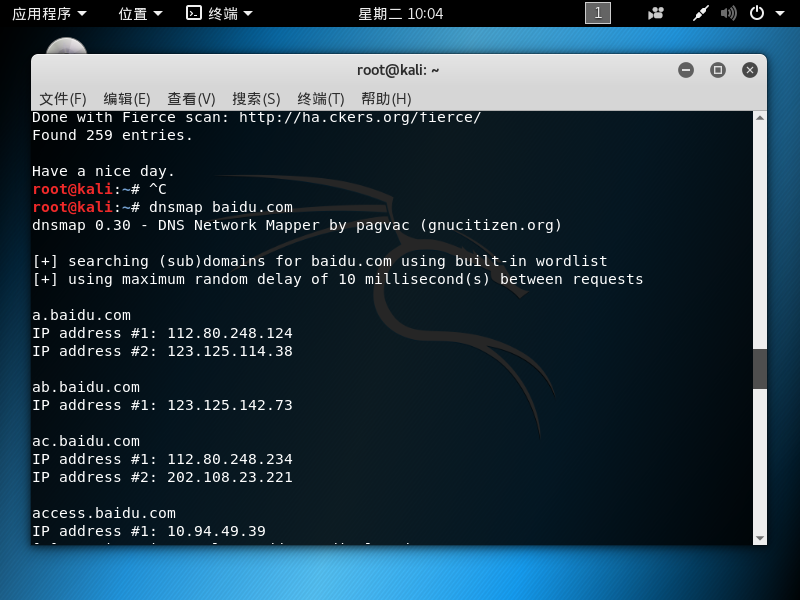

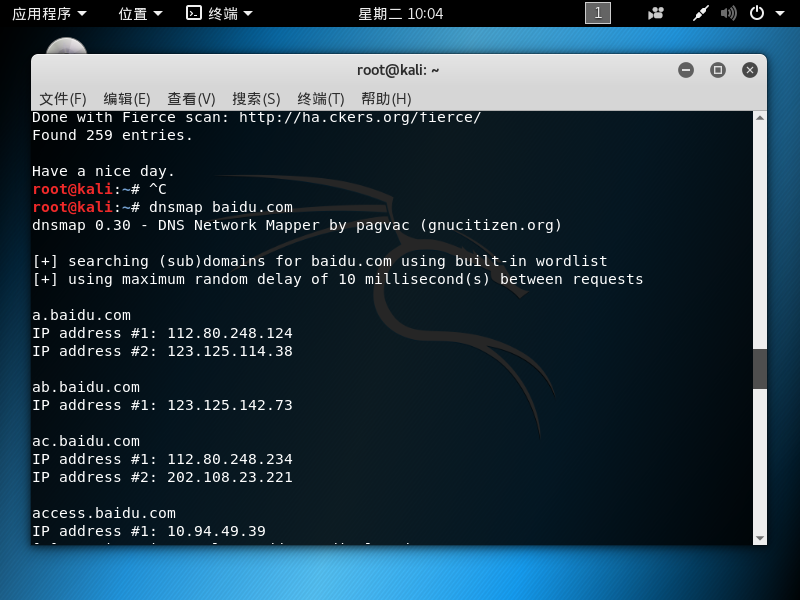

dnsmap

可以自行指定子域名字典进行枚举

dnsdict6 携带多个不同级别的爆破字典,并且最大支持16个进程同时爆破。