- 部分题目:链接:https://pan.baidu.com/s/1_8iThteUQKj2jBg95nkzEQ

- 提取码:inrl

hidden

检测图片发现图片中包含隐藏的zip文件,然后将zip文件分离,如图:

解压发现需要输入密码,然后使用john进行枚举密码,然后解压得到另一个图片,如图:

查看图片发现是二维码的一半,如图:

查看图片详细信息发现图片大小是133*67,对应十六进制85*43,将图片重命名为1.txt,使用sublime_text修改图片高度对应的值43为85,如图:

然后保存为png文件,打开之后显示完整的二维码,扫描二维码获得flag,如图:

hero

使用file查看发现是64位执行程序,然后首先运行程序,发现有三个选项:

- battle with slime.

- battle with boss.

- go to the shop.

简单尝试发现slime的战斗力并不是固定的,如图:

使用IDA静态分析,查看main函数发现存在outflag函数,如图:

但是题目说不能通过batch获得flag,会影响flag值的准确性,暂时放弃直接执行outflag获取flag,查看outflag函数伪代码,如图:

发现程序会输出拼接的flag信息。main函数开始会调用init函数,因此查看init函数伪代码,发现flag4、unief、bossexit和coin变量的值,如图:

结合main函数分析,eff=unief=100,bossexit=3,因此程序会进入while循环,并调用函数dround(v3++),然后查看dround函数伪代码,如图:

这便是刚刚运行程序的初始信息,v2变量为输入的数字,选项1,2,3分别对应slime、boss和store函数,继续分析slime函数,发现v2的值是36到164之间的随机数,且只有当eff大于或等于v2时才会获得一个coin,如图:

接着分析boss函数,发现程序首先会判断bossexit的值,然后判断eff的值,当eff大于1000000时返回函数decrypt1的执行结果,当eff大于3000000时返回函数decrypt2的执行结果,当eff大于5000000时返回函数decrypt3的执行结果,根据提示这三个函数应该就是生成的flag的函数,如图:

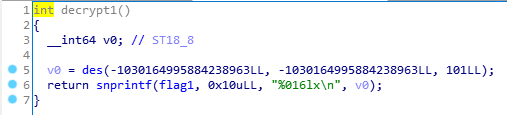

然而eff的值只有100,显然不能获得flag。然后查看decrypt1函数,发现调用des函数,并将结果按格式复制到变量flag1,如图:

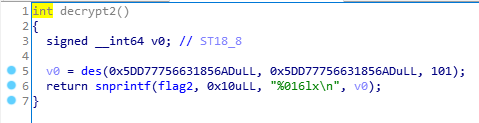

查看des函数应该是数据解密,发现没涉及到变量eff,然后查看decrypt2函数,也没有涉及到eff变量,如图:

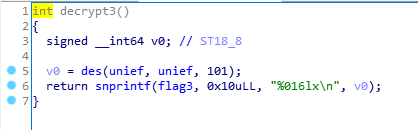

查看decrypt3函数,发现涉及到变量unief,如图:

因此也不能通过修改unief的值大于5000000来获得flag。既然不能通过修改unief的值来获取flag,那就修改和eff比较的值小于eff,从而达到获取flag的目的,如图:

使用Edit-->Patch program-->Change bytes修改3000000的值(十六进制位0x2dc6c0)为0,修改5000000和1000000的值也为0,然后使用Edit-->Patch program-->Apply patches to input file应用修改,然后运行程序获得flag,如图:

但是获得的flag貌似还是不正确。

感谢评论区qq_26143017提供的新方法——整数溢出。

查看store函数伪代码发现程序使用scanf输入数字到v1变量,然后强制转换v1的数据类型为int型并与0比较,如果大于0就将coin - 2×v1的值赋值给v2,如图:

而int型能表示的十进制数据范围是-2147483648~2147483647,因此当v2 > 2147483647会造成整数溢出,v2会成为负数,所以当v2 mod 2147483648 ≤ 2147483647时,可以执行充值硬币和攻击力,即(5-2×v1) mod 2147483648 ≤ 2147483647,即当v1 mod 2147483648 ≥ 1073741827时可执行eff += v1,coin += v2。但是v1也不能太大,当eff + v1 > 2147483647时同样会造成溢出,导致eff成为负数,因此当(eff + v1) mod 2147483648 ≤ 2147483647时才可以使eff > 0,即v1 mod 2147483648 ≤ 2147483547时eff > 0,如图:

然后battle with boss三次即可,如图:

还有大佬给思路说强制调用decrypt函数然后将flag拼接即可,但目前还没搞定。