论文笔记 Cyber Security Knowledge Graph Based Cyber Attack Attribution Framework for Space-ground Integration Information Network

本文提出了一种网络攻击溯源框架,以及一种网络安全知识图谱,该图由六个部分组成,G = <H,V,A,E,L,S,R>。

1.知识图

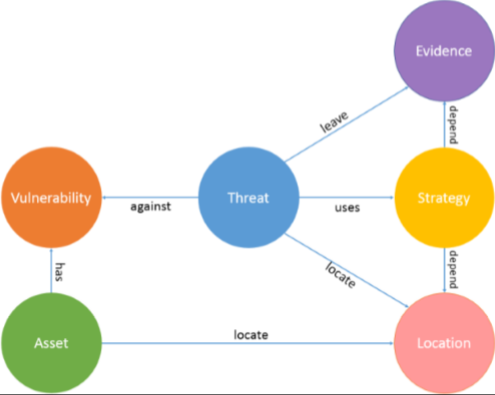

网络知识图由六个部分组成,G = <H,V,A,E,L,S,R>。其意义即属性如下

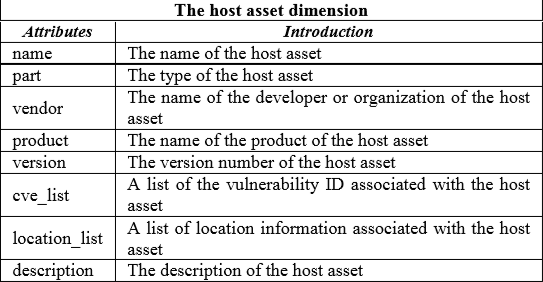

- H:主体资产域,主要包括各种设备以及网络中的所涉及的软件或操作系统。其具有的属性如下表

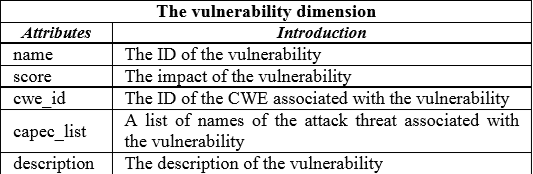

- V:漏洞维度,表示主机资产中各个资产的漏洞信息

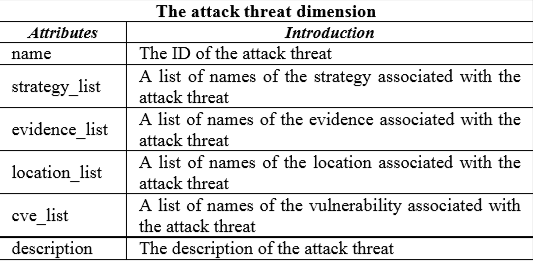

- A:攻击域,其作用是记录针对各种漏洞的攻击威胁的信息

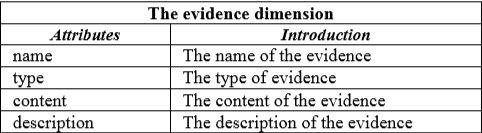

- E:证据域,记录攻击留下的可疑线索,如“接受密码”,“身份认证失败”,“密码更改”等

- L:位置域,记录位置信息,可以记录攻击文件的路径或攻击可能留下的功能的路径

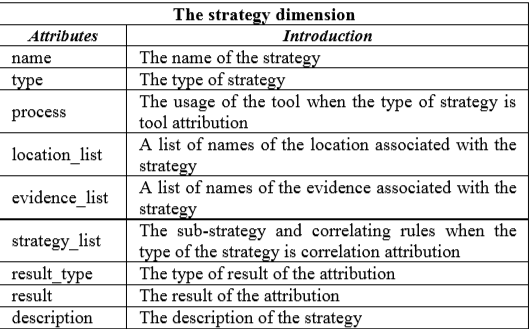

- S:策略域

各个域的关系如下图所示

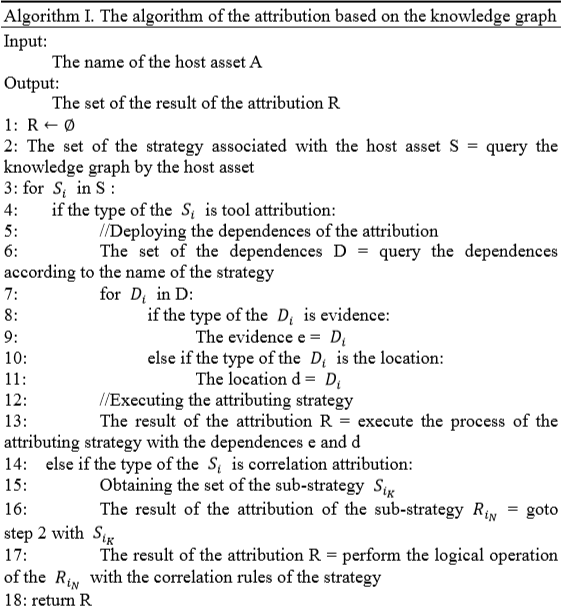

2.攻击属性算法

根据网络图,可以从不同角度执行溯源,本文介绍了一种从主机资产角度溯源的算法