驱动人生病毒处理的简单方法(需要保持更新)

貌似新发送不允许修改发布日期了,修改了下重新发布一次.

必须处理过程: 因为驱动人生的病毒 已经通过mimikatz 获取到了windows的明文密码. 如果已经被感染的机器 说明密码已经被黑产得到, 建议 必须修改密码 类似于 Test6530 这样的密码 必须修改. 并且不局限于 administrator密码 sqlserver的sa密码也必须修改. 怀疑 黑产作者 后续会跟进 redis postgresql 等的漏洞 进行操作. 建议为了安全 取消 除了服务器本机之外的访问权限(!-_-!)

使用最新版本的火绒发现 不能处理掉计划任务等事项, 建议必须手工处理和病毒查收 一起进行.

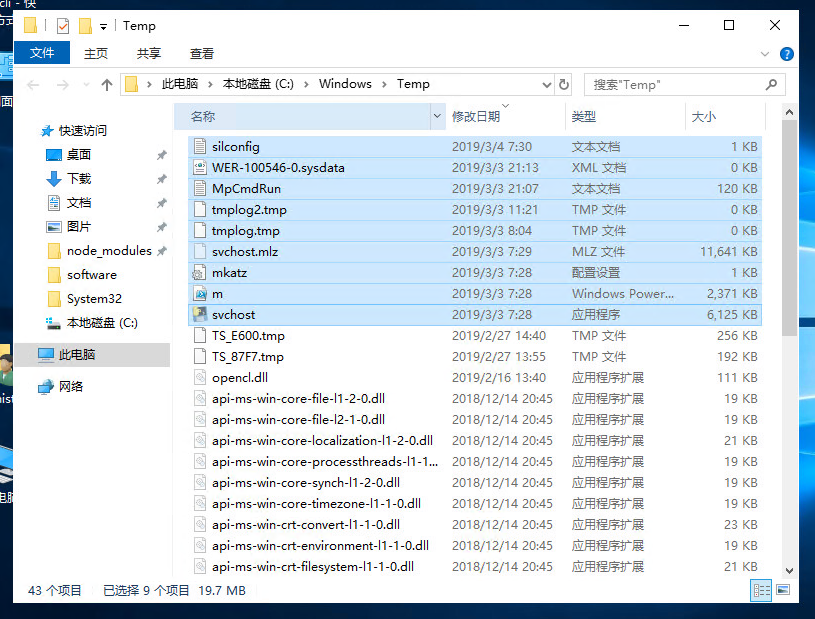

注意删除所有windows 下面的文件. 以策安全.

病毒存在路径:

C:Windows

C:WindowsSysWOW64

C:WindowsSysWOW64drivers

C:WindowsSysWOW64configsystemprofileAppDataRoaming

C:WINDOWSsystem32configsystemprofileAppDataRoamingMicrosoft

等路径

注册表可能的路径为:

计算机HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

注意自己区分 不要随意删除有用的文件..

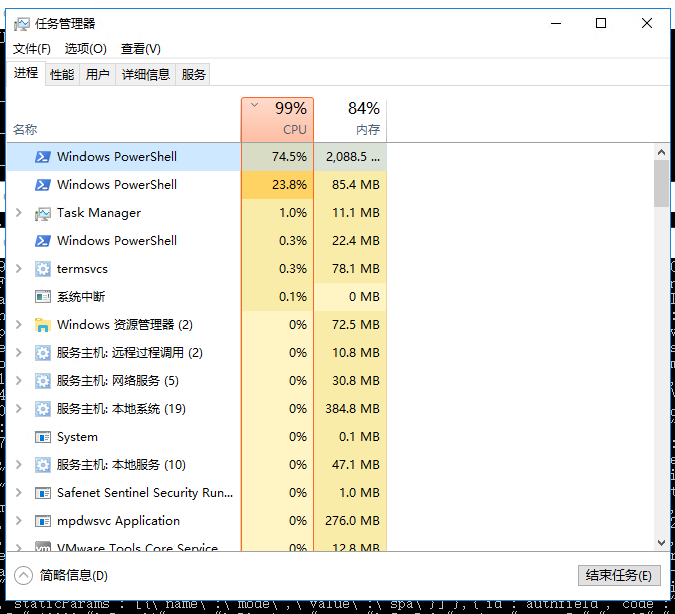

0. 中毒现象:

很明显的高CPU

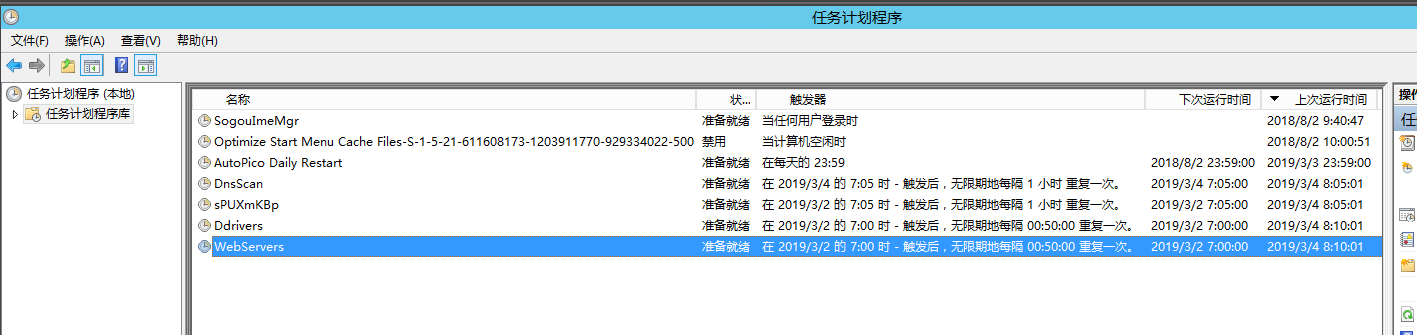

杀掉这两个计划任务

1. 关闭虚拟机的外部网络连接

不执行powershell 命令之后 taskmgr 应该就会缓和很多.

2. 进入计划任务删除计划任务

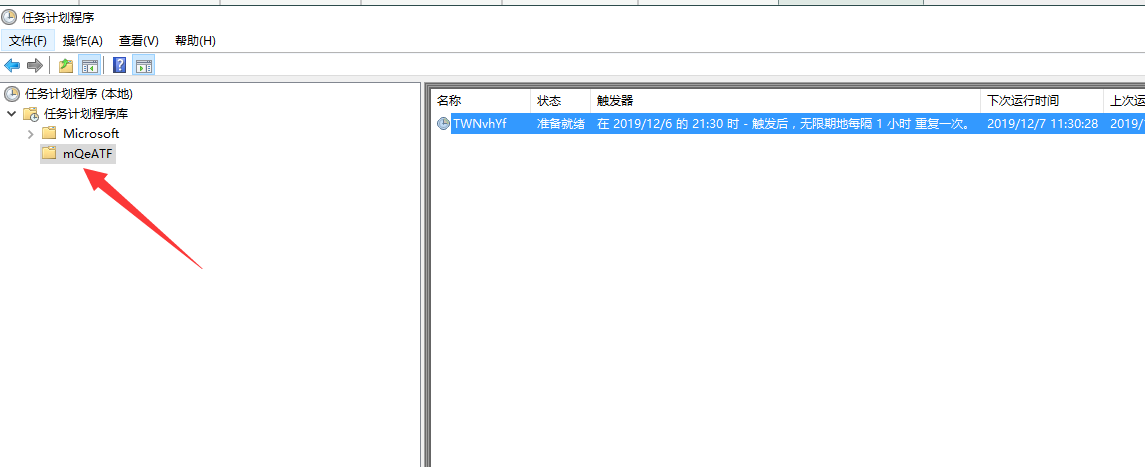

注意两层目录都有 病毒创建的 计划任务.

注意 12月份最新的更新 增加了新的目录

并且在windows 目录下面也有一个 随机命名的计划任务 也需要删除掉

有时间的话 需要将所有的计划任务都过一遍.

3. 进入启动 将两个未知服务厂商的服务禁用掉

4. 进入这个目录 删除最近修改的两个文件.. 删除快了 忘记截图了

c:windowssyswow64

5. 删除这个目录下的 部分文件

6. 下个最新版本的杀毒软件杀毒..

7. 不放心的话 再全盘查杀一下

8. 修改admin 的密码 避免重复密码呗使用..

9. 江民 帖子里面说了下 病毒竟然还有 端口转发 将dns 端口转发到了 高位的端口号..

处理..

需要的命令:

netsh interface portproxy reset