课后练习

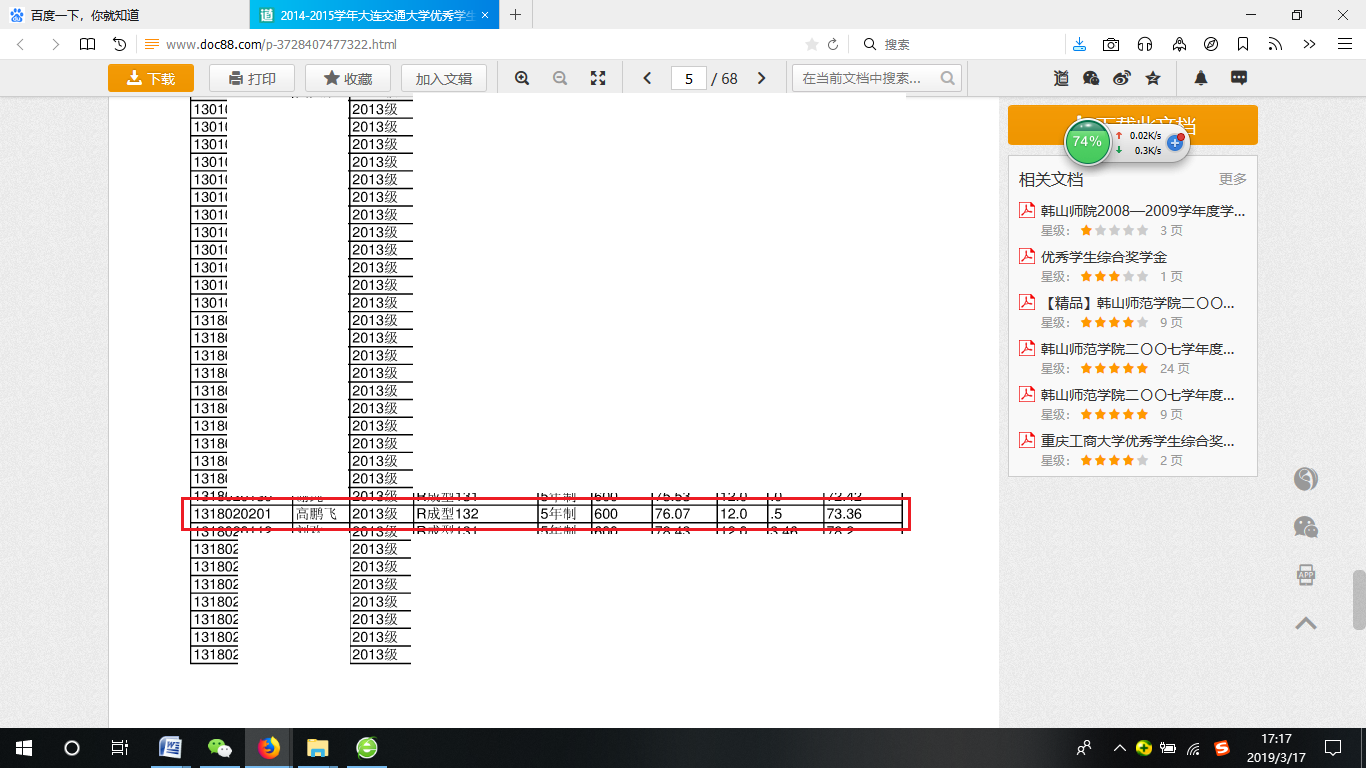

上网搜索自己的网上足迹

经过搜索,没有发现有价值的信息,只有本科阶段的已经注销的学号和班级信息,说明本人平时在网络上并不活跃可以直接查到的信息较少。

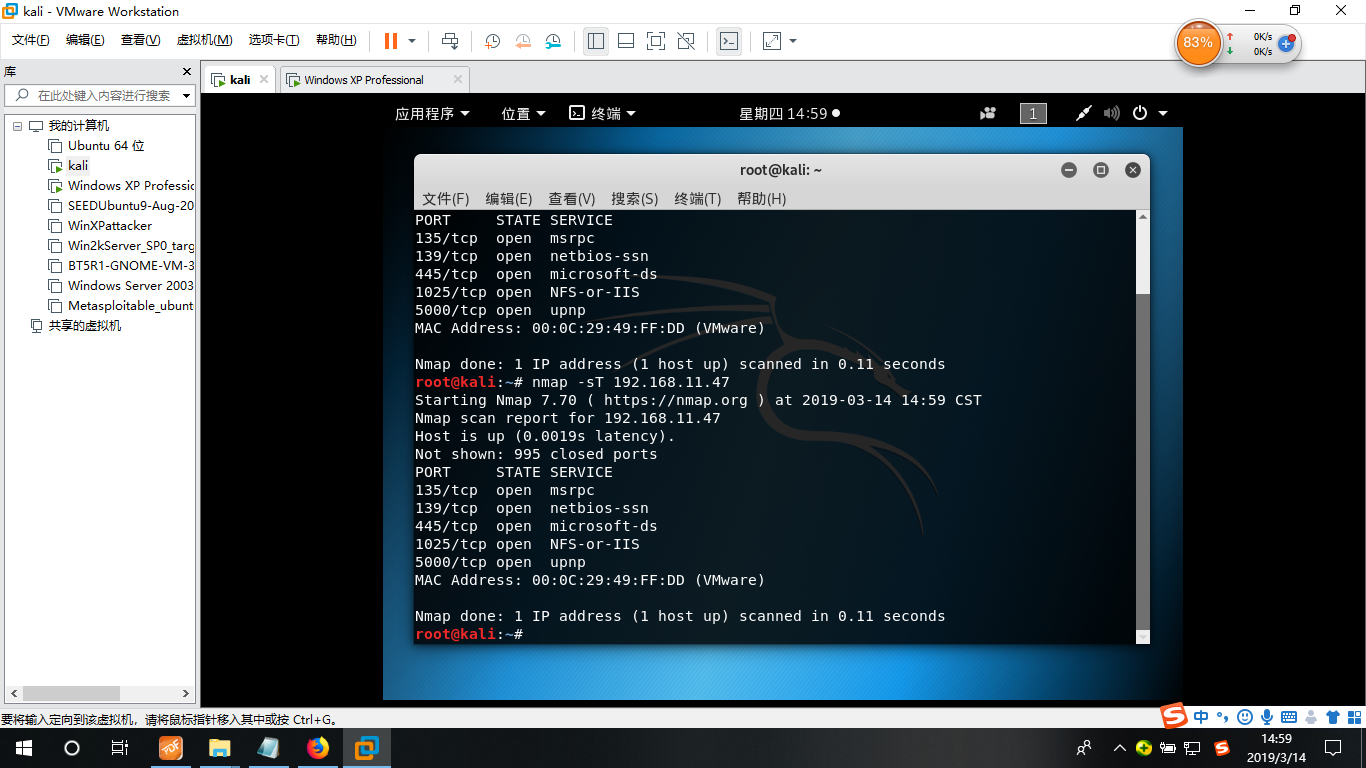

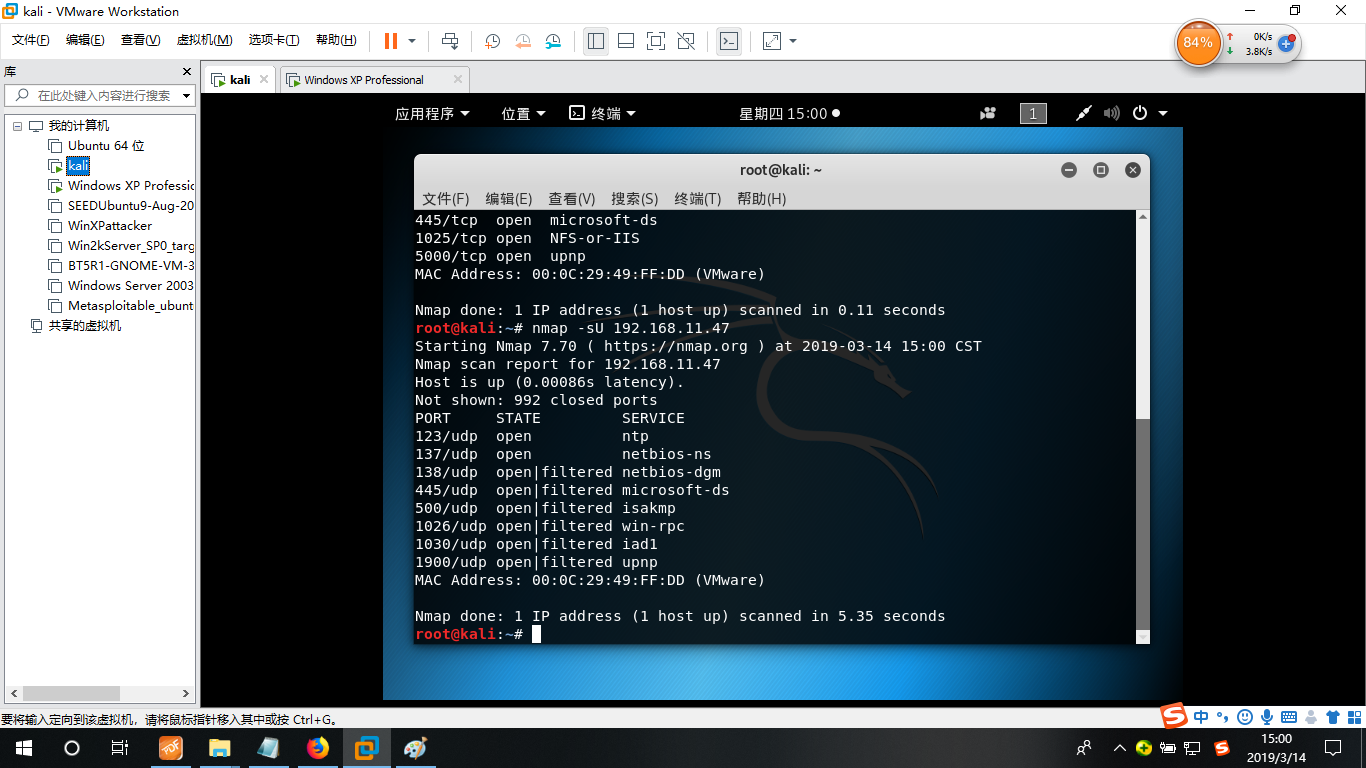

nmap扫描特定靶机的情况

nmap 192.168.11.47 扫描Windows靶机

nmap -sT 192.168.11.47 扫描靶机开放的TCP端口

nmap -sU 192.168.11.47 扫描靶机开放的UDP端口

nmap -O 192.168.11.47 扫描靶机操作系统信息

nmap -sV 192.168.11.47 扫描靶机开放的网络服务类型

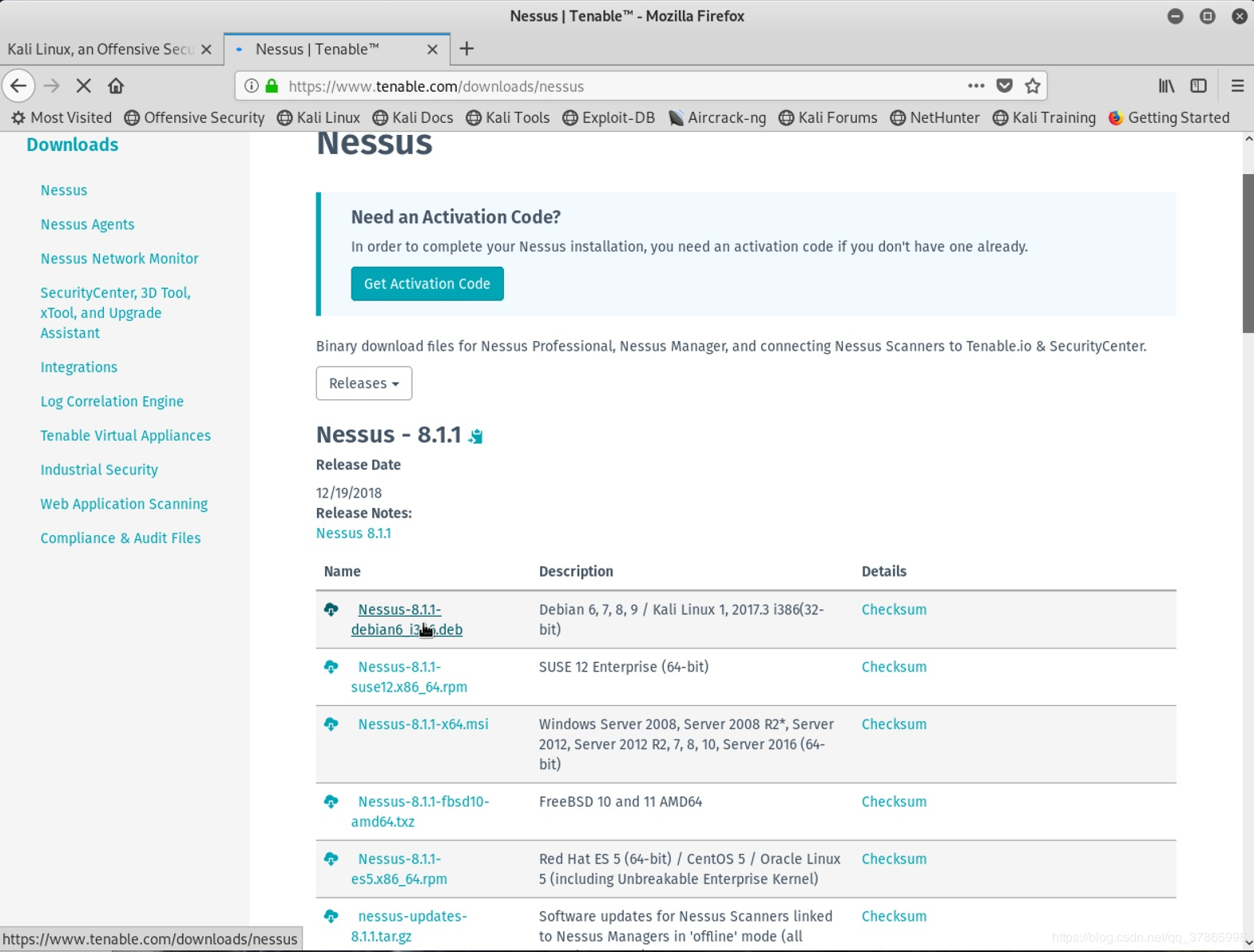

nessus扫描特定靶机

先在tenable官方主页下载Nessus home版本安装包(选择 kali linux64位或32位安装包)。

使用dpkg -i <刚下载的包的名字>安装,配置软件。安装完成后使用命令 /etc/init.d/nessusd start 进行启动。浏览器中启动软件。Nessus采用的B/S架构,在浏览器中输入https://127.0.0.1:8834 即可打开Nessus主页,启动之后需要设置管理帐号和密码,设置完之后需要输入Active code(激活码)才可以进行插件的更新安装,Active code获取方法如下:访问 http://www.tenable.com/products/nessus/nessus-homefeed 进行注册,填写正确邮箱,注册完成会收到邮件,邮件中就有Active code。输入Active code之后就可以开始下载安装插件了。

然而我插件安装失败了,所以暂时还没有使用。

最后附上一个其他作者写的安装教程,写的不错可以参考下。

视频6——Kali信息搜集之主机探测

主机探测指判断目标机器是否可用,即,是否在线。在探测的过程中还要考虑对各种保护措施的探测。

1、使用netenum对C段扫描

netenum是IP段生成的工具:

用来测试那些主机活跃,结果如图

缺点:netenum是使用ping来测试,当对方有防火墙是就不行了。

2、fping -g 加上网段 测试主机是否在线,可以把在线与不在线的都显示出来

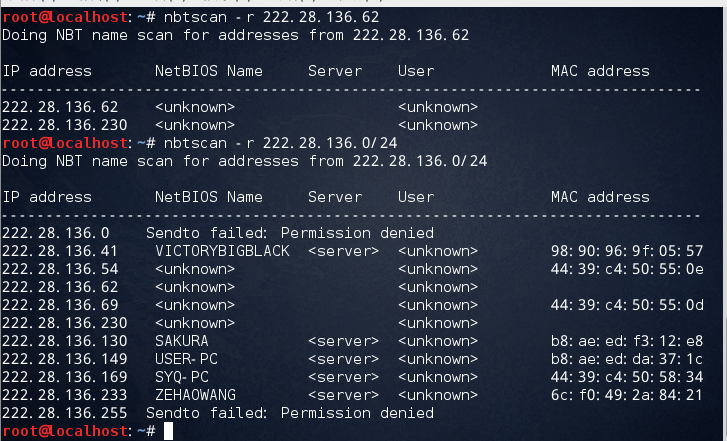

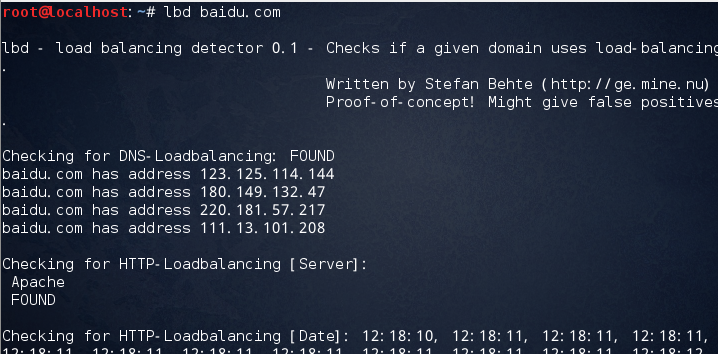

3、内网下的扫描:nbtscan

4、探测MAC地址:ARPing

5、netdiscover探测内网信息,被动截获IP地址、MAC地址及MAC厂商等的信息

6、使用dmitry获取目标详细信息

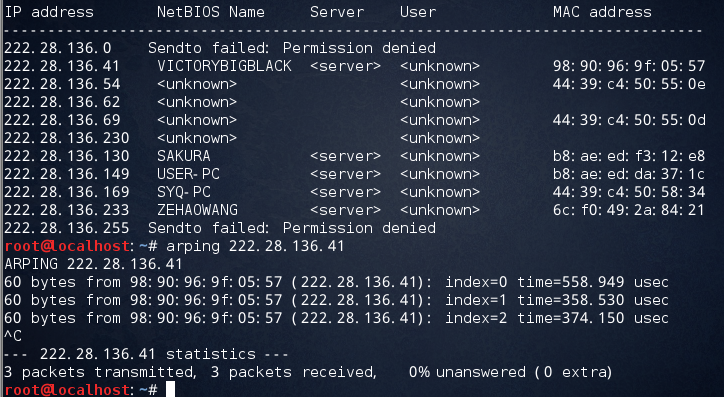

7、对防护措施的探测,waf可以过滤参数

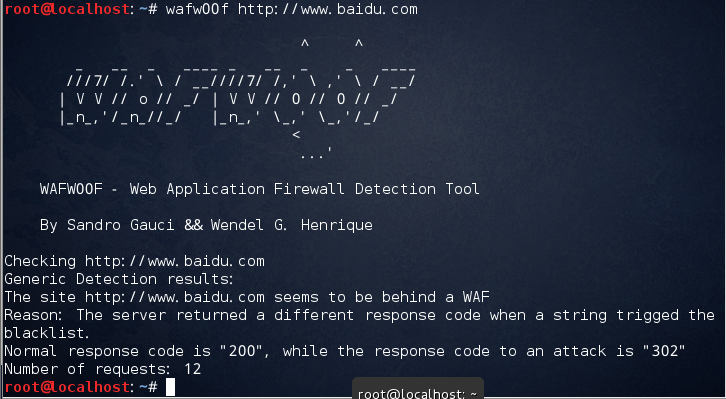

8、对目标检测是否存在负载检测:LBD

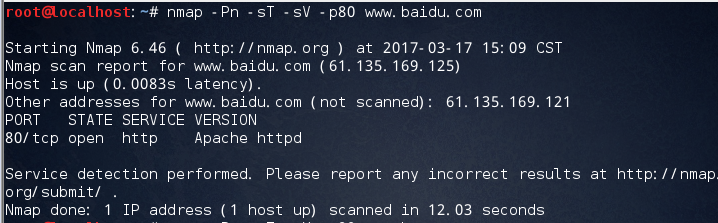

视频7——Kali信息搜集之主机扫描(Nmap)

通过主机探测,确定测试目标地址后,往往需要对主机信息做更完善的扫描。

nmap可以完成以下任务:主机探测、端口扫描、版本检测、系统检测、支持探测脚本的编写。

实际应用场合:通过对设备或者防火墙的探测来审计他的安全性;探测目标主机所开放的端口;通过识别新的服务器审计网络的安全性;探测网络的主机。这个上边做过不在赘述。

视频8——Kali信息搜集之指纹识别

掌握Kali Linux下指纹识别工具的使用

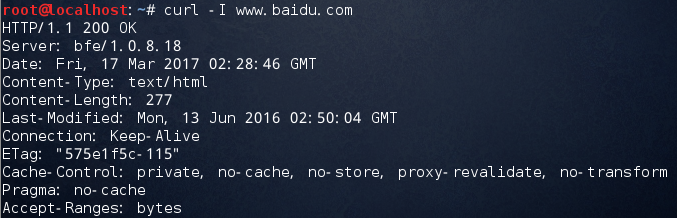

1、banner抓取

Banner抓取是最基础最简单的指纹识别。它是应用程序指纹识别而不是操作系统指纹识别。

2、常规主动指纹识别

Nmap自身提供了很丰富的指纹探测功能。-sV参数可以主动探测开放端口的服务版本信息。

xprobe2也是系统指纹主动探测工具,但是对现在更新的系统的探测准确率不太好。

3、被动指纹识别

分析流量来探测目标的指纹信息。p0f在网络分析方面功能强大,可以用它来分析NAT、负载均衡、应用代理等。

例如:访问www.baidu.com过程中p0f截获并分析数据包,截图如下:

4、CMS识别

web指纹识别工具,常规识别工具如whatweb,可探测常见web服务,可探测应用版本,CMS版本等信息。

针对具体的WEB CMS如WordPress,可使用WPScan等工具进行CMS的指纹枚举,探知可能存在的插件、主题模板等信息。

视频9——信息搜集之协议分析

了解Kali Linux下协议分析工具的使用。在完成主机探测与扫描,并对主机指纹进行探测分析后,可能还要涉及到对具体服务的具体分析。

kali整理的协议分析工具:

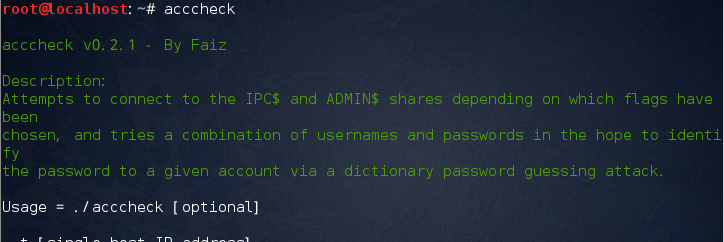

1、SMB分析工具有:acccheck、nbtscan、nmap、zenmap。

acccheck:可使用用户名密码字典枚举尝试与目标IP/IP列表进行IPC与Admin

的连接尝试。

2、SMPT分析工具有:nmap、smtp-user-enum、swaks、zenmap。

smtp-user-enum:通过请求目标主机,用来枚举一些用户名和密码,创建一个字典,判断服务器有哪些邮箱。

swaks:可发测试邮件

3、SNMP,简单网络管理协议,有许多工具

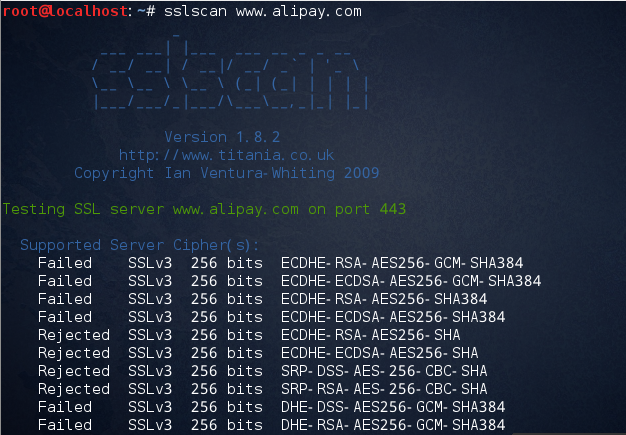

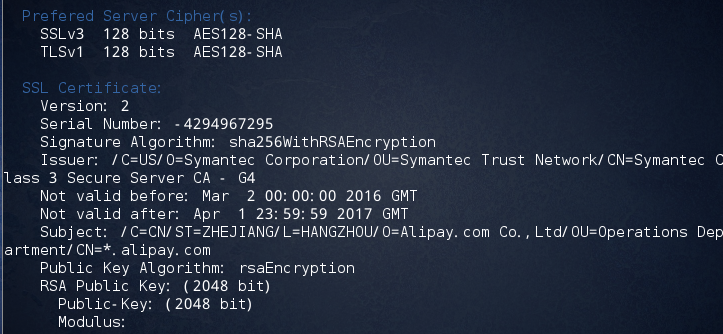

4、SSL协议分析,例如sslscan工具,它可以扫描服务器SSL接受的加密方式,公钥等其他信息。

例如,尝试连接支付宝,查看他的证书:

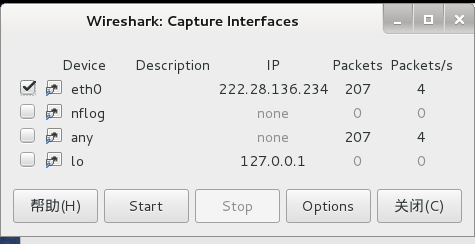

5、Wireshark,数据包分析必备工具。它用WinPCAP作为接口,直接与网卡进行数据报文交换,不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。它本身也不会送出封包至网络上。

Wireshark的打开,直接在命令行输入wireshark就可以:

视频10——Kali漏洞分析之OpenVAS

OpenVAS为Kali自带的一款综合漏洞扫描器,是一款免费的开放式风险评估工具,可以检测远程系统和应用程序中的安全问题。它包括一个中央服务器和一个图形化的前端。这个安装多次失败,后来看博客搞定。

黑帽Python

代码已经上传到了码云。