20169208 2016-2017-2 《网络攻防实践》第六周学习总结

教材学习内容总结

网络安全的三个基本属性(安全金三角模型CIA):

机密性、完整性和可用性。

国际电信联盟(ITU)增加了网络安全的两个属性,真实性和不可抵赖性。

网络攻击的基本模式:

截获、中断、篡改与伪造。截获是被动攻击模式,中断、篡改与伪造是主动攻击模式。

TCP/IP网络协议栈分为4层:

网络接口层、互联层、传输层与应用层。

网络接口层的协议:以太网协议,PPP协议

互联层的协议:IPv4,ICMP,ARP,BGP等动态路由协议

传输层的协议:TCP,UCP

应用层的协议:DNS,SMB,HTTP

网络层协议攻击:IP源地址欺骗,原因在于只转发,不进行真实性验证。可以使用netwox工具,nmap工具。ARP欺骗,原因在于认为局域网内部的所有用户都是可信的。使用Arpspoof工具,arpoison工具,Ettercap工具,Netwox工具。ICMP路由重定向攻击,使用netwox工具攻击。

传输层协议攻击:TCP RST攻击,假冒干扰TCP通信连接。TCP会话劫持攻击,假冒客户端的身份与另一方进行通信。TCP SYN Flood拒绝服务攻击,利用三次握手协议的缺陷。前两种均可使用netwox工具攻击。UDP Flood拒绝服务攻击,发送大量UDP数据包,使目标主机和网络陷入不可用状态。

教材作业实践

1、ARP欺骗

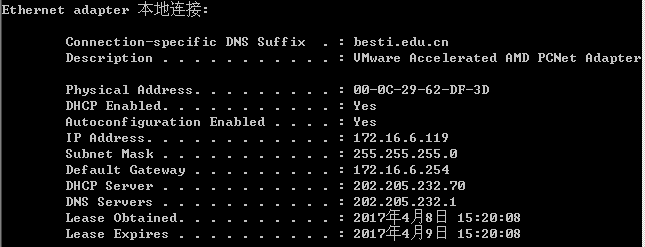

靶机A:

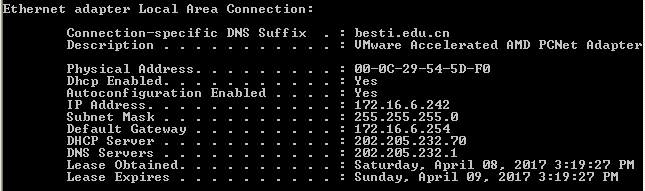

靶机B:

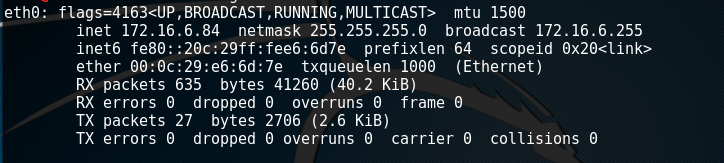

攻击机:

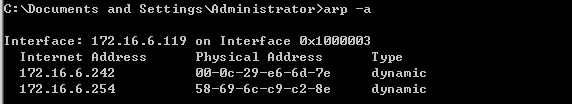

arp -a 查看各靶机的arp缓存,没有内容。

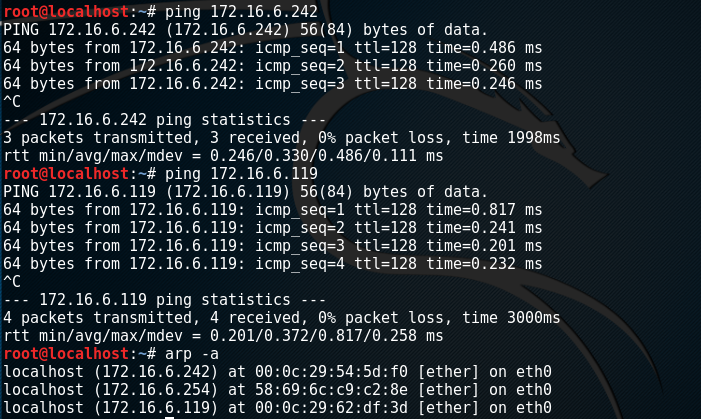

攻击机ping各靶机

arp -a

在攻击机C上netwox操作:

5

33

-b 00:0C:29:54:5D:F0 -g 172.16.6.119 -h 00:0C:29:54:5D:F0 -i 172.16.6.242

r

-b 00:0C:29:62:DF:3D -g 172.16.6.242 -h 00:0C:29:62:DF:3D -i 172.16.6.119

ARP欺骗成功

欺骗靶机A

欺骗靶机B

教材学习中的问题和解决过程

问题:攻击机Cping不通靶机A和靶机B

解决方法:检查调整为全部是桥接模式,重启,可以ping通。

视频学习总结

1、kali密码攻击之在线攻击工具

(1)cewl

爬行网站,获取关键信息,创建一个密码字典。

(2)CAT(Cisco-Auditing-Tool)

思科审计工具,扫描思科路由器的一般性漏洞。

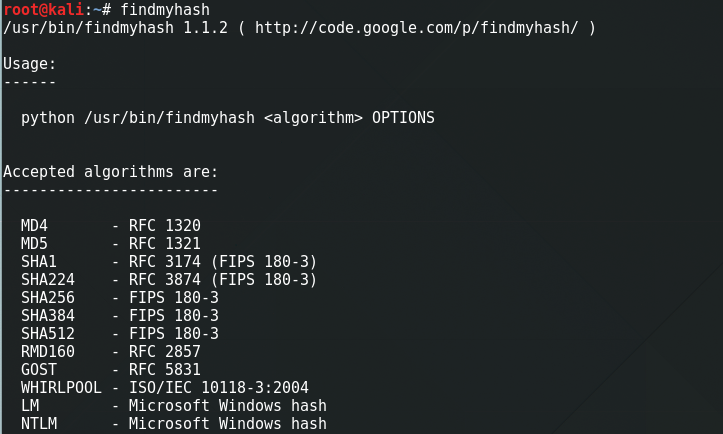

(3)Findmyhash

在线哈希破解工具,借助在线哈希网站的接口制作的工具。

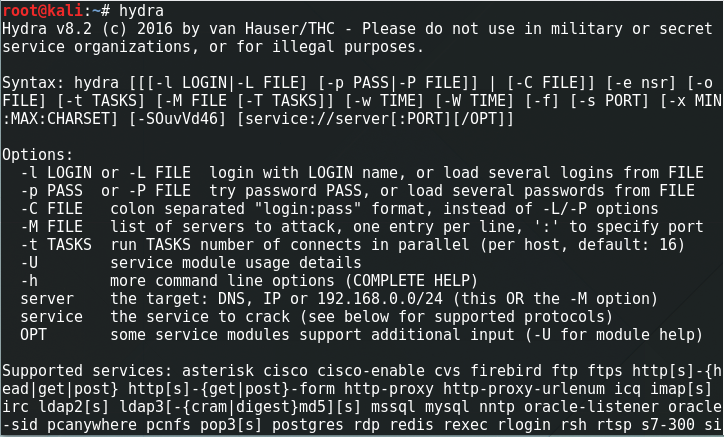

(4)hydra

老牌破解工具

hydra -l user -P passlist.txt -F ftp://127.0.0.1:21 破解FTP服务,对单一用户

hydra -L 用户字典文件 -P passlist.txt(密码字典文件) -F ssh://127.0.0.1:22 破解ssh服务,针对未知用户

hydra-gtk对应的图形化界面

(5)Medusa

类似hydra

Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module [OPT]

(6)NCrack

突出功能,RDP(3389)爆破功能。

ncrack -vv -U windows.user -P windows.pwd 192.168.1.101:3389,CL=1 -f

(7)onesixtyone

snmp扫描工具,snmp,community字串

(8)Patator

与hydra类似,Python编写,支持多服务

(9)phrasen|drescher

多线程文件插件式的密码破解工具

(10)THC-PPTP-Bruter

针对PPTP VPN端点(TCP端口1723)的暴力破解工具。

2、kali密码攻击中的离线攻击工具

(1)creddump套件

套件中有cache-dump,lsadump与pwdump,基于Python的哈希抓取工具,

(2)chntpw

修改Windows SAM文件实现系统密码修改,kali作为启动盘时做删除密码的用途

(3)crunch

密码字典生成工具,指定位数生成暴力枚举字典

(4)dictstat

字典分析工具。pack

(5)fcrackzip

zip压缩包密码破解工具。

fcrackzip -b -v -c a -l 1-4 -u 1.zip

(6)hashcat

密码破解工具,系列工具,hashcat只支持CPU破解,oclhashcat和oclgausscrack支持GPU加速。

(7)hashid

判断哈希或哈希文件是何种哈希算法加密的

哈希分析工具

hashid 目标

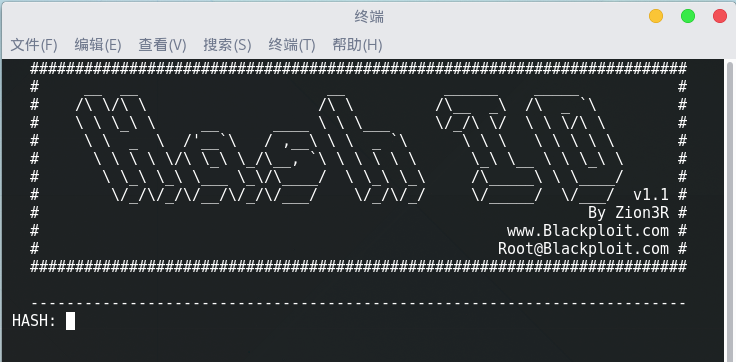

(8)hash-identifier

(9)John

Linux shadow中账户的密码破解

cat /etc/shadow > testshadow

john testshadow

john --show testshadow

(10)Johnny

John的图形化界面

3、kali密码攻击之离线攻击工具

(1)ophcrack

彩虹表Windows密码hash破解工具

对应的命令行版ophcrack-cli

(2)pyrit

无线网络密码破解工具,GPU加速,是WPA2破解更有效率。

使用analyze检查抓到的包

pyrit -r xxx.cap -i yyy.dic -b ssid attack_passthrough

也可以将pyrit与crunch结合使用

crunch 8 8 1234567890 | pyrit -i - -r /file/hack01-cap -b bssid attack_passthrough

纯数字8位密码字典

(3)rcrack

彩虹表密码哈希工具

(4)rcracki_mt

彩虹表哈希破解工具,支持最新格式的彩虹表进行哈希破解

(5)Rsmangler

字典处理工具,生成字典

(6)samdump2与bkhive

Linux下破解Windows哈希的工具

(7)SIPcrack

针对SIP protocol协议数据包的破解工具

(8)SUcrack

借助su命令进行本地账户的密码破解

(9)Truecrack

一款针对truecrypt加密文件的密码破解工具

4、kali密码攻击之哈希传递攻击

passing the hash,哈希传递攻击,要进行哈希传递攻击,首先要有目标主机的哈希信息,pwdump7可以抓取哈希

(1)pth套件

pth-winexe -U Administrator哈希 //目标地址 cmd 借助哈希执行程序得到一个cmdshell

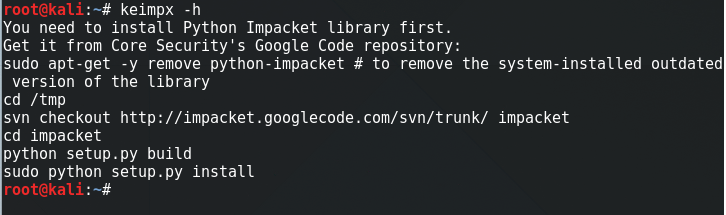

(2)keimpx

python编写的,通过已有的哈希信息get一个后门shell

-t 目标IP地址

-c 凭据文件 file with list of credentials 即哈希文件

shell后门端口号为2090

(3)metasploit

模块exploit/windows/smb/psexec亦可完成hash传递攻击

5、kali无线安全分析工具

(1)RFID/NFC工具

IC卡破解

(2)软件定义无线电

(3)蓝牙工具集

(4)无线网分析工具

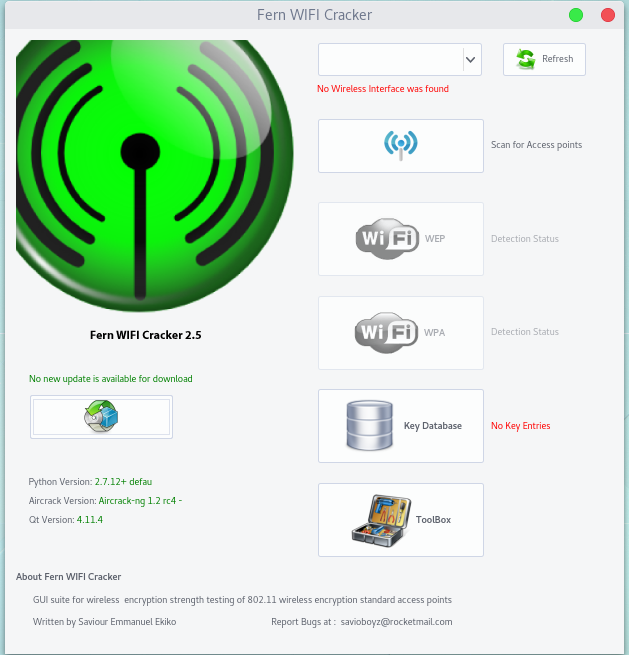

BackTrack系列曾以此闻名,包括Aircrack-ng无线网络分析套件等工具。

Aircrack

Aircrack-ng与802.11标准有关的无线网络分析安全软件。

套件内包含:

cowpatty

wpa-psk握手包密码破解工具

EAPMD5PASS

针对EAP-MD5的密码破解工具

图形化的Fern WIFi Cracker

用Python,QT编写

MDK3

无线DOS攻击测试工具

wifite

自动化的无线网审计工具,完成自动化破解。Python编写

Reaver

对开启WPS的路由器的PIN码进行破解

wpar

视频学习中的问题和解决过程

1、打开keimpx出现错误

解决方法:按照提示信息操作

sudo apt-get -y remove python-impacket # to remove the system-installed outdated version of the library卸载旧的

cd /tmp

svn checkout http://impacket.googlecode.com/svn/trunk/ impacket

cd impacket

python setup.py build

sudo python setup.py install

2、在使用svn下载时总是连接超时

在https://github.com/CoreSecurity/impacket上直接下载impacket

其他(感悟、思考等,可选)

本周学习了针对TCP/IP协议的攻击方法,以及多种安全防范技术。

上周错题总结

1、()和()是目前最流行的Web应用程序攻击技术。

A .

CSRF

B .

SQL注入

C .

XSS

D .

不安全的直接对象引用

正确答案: B

2、SQL注入和XSS攻击的共同原理是()

A .

输入检查不充分

B .

数据和代码没有分离

C .

Web应用设计不合理

D .

前后端综合利用技术

正确答案: A B

3、下面属于Web前端技术的有()

A .

HTML

B .

JSP

C .

CSS

D .

ASP

E .

JSP

F .

Javascript

正确答案: A C F

4、下面哪条命令可以把 f1.txt 复制为 f2.txt ?

A .

cp f1.txt f2.txt

B .

copy f1.txt f2.txt

C .

cat f1.txt > f2.tx

D .

cp f1.txt | f2.tx

E .

copy f1.txt | f2.tx

正确答案: A C

学习进度条

学习目标(本学期)

完成网络攻防课程的学习,完成各种攻防实践操作。

第二周进度

- 《网络攻防技术与实践》课程学习了第一章和第二章

- 学习kali视频5个

- 详细查找了解了两个网络安全工具

- 查找两个黑客资料

第三周进度

- 学习视频6-10

- 学习课本第三章

- 完成第三章课后作业

第四周进度

- 网络嗅探的理论与工具

- 网络协议分析的理论与工具

第五周进度

-

Web架构

-

HTTP协议

-

Web应用安全

-

Web浏览器安全

-

上周目标完成情况

完成 -

本周学习计划

-

理解TCP/IP攻击的原理

-

了解安全模型

-

掌握常见的网络安全

| 学习内容 | 学习时间 |

|---|---|

| 课本5、6章学习 | 6.5小时 |

| kali视频21-25 | 4小时 |

| 教材实践 | 5小时 |

| 整理写博客 | 3小时 |