文章均由自己原创,只是一直没有在自己博客发表。本地附件也没有了,我是从网上找来我的以前的投稿。

0×00:

某国group是某国主要的燃气输送公司。其重要性可想而知,所有燃气管道的工控系统都是在group内部网络里。

0×01:

上次我发了渗透某工业系统的文章,被人误以为是“有关部门”的工作人员。

在下强调一下,我只是个菜鸟,我有自己的工作和生活,这些也是我业余时间的个人爱好,所以请看官们别乱猜想。

本人技术有限,也是属于菜鸟级别的。所以文章写的不好看官们请勿喷,因为我只想把自己懂的一些来和大家一起分享,一起讨论。

这次渗透时长大概是3个月左右,一直想渗透进去控制工业系统,其目的就是控制工业系统,其余的任何目的都是浮云。

因为想挑战一下自己。记得听某前辈说到工业系统的时候,我就自己想去琢磨想去弄了,所以也要感谢那位前辈对我的指点,谢谢。

这次渗透当中所有的图都是当时截取的,所以写的会很乱。

因为内网实在是太大了而且这些都是凭我的记忆来写的。当然渗透还是在继续。因为为了扩大战果嘛。所以图片可能会有点乱。

0×02:

过程:

某group有B,C段。通过Robtex查询。找到所有的B,C段。

然后用分布式扫描器扫描这个段的一些常用端口以及服务器的BANNER。

通过找到一个弱口点成功得到shell。至于怎么得到shell的这里不在多说了,因为不是重点。

成功得到WEBSHELL以后,为系统权限。

看了下当前服务器的所在环境为DMZ,通过分割文件上传合并成功抓到密码。

并且这个密码属于域用户。防火墙限制了协议。除了80,443能走TCP以上协议数据以外。其余的基本上都根本行不通。

知识点:大公司一般都是VPN接入点,于是我查找所有下属公司的下属站点,成功得到VPN.ABC6436.COM。

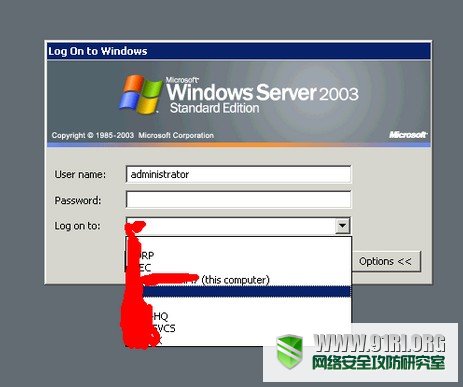

通过前面抓到的一个密码成功登录VPN。VPN设备是思杰远程桌面虚拟化的一个东东。

以前我也没有碰到过。通过查找资料,知道了这个东东的大概用法了。

通过密码成功登录以后,我们可以下载有ICA文件,来通过思杰进行本地直接登录操作。

既然有服务端,肯定会有客户端的。于是查找思杰的主服务器,成功登录后,用WCE抓文明密码。

一抓一大把。这样所有的用户都可以登录思杰VPN了。

不过纠结的是,DC设置了所有用户的密码大概是一个星期修改一次,所以也说明我必须要一个星期内就要去抓一次密码。

通过分析,发现SCADA完全隔离了。并不属于当前DMZ内。于是通过迂回攻击。成功把WEB DMZ成功拿下。

可是我们并不用高兴太早了。因为一共有7-8个域。

也就是说管理员很聪明,域内的密码包括普通机器的密码都是一个星期修改一次。

而且每个DMZ和每个DMZ的密码都是严格区分的。

于是,我查找了他们的MAIL服务器,通过抓到思杰主服务器上的用户和密码成功登录outlook.分析邮件以及敏感信息。

大概分析了个把星期,于是找到了一个其他域的用户密码。通过登录。成功登录上服务器。

知识点:不管是outlook还是exchange基本上登录方式都是用域用户名和密码的方式来登录的。所以我们在没办法的时候可以去分析邮件也是个不错的办法。

可是尽管这样,迂回了一个多月。我还是没有拿到一台工控。

于是我通过思杰设备的ICA文件一台一台的连接服务器。

可是需要主意的是,通过思杰设备登录服务器的权限是特效的。连写入的权限也没有。

所以我们只能通过登录每台服务器去查看MSSQL的一些连接记录以及一些WEB的数据库连接文件。