参考 https://blog.csdn.net/weixin_42728957/article/details/89357550

漏洞描述:

点击劫持(ClickJacking)是一种视觉上的欺骗手段。攻击者使用一个透明的iframe,覆盖在一个网页上,然后诱使用户在网页上进行操作,此时用户将在不知情的情况下点击透明的iframe页面。通过调整iframe页面的位置,可以诱使用户恰好点击在iframe页面的一些功能性按钮上。

HTTP响应头信息中的X-Frame-Options,可以指示浏览器是否应该加载一个iframe中的页面。如果服务器响应头信息中没有X-Frame-Options,则该网站存在ClickJacking攻击风险。网站可以通过设置X-Frame-Options阻止站点内的页面被其他页面嵌入从而防止点击劫持。

解决方案:

修改web服务器配置,添加X-Frame-Options响应头。赋值有如下三种:

1、DENY:不能被嵌入到任何iframe或者frame中。

2、SAMEORIGIN:页面只能被本站页面嵌入到iframe或者frame中

3、ALLOW-FROM uri:只能被嵌入到指定域名的框架中

apache可配置http.conf如下:

<IfModule headers_module>

Header always append X-Frame-Options "DENY"

</IfModule>- 1

- 2

- 3

比如如果我们使用phpstudy搭建的环境,我们可以 其他选项菜单—> php扩展及设置—>Apache模块,勾选 headers_module 模块,然后在Apache的配置文件 httpd.conf 中的空白行加入 Header always append X-Frame-Options SAMEORIGIN 即可!

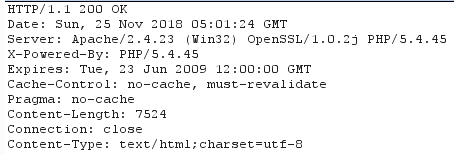

加之前:

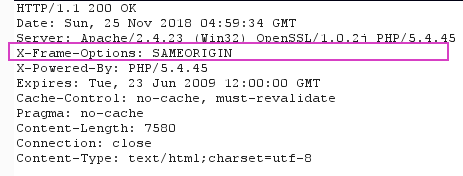

加之后:

测试网站是否设置了X-Frame-Options

将如下的代码中iframe中的链接换成待测网站的,保存为.html文件,本地打开。如果打开的页面中显示了待测的网站,则说明没有设置,反之设置了。

<!DOCTYPE html>

<html>

<head lang="en">

<meta charset="UTF-8" >

<title>点击劫持测试</title>

</head>

<body>

<iframe src="http://www.xxx.com/" width="500" height="500" frameborder="10"> </iframe>

</body>

</html>- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10