Hydra是一个并行登录破解,支持多种协议的攻击。这是非常快速和灵活,新的模块很容易添加。这个工具可以使研究人员和安全顾问,以显示这将是多么容易远程获得未经授权的访问系统。

它支持:思科AAA,思科权威性,思科实现,CVS,FTP,HTTP(S)构型-GET,HTTP(S)构型-POST,HTTP(S)-GET,HTTP(S)-head,基于HTTP代理,ICQ,IMAP,IRC,LDAP,MS-SQL,MySQL和NNTP,Oracle侦听,甲骨文SID,PC-Anywhere中,PC-NFS,POP3和PostgreSQL,RDP,REXEC,Rlogin的,硫醇,SIP,SMB(NT) ,SMTP,SMTP枚举,SNMP V1 + V2 + V3,SOCKS5,SSH(v1和v2),SSHKEY,颠覆,Teamspeak(TS2),远程登录,VMware的验证,VNC和XMPP。

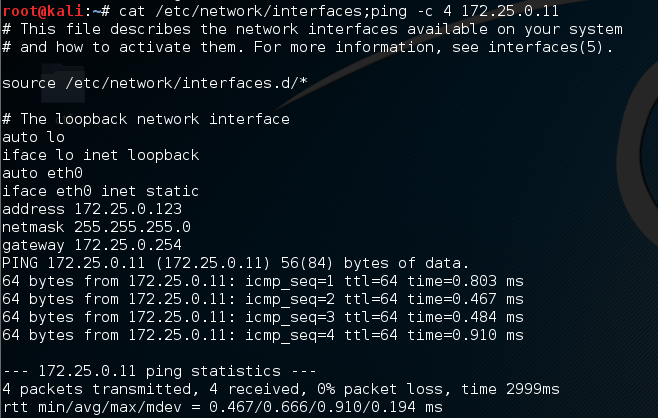

首先在虚拟机下用一台ip地址为172.25.0.11操作系统是rhel7.0的server上配置好ssh服务,配置登录密码为123456,配置的过程在这里就不多说了

hydra -l root -P /usr/share/wordlists/metasploit/unix_passwoed.txt -t 6 ssh://172.25.0.11

接着打开kali 2016.2的虚拟机,把虚拟机的ip地址和服务器放在同一个网段上,我这里用的是172.25.0.123,确保能与服务器Ping通后就可以使用hydra来进行暴力破解了。

hydra -l(login) 指定登录的帐号,这里我选择了用root身份登录 -P(password) 指定你的密码字典,这里用了kali自带的unix常用的1000个的密码字典,当然你也可以用自己喜欢的字典 -t(thread) 后面指定线程数,这里选择6,不指定的话会出一个warming 后面接的就是你要登录的服务器地址

瞬间就爆破出来啦,密码是123456,试着登录一下,bingo!

本文仅供技术交流,切勿搞破坏

参考资料:https://www.hackfun.org/kali-tools/hydra_zh.html