2019-2020-2 20175301李锦然《网络对抗技术》Exp4 恶意代码分析#

目录

1.实践目标

(1)任务一:监控你自己系统的运行状态,看有没有可疑的程序在运行

(2)任务二:分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件

(3)任务三:假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质

2.基础知识

2.1 恶意代码的概念与分类

定义:

又称恶意软件,指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件。

指故意编制或设置的、对网络或系统会产生威胁或潜在威胁的计算机代码。

特征:

恶意的目的

本身是计算机程序

通过执行发生作用

分类:

计算机病毒

蠕虫

后门

特洛伊木马

Rootkit

2.2 Sysmon的使用

Sysmon是微软Sysinternals套件中的一个工具。可以监控几乎所有的重要操作。

基本操作可以描述为三步:

确定要监控的目标

写好配置文件

启动sysmon

3.实验步骤

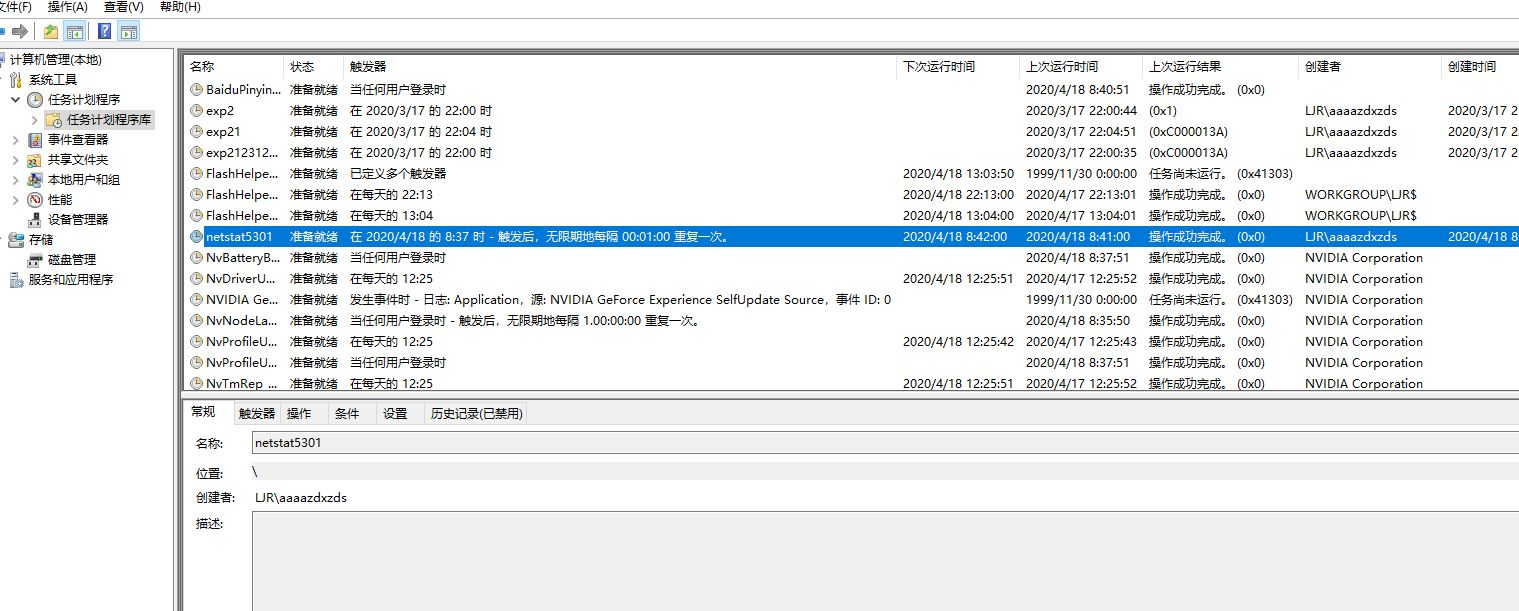

3.1监控系统运行

首先使用指令

schtasks /create /TN netstat5313 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:

etstat5301.txt"创建任务。

其中

TN:Task Name,本例中是20175301netstat

SC: SChedule type,本例中是MINUTE,以分钟来计时

MO: MOdifier

TR: Task Run,要运行的指令是 netstat -bn,b表示显示可执行文件名,n表示以数字来显示IP和端口

指的是每一分钟检测一次进程,最后定向到netstat5301.txt文件中。

打开文件可以看到监测的进程(我这电脑都是什么奇怪的进程)

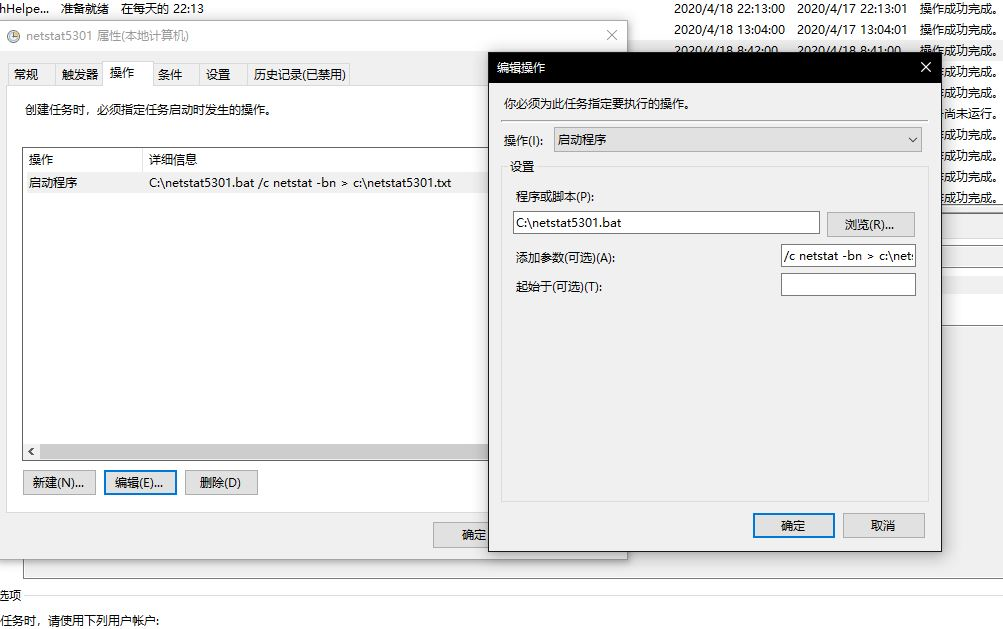

然后在C盘下建一个文件c:

etstatlog.bat,内容为:

date /t >> c:

etstatlog.txt

time /t >> c:

etstatlog.txt

netstat -bn >> c:

etstatlog.txt

在计算机管理中找到任务

找到任务,点击属性,编辑,参数要清零,常规中设置最高权限运行

稍微过一会儿再来看

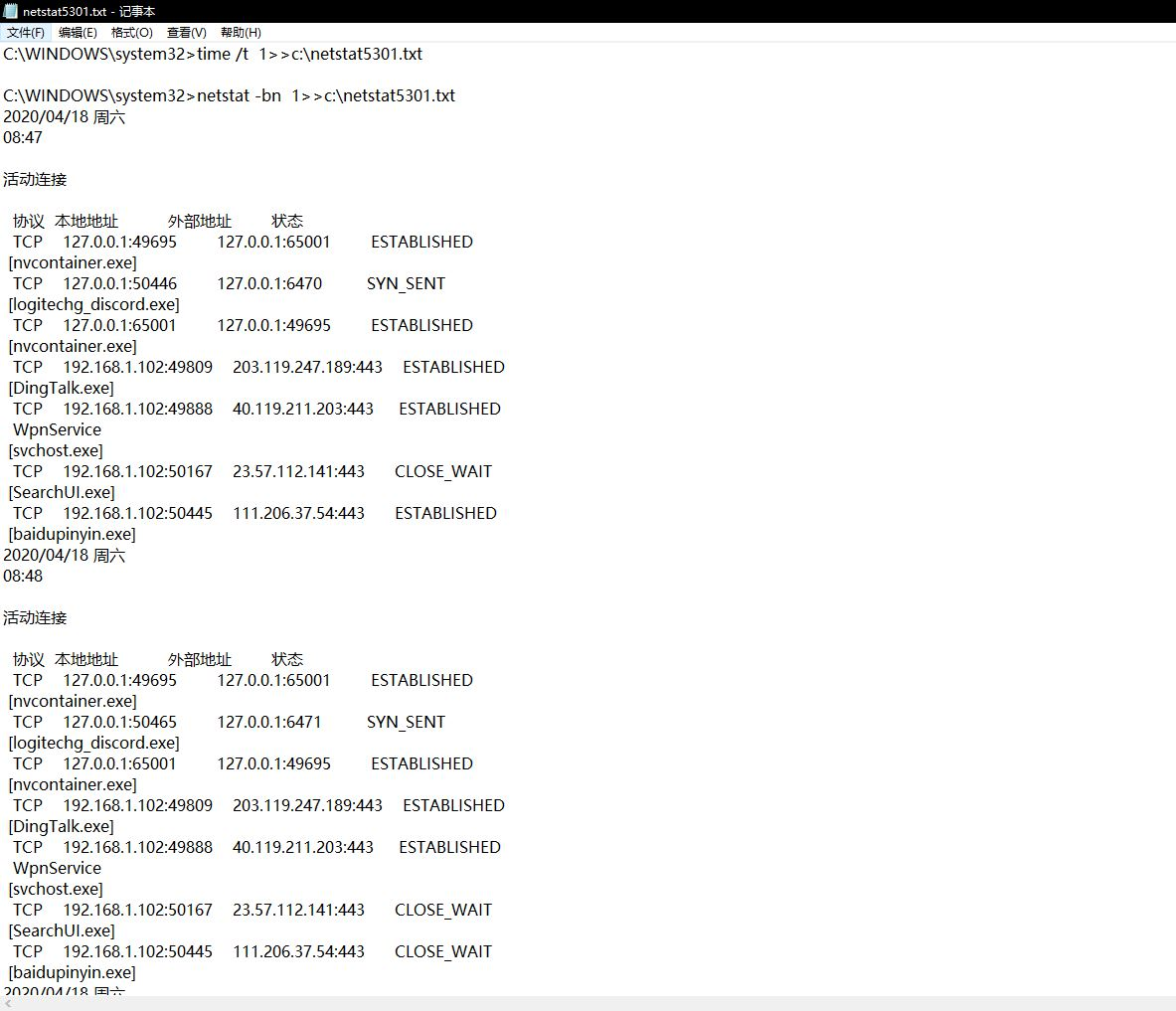

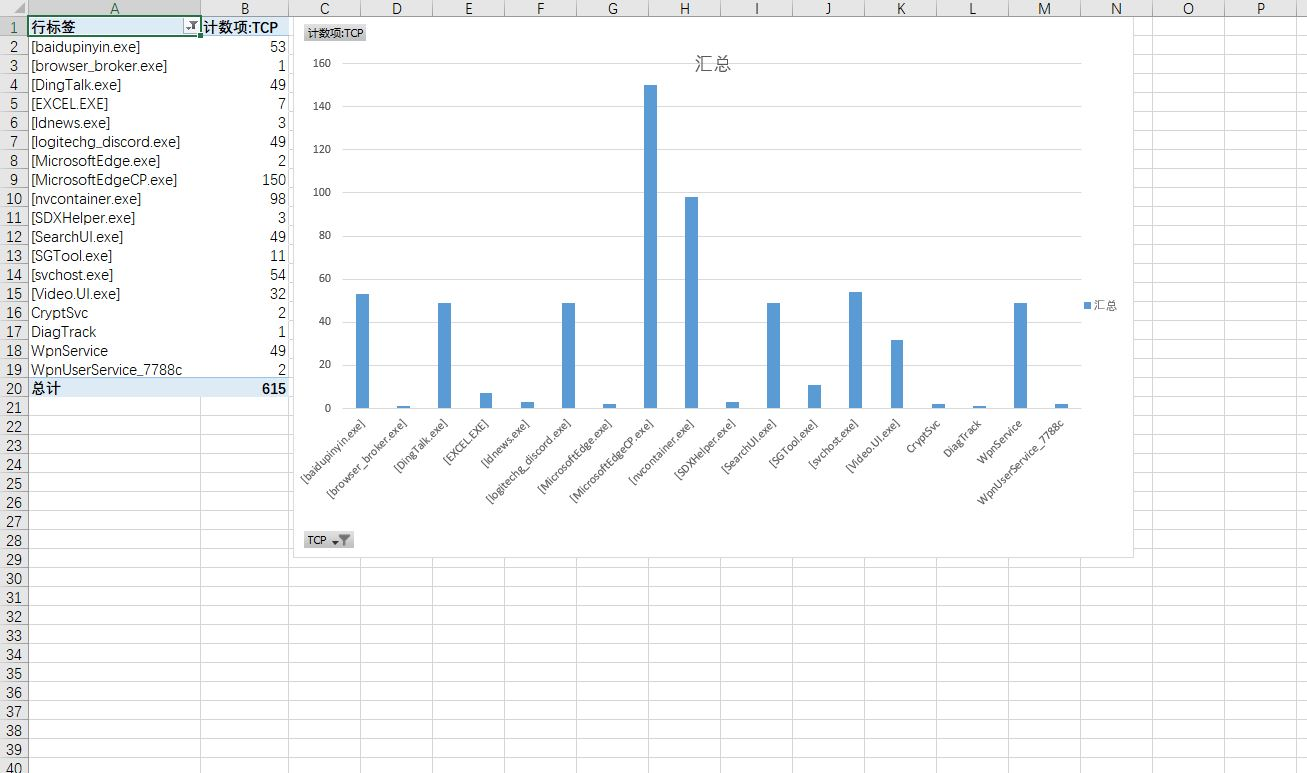

把数据使用使用EXCAL汇总

太少了,又等了半个小时

DingTalk很显眼

分析一下数据

[MicrosoftEdgeCP.exe] win10操作系统 150

[nvcontainer.exe] 英伟达显卡 98

[svchost.exe] win10系统文件 54

[baidupinyin.exe] 百度拼音 53

[DingTalk.exe] 钉钉 49

[logitechg_discord.exe]罗技鼠标驱动 49 这个这么高有点奇怪,驱动不需要联网

[SearchUI.exe] 小娜,一个搜索进程 49

WpnService win10自动更新检测 49

[Video.UI.exe] win10视频播放工具 32

[SGTool.exe] 搜狗输入法 11

[EXCEL.EXE] excel 7

[ldnews.exe] 模拟器广告 3

[SDXHelper.exe] office 3

CryptSvc 认证服务 2

DiagTrack win10 1

没发现木马,有点失望

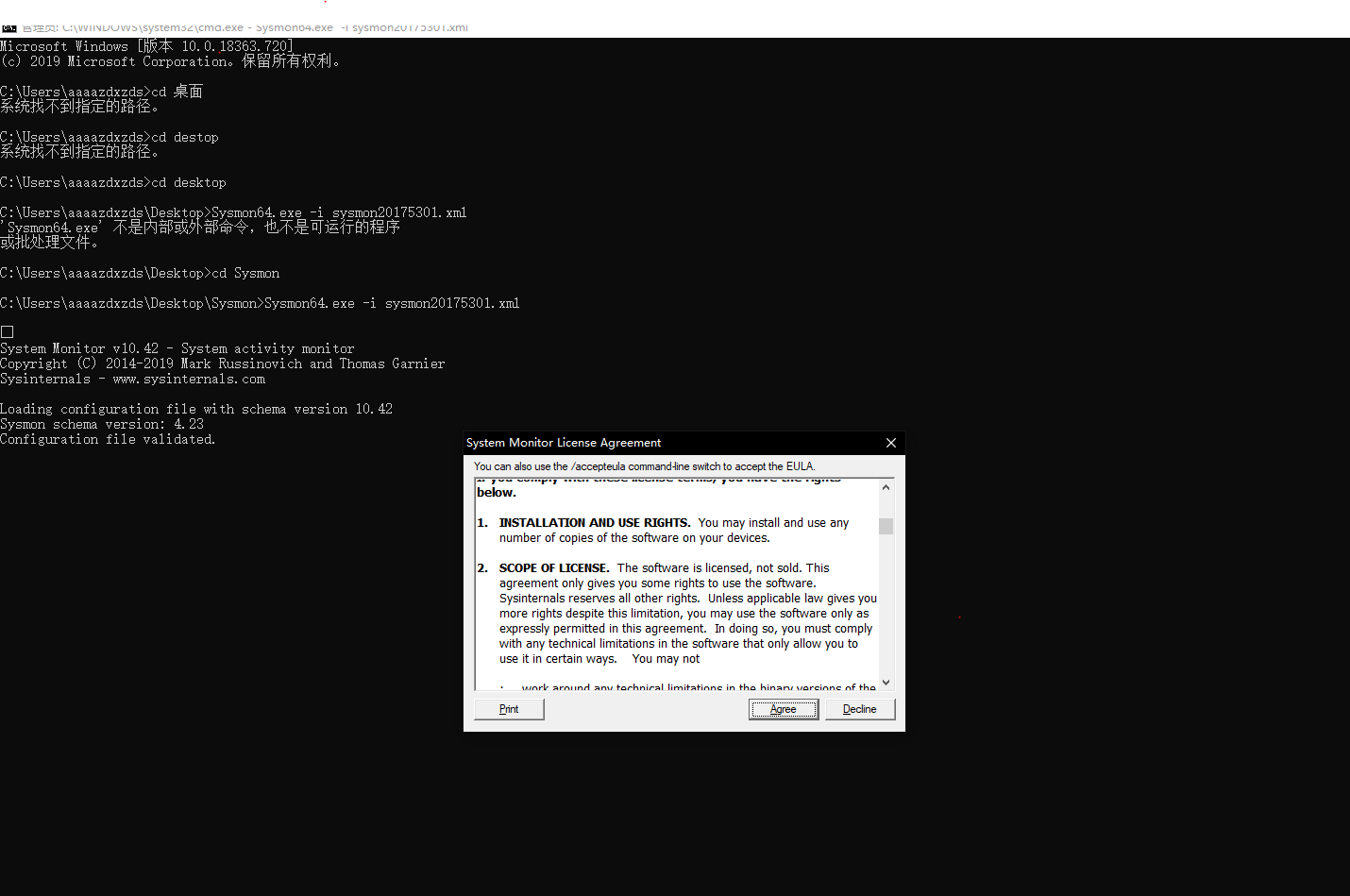

3.2 安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

从官网下载sysmon

创建配置文件sysmon20175301.txt

白名单里面加一个谷歌,端口加一个5301

安装

win+X打开事件查看器

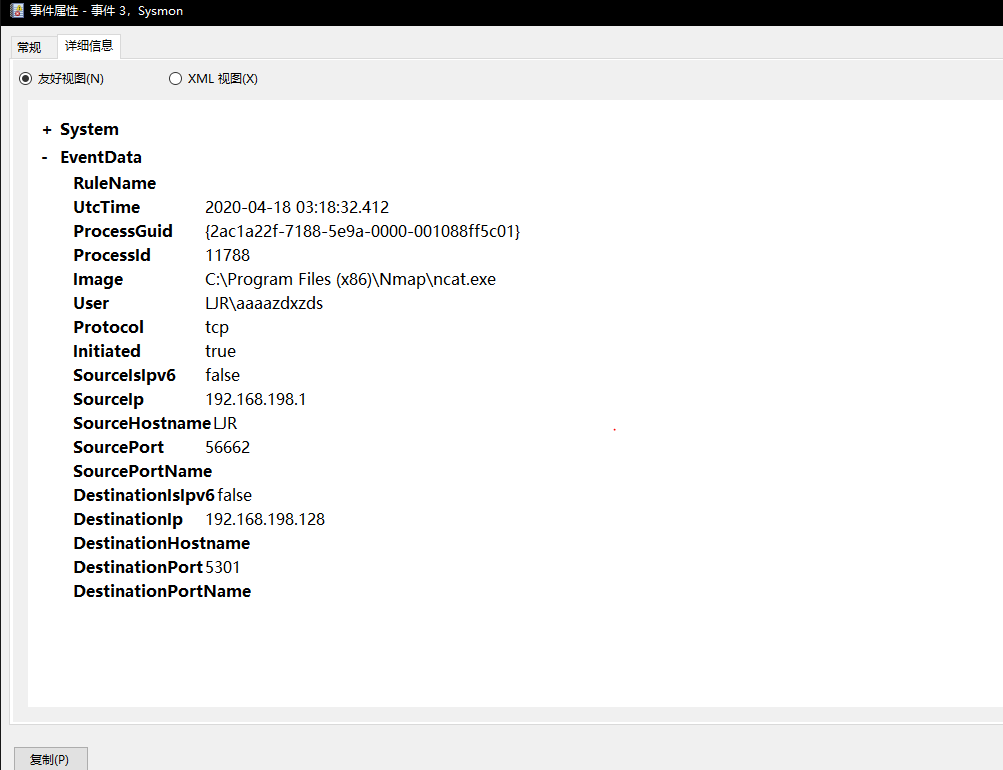

用虚拟机运行后门程序打开cmd

可以找到后门程序

其中信息很多,包括端口号,ip地址等

3.3恶意软件分析-静态

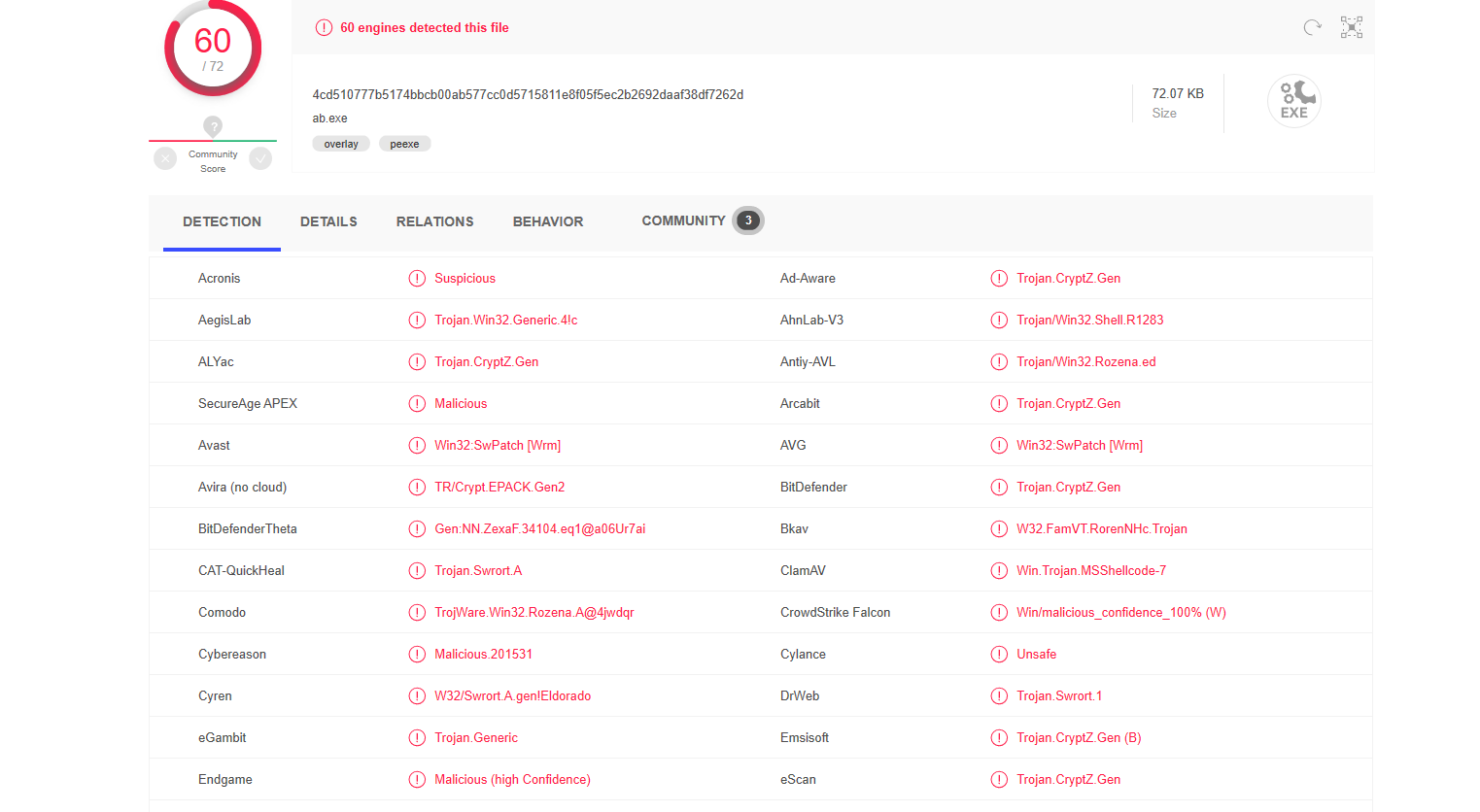

1 VirusTotal

简单实用

一段时间没用又多了

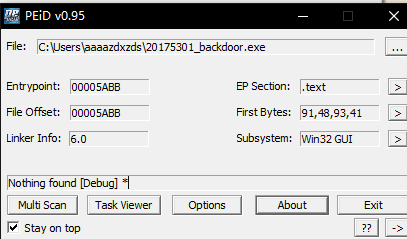

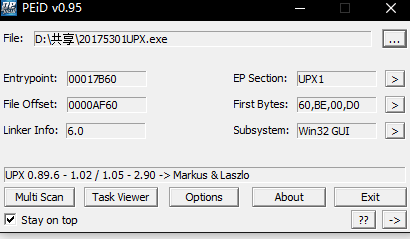

2 查壳工具

PEiD(PE Identifier)是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,其数量已超过470种PE文档的加壳类型和签名。

没壳的找不到,有壳的就行

3.4恶意软件分析-动态

1 sysmon

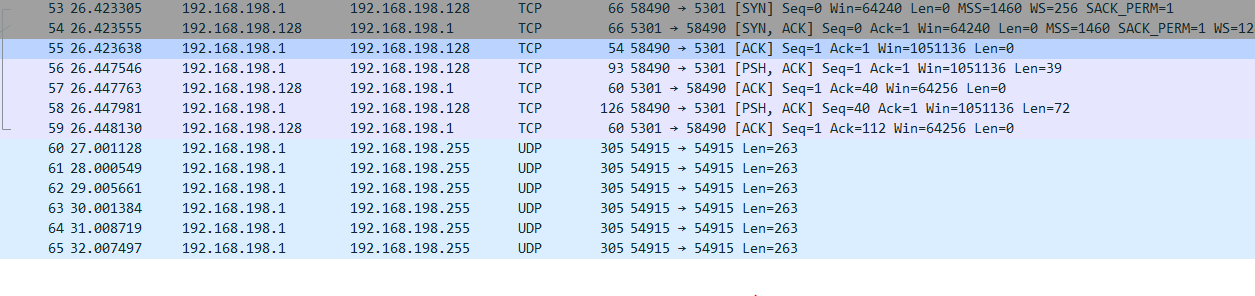

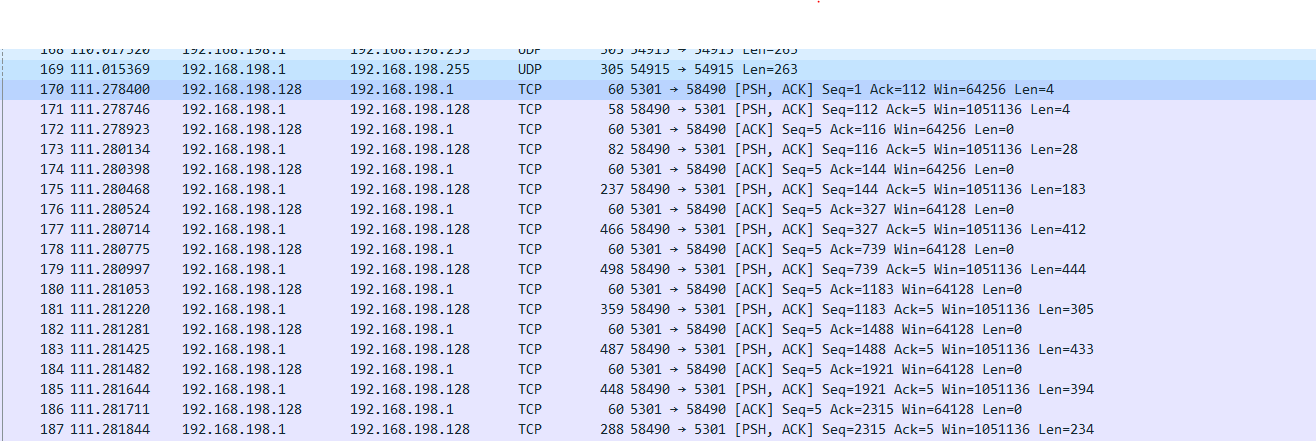

2 wireshark

使用wireshark抓包

向win发送的dir请求

第二个包中有数据,第三个包ack确认收到

实验中遇到的问题

没问题

问题回答

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

静态分析:没有主体的静态分析有点难,还是靠扫描。

动态分析:schtasks,wireshark不间断监视。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

peid查看壳,用sysmon可以查看该进程创建了哪些日志文件。