学号 20199131-2020-3-18 《网络攻防实践》第3周作业

1.实践内容

1.1 网络信息收集的方法包括:网络踩点、网络扫描、网络查点

- 网络踩点(footprinting)

Web搜索与挖掘

DNS和IP查询

网络拓扑侦察 - 网络扫描(scanning)

主机扫描

端口扫描

系统类型探查

漏洞扫描 - 网络查点(enumeration)

旗标抓取

网络服务查点

1.2 TCP SYN扫描和TCP Connect()扫描

-

Tcp SYN Scan (sS) 这是一个基本的扫描方式,它被称为半开放扫描,因为这种技术使得Nmap不需要通过完整的握手,就能获得远程主机的信息。Nmap发送SYN包到远程主机,但是它不会产生任何会话.因此不会在目标主机上产生任何日志记录,因为没有形成会话。这个就是SYN扫描的优势.如果Nmap命令中没有指出扫描类型,默认的就是Tcp SYN.但是它需要root/administrator权限.

命令:#nmap -sS 主机IP地址 -

Tcp connect() scan(sT)如果不选择SYN扫描,TCP connect()扫描就是默认的扫描模式.不同于Tcp SYN扫描,Tcp connect()扫描需要完成三次握手,并且要求调用系统的connect().Tcp connect()扫描技术只适用于找出TCP和UDP端口

命令:#nmap -sT 主机IP地址

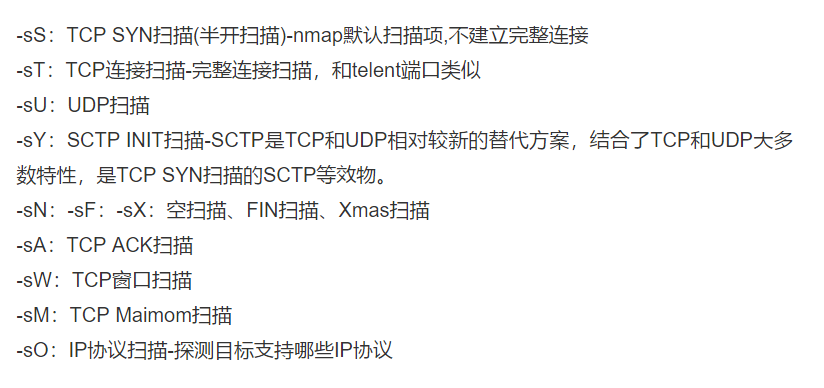

1.3 端口扫描技术

- 端口状态:open(打开)、closed(关闭)、filtered(过滤:有防火墙)、unfiltered(未经过滤:可以访问端口但无法判断是否打开)、open/filtered(开放|过滤:无法判断端口是打开还是已过滤)、closed|filtered(关闭|过滤:无法判断端口是关闭还是已过滤)

1.4 漏洞扫描技术

- 漏洞扫描器通过集成大量的已公开披露的扫描评估脚本, 从而具备对大量安全漏洞的扫描识别能力, 但成熟的漏洞扫描器一般会采用可扩展性系统框架与全功能扫描 引擎结合的方式实现, 一般由如下几部分组成。

安全漏洞数据库

扫描引擎模块

用户配置控制台

扫描进程控制模块

结果存储与报告生成模块

2.实践过程

2.1 网络踩点

- 动手实践一之Web信息搜索与挖掘

在Goole首页搜索框的右侧,有个字体很小的“高级”链接,其中各个选项对应的Goole高级搜索语法如下:

使用site:限定查询域名范围为pku.edu.cn,可排除尽可能多的非首页网址,从而在限定的查询结果中尽可能多的获得二级网站首页

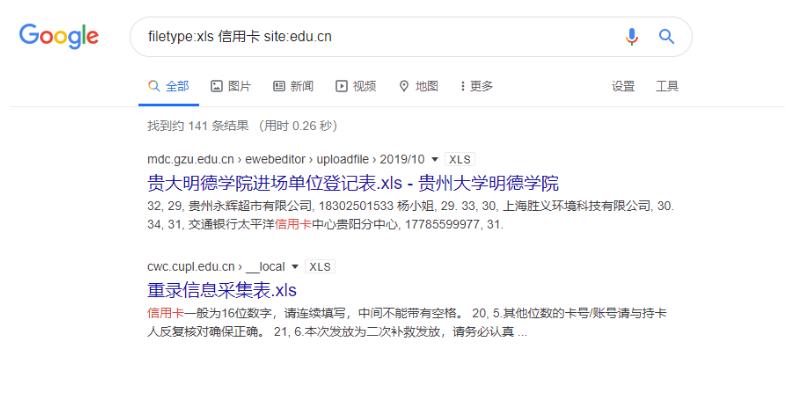

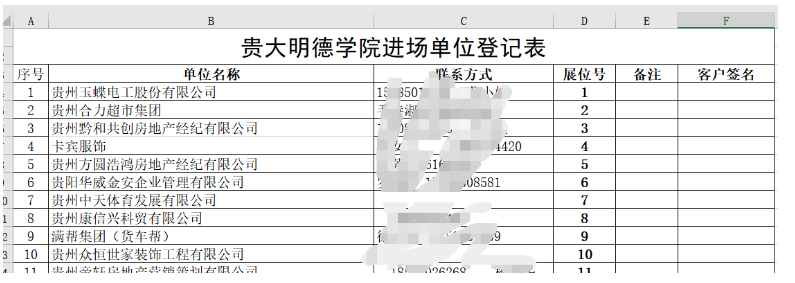

使用Goole搜索词“filetype:xls 信用卡 site:cn”可以看到一些保存的Excle文档中泄露的个人信用卡等重要信息

2.2 DNS和IP查询

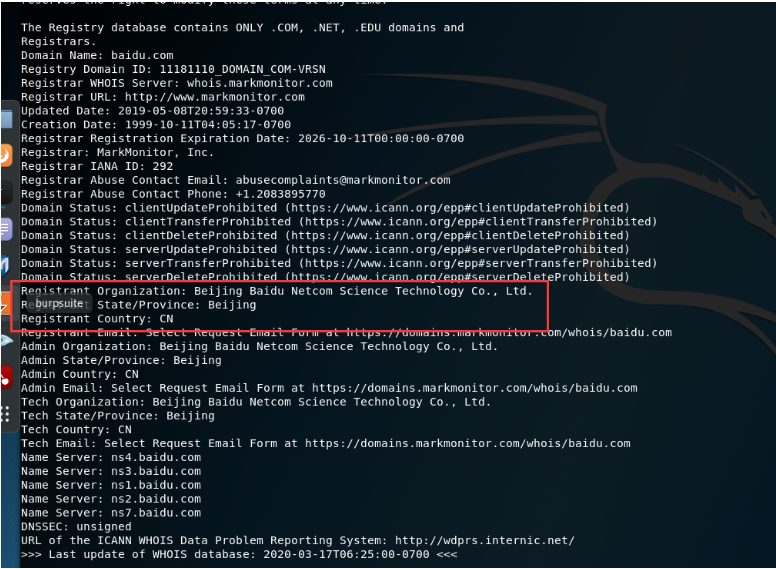

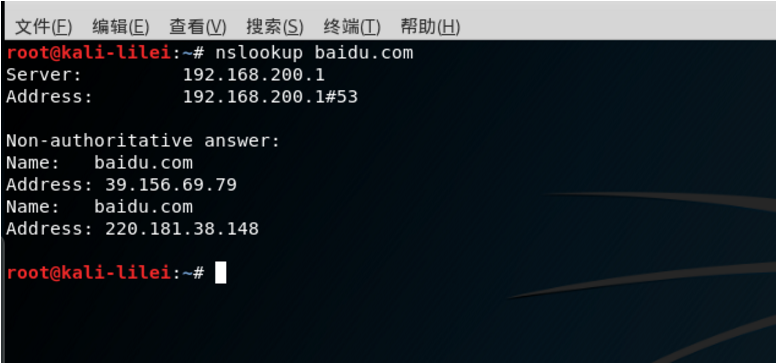

- 动手实践二任务一(这里选择的DNS域名是baidu.com):

使用Kali虚拟机,在终端输入whois baidu.com,进行DNS注册信息查询,可查到DNS注册人和注册人所在地

输入nslookup naidu.com可查询到该域名所对应的IP地址

输入whois 220.181.38.148可查询到IP地址所在国家城市和IP地址的管理者及联系方式,并且知道了公司名字就能查到公司具体位置了

- 动手实践二任务二(这里借助QQ来完成实践):

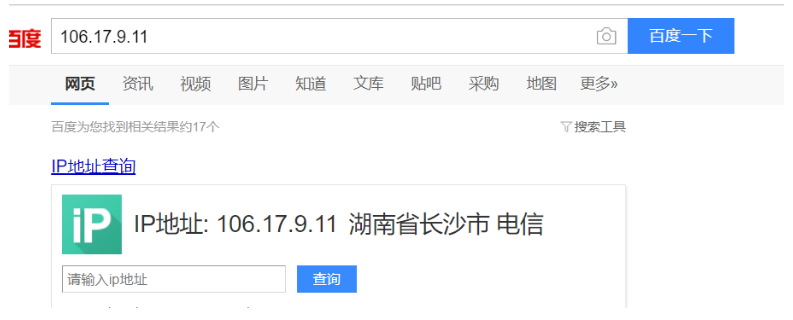

通过QQ语音,建立起通信连接,这里利用任务管理器中的资源监视器可以查看到网络活动中本机正在与另一台主机进行通信,发送字节数在不断变化(较小的发送字节数是本地局域网),因此对方IP地址是106.17.9.11

在百度搜索引擎输入IP地址106.17.9.11查询其归属地

2.3 网络扫描

- 动手实践三之Nmap相关使用:

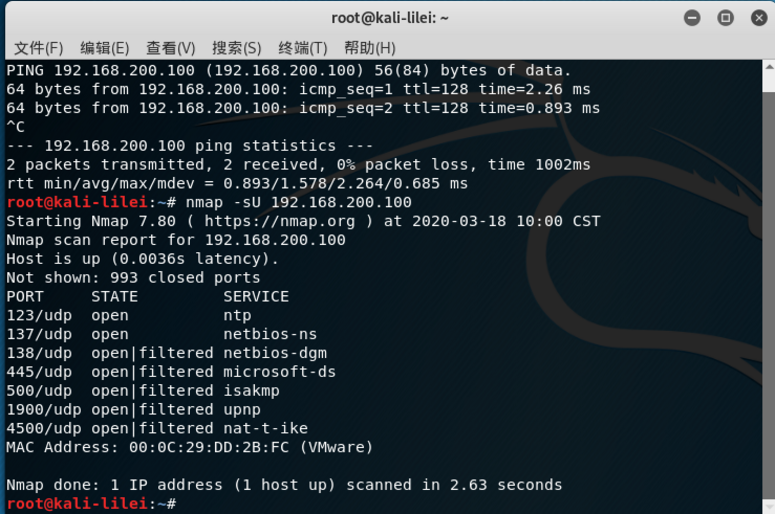

要对某一主机进行扫描,需要先检查被扫描主机是否活跃,使用ICMP的Ping扫描,进行主机存活性探测,若能ping通说明是活跃的

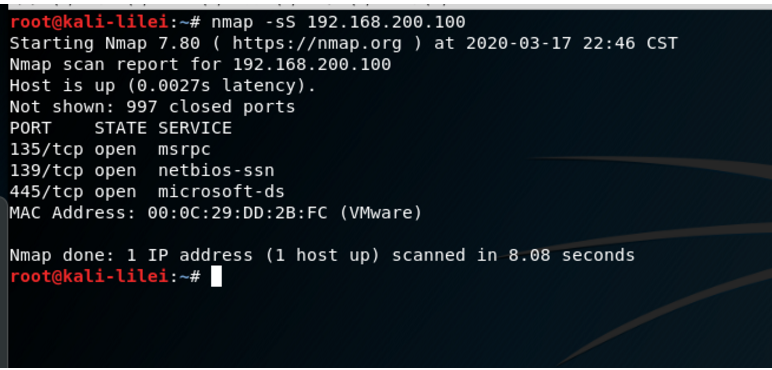

使用命令nmap -sS 192.168.200.100查看靶机Windows XP正在开放的TCP端口

使用命令nmap -sU 192.168.200.100查看靶机Windows XP正在开放的TCP端口

使用nmap -O 192.168.200.100探测靶机安装的操作系统和版本号,探测失败

因为Nmap对系统进行识别时并不一定能准确识别,当无法准确识别的时候, 使用--osscan-guess 或者--fuzzy选项可以推测系统并识别

使用nmap -sV 192.168.200.100查看靶机安装的网络服务

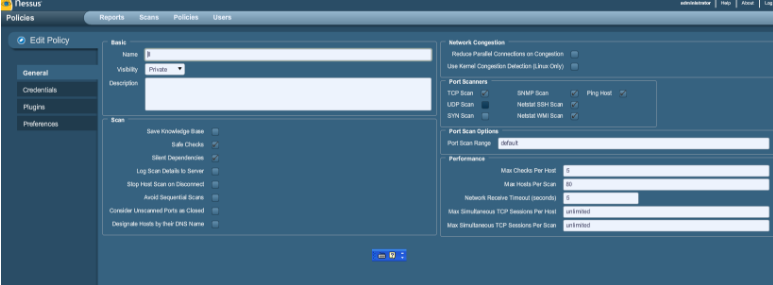

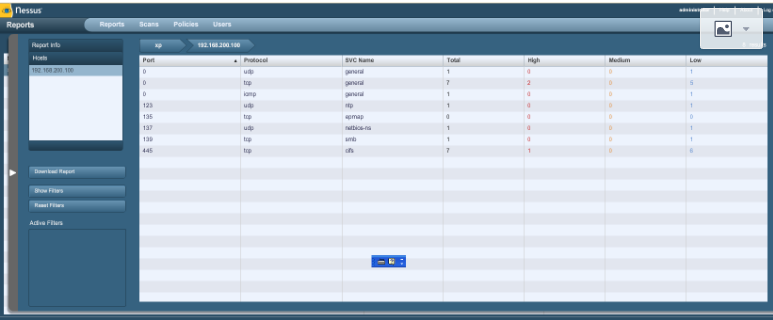

- 动手实践四之Nessus的使用

这里使用的是WinXP Attacker中自带的Nessus4

接着登录,登录的账号密码可自己添加

配置策略

扫描靶机的端口和漏洞

3.学习中遇到的问题及解决

- 问题1: 由于我的靶机使用的XP系统,所以在使用nmap -O 192.168.200.100探测靶机OS和版本号的时候无法成功

- 问题1解决方案: 使用nmap -O --osscan-guess 192.168.200.100或者nmap -O --fuzzy 192.168.200.100探测

4.实践总结

确实通过实践才能更好的理解理论知识!