0x01 个人信息收集

1.1、搜索引擎

-

百度、搜狗、谷歌等;

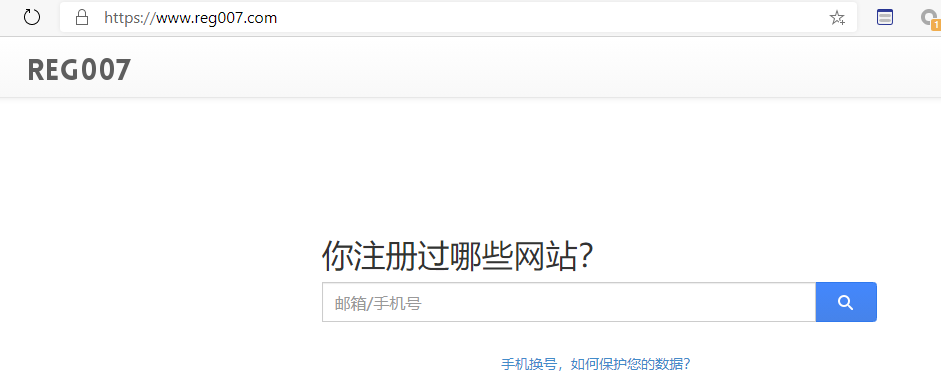

1.2、网站

-

人人网、微博、贴吧、招聘网站等

1.3、APP

-

微信、QQ通讯录索引

-

腾讯手机管家app

只需要简单几步。首先,打开或下载腾讯手机管家app,版本要在 8.0 及以上,低版本要升级才有这个功能。

点击「应用安全」选项,进入到「隐私风险监测」 :

选择「账号泄露查询」并查询,输入手机号,

稍等片刻就会显示你手机号注册过哪些网站:

如果提示某个网站存在安全风险,可以直接在 App 内部跳转到该网站修改密码,非常方便。

你可能会发现还有一些注册过的网站没有出现在列表中,是因为目前网站数据库只包含了常用的几十个网站, 未来还会继续增加网站数量。

1.4、社工库

- 12306泄露社工库

- 其他非法社工库或自己收集的黑产资料

1.5、钓鱼和漏洞攻击

- 网络钓鱼

- 密码猜解攻击

0x02 站点信息收集

2.1、WHOIS查询

whois(是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的询查。

Whois查询

2.2、备案号查询

备案号是网站是否合法注册经营的标志,可随时到国家工业和信息化部网站备案系统上查询该ICP备案的相关详细信息。whois反查即可查询更多站点资产信息。

网站备案查询 http://www.beianbeian.com

2.3、子域名

当我们进行子域名收集的时候,主要有以下几个方式:1.暴力破解 2.搜索引擎 3.公开的DNS(可能由于之前泄露过DNS数据)

2.3.1、搜索引擎:

1.Google、baidu等传统搜索引擎

2.威胁情报:微步在线、 ti.360.cn、 Virustotal

3.大数据分析: 5118.con

4.天眼查 https://www.tianyancha.com/

2.3.2、字典枚举法:

字典枚举法是一种传统查找子域名的技术,这类工具有 DNSReconcile、Layer子域名挖掘机等。

它的使用示例如下: python dnsrecon.py -n DNS服务器 -d 域名 -D 字典 -t brt

2.3.3、公开DNS源

Rapid7下Sonar项目发布的: https://scans.io/study/sonar.fdns_v2。

DNS历史解析: https://dnsdb.io/zh-cn/

社工库

2.3.4、综合工具:

Sublist3r,是一个常用的工具,它会列举常见的百度、谷歌等搜索引擎中收入的子域名,也会列举出Virustotal、ThreatCrowd、DNSdumpster和ReverseDNS中等第三服务中可查找到的子域名信息,并且也有字典破解的功能。

2.3.5、SSL证书查询

推荐站点:

censys.io

crt.sh

dnsdumpster.com

2.4、公众号、APP

随着近几年移动端的兴起,很多公司都有自己的APP和公众号,在信息收集环节,一定要在APP搜索市场(苹果的APPSTORE)和微信搜索框里,搜寻一下。技巧就是可以按公司名或者公司简称来搜索。比如我们要给勤邦生物技术有限公司做信息收集。首先我们可以直接搜索“勤邦生物技术有限公司”,然后在搜索“勤邦”,要做一下对比分析来确定对方范围。

2.5、敏感目录

针对web安全测试,找到敏感目录非常有助于进一步的渗透。有时开发人员将一些测试的代码在正式发布的时候忘记删除了,比如网站备份、调试后台等,或者使用了一些中间件存在的敏感路径未做修改或删除,比如fck编辑器、weblogic/jboss等的默认后台。

针对敏感目录的收集,可以采用以下几种途径来收集:搜索引擎、暴力破解、SVN源码泄露等。

2.5.1、搜索引擎

google hack语法

2.5.2、暴力破解

windows:御剑

其他系统:DirBuster-0.12、brup

2.5.3、SVN源码泄露

Seay SVN漏洞利用工具

2.6、代码信息

程序员有时会将自己开发的代码放到互联网托管平台,来方便同事或者伙伴使用,这一便利之举也带来了一定的安全隐患,有心人士也可以看到代码。除了常用的github之外,当然还有其他的类似的代码托管平台,以后再信息收集的时候,就不要只盯着github 了。

1、http://gitee开源中国出品的代码托管、协作开发平台,灵活便捷地支撑个人、团队、企业的各类开发需求。

2、gitcafe.com, 是国内做的与github最相似代码托管网站。

3、code.csdn.net推出的类似github的代码托管服务。

2.7、邮箱信息

收集邮箱信息主要有两个作用:1.通过发现目标系统账号的命名规律,可以用来后期登入其他子系统。2.爆破登入邮箱用或钓鱼。

通常邮箱的账号有如下几种生成规律: 比如某公司有员工名叫做“张小三”,它的邮箱可能如下:

zhangxiaosan@xxx.com xiaosan.zhang@xxx.com zxiaosan@xxx.com

当我们收集几个邮箱之后,便会大致猜出对方邮箱的命名规律。除了员工的邮箱之外,通过公司会有一些共有的邮箱,比如人力的邮箱、客服的邮箱,hr@xxx.com/kefu@xxx.com,这种邮箱有时会存在弱口令,在渗透时可额外留意一下。我们可以通过手工或者工具的方式来确定搜集邮箱:

2.7.1、手工的方式:

1.可以到百度等搜索引擎上搜索邮箱信息

2.github等第三方托管平台

3.社工库

2.7.2、工具方式:

在邮箱收集领域不得不提一个经典的工具,The Harvester,The Harvester可用于搜索Google、Bing和PGP服务器的电子邮件、主机以及子域名,因此需要翻墙运行该工具。

使用方式很简单:

./theHarvester.py -d 域名 -1 1000 -b all

2.8、第三方查询

- fofa

- shodan

- 微步在线

- ……