| 壹 教材学习 |

| 第五章 Web应用程序安全攻防 |

从安全属性来看,

| 机密性、完整性、可用性 |

网络攻击基本模式包括四种:截获,中断,篡改与伪造。

截获是一种被动攻击模式,其目的是获取网络通信双方的通信内容,具体攻击技术是嗅探与监听。其他三种是属于主动攻击。

TCP/IP网络协议栈在设计时采用了分层模型,分为了网络接口层,互联层,传输层与应用层,每一层负责不同的功能,各自具有相应的网络协议。

IP地址欺骗是指攻击者伪造具有虚假源地址的IP数据包进行发送,以达到隐藏发送者身份,假冒其他计算机等目的。IP源地址欺骗也经常在进行网络扫描时应用,以隐藏真实的扫描源地址,网络扫描软件nmap的-D选项就是用来配置假冒源IP地址的,结合网络嗅探或者欺骗技术,攻击者能够通过分析嗅探的原始报文协议分析结果,获取扫描结果。

ICMP路由重定向攻击

ICMP路由重定向攻击是指攻击者伪装成路由器发送虚假的ICMP路由路径控制报文,使得受害主机选择攻击者指定的路由路径,从而进行嗅探或假冒攻击的一种技术。

TCP拒绝服务攻击(SYN Flood)

拒绝服务攻击是目前比较有效而又非常难于防御的一种网络攻击方式,它的目的就是使服务器不能够为正常访问的用户提供服务。TCP SYN Flood,又称SYN洪泛攻击,是目前最为有效和流行的一种拒绝服务攻击形式。它利用TCP三次握手协议的缺陷,向目标主机发送大量的伪造地址的SYN连接请求,消耗目标主机的连接队列资源,从而不能够为正常用户提供服务。

| 第六章 Web应用程序安全攻防 |

为了保障被CIA安全属性,信息安全领域提出了一系列的安全模型来指导信息系统安全体系建设,目前最重要的就是PDR安全模型,它是一个基于时间的动态安全模型,其基本描述就是:网络安全=根据风险分析指定安全策略+执行安全防护策略+实时监测+实时响应,在此,模型中,安全策略是模型的核心,所有的防护,检测,响应都是根据安全策略实施的,安全策略为安全管理提供管理方向和支持手段。响应措施主要包括应急处理,备份恢复,灾难恢复等。

防火墙

防火墙可以在网络协议栈的各个层次上实施网络访问控制机制,对网络流量和访问进行检查和控制,防火墙技术可以分为包过滤,电路级网关和应用层代理技术。防火墙最基本的功能就是控制在计算机网络中不同信任程度网络域之间传送的数据流。可以使用iptables为用户提供配置netfilter规则的命令行接口。

入侵检测技术

入侵者可分为:外部渗透者,假冒者,违法者,秘密用户。在入侵检测技术方面,围绕吴用检测和异常检测这两种基本检测技术分类,误用检测也成为特征检测,主要关注对复杂攻击特征的描述和检测,采用能够准确描述已知入侵行为的攻击特征库,因而能够保证较低的误报率,同时只需收集与特征描述相关的数据集合,有效的减少系统负担。异常检测方法则更加多种多样,代表性研究有采用统计分析方法的IDES统计异常检测器,NIDES,Haystack.从入侵检测系统的检测数据来源,可以将入侵检测系统分为基于主机的入侵检测系统(HIDS)和基于网络的入侵检测系统,根据入侵检测系统所采用的体系结构分类,可以分为集中式,层级式和协作式。

开源网络入侵检测系统:snort

snort是一款具备多种功能的强大工具,snort除了是一款跨平台,轻量级的网络入侵检测软件之外,还具备数据包嗅探,数据包分析与记录等多种功能,snort还支持内联模式,可以作为网络入侵防御系统使用。snort用C语言编写,并采用了标准的捕获数据包函数库libpcap.snort数据包嗅探器通过将网卡设置成混杂模式,然后利用libpcap抓包函数库进行数据包的监听和捕获。

传输层协议攻击

TCP RST攻击

TCP回话劫持攻击

TCP SYN洪泛拒绝服务攻击

UDP洪泛拒绝服务攻击

| 二 kali视频 |

| 21kali密码攻击之在线攻击工具 |

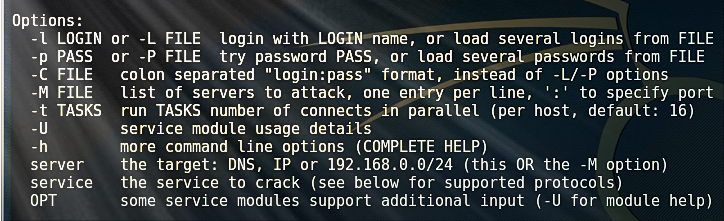

1.Hydra 破解工具,它的使用命令如下:

2.NCrack

突出了RDP(3389)爆破功能

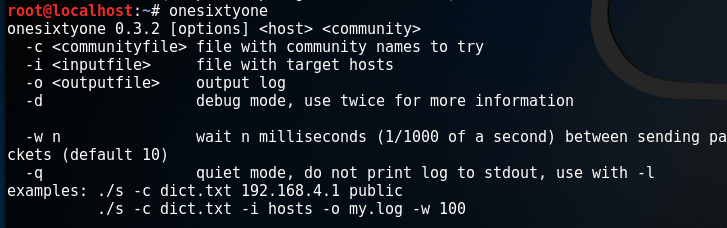

3.Onesixtyone

一个snamp扫描工具,用于找出设备上的SNMP Community字串,扫描速度快。

4.Patator

一款Python编写的多服务破解工具,如枚举一个服务用户名密码:

| 22密码攻击之离线攻击工具(一) |

1.Creddump套件

Kali Linux下离线攻击工具中的Cache-dump、lsadump和pwdump均为creddump套件的一部分,基于Python的哈希抓取工具。

2.Chntpw

用来修改Window SAM文件实现系统密码修改,亦可在Kali作为启动盘时做删除密码的用途

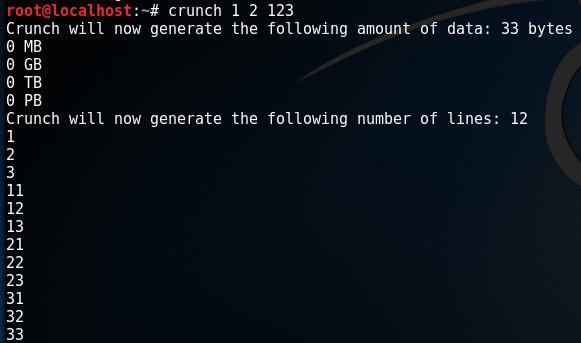

3.Crunch

实用的密码字典生成工具,可以指定位数生成暴力枚举字典:

4.Dictstat

字典分析工具,可以分析出一个现有字典分部状况,也可按照一定的过滤器提取字典。

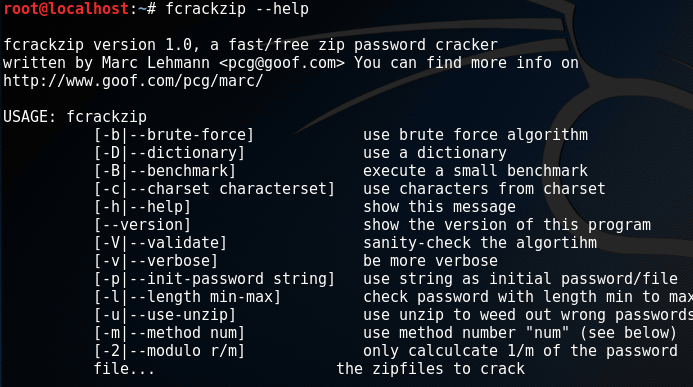

5.Fcrackzip

ZIP压缩包密码破解工具

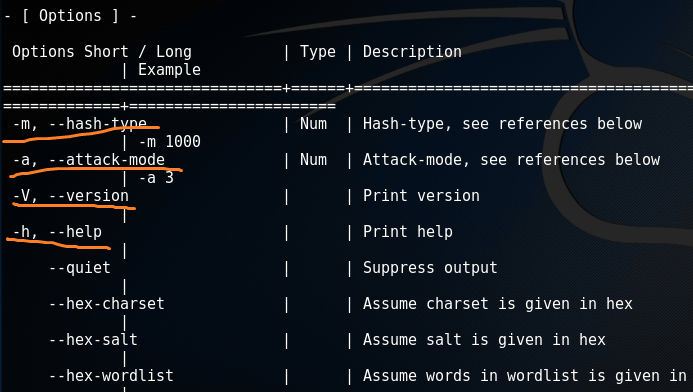

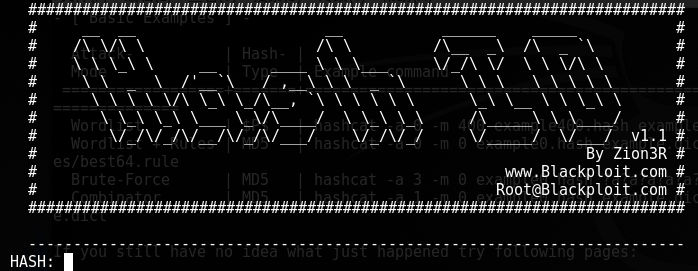

6.Hashcat

hashcat只支持cpu破解,oclHashcat(分为AMD版和NIVDA版)和oclGausscrack则支持gpu加速。

7.Hashid

哈希分析工具,可以判断哈希或哈希文件是何种哈希算法加密的。

HashIdentifyer

8.John the ripper

常用于Linux Shadow中账户的密码破解,社区版也支持MD5-RAW等哈希的破解

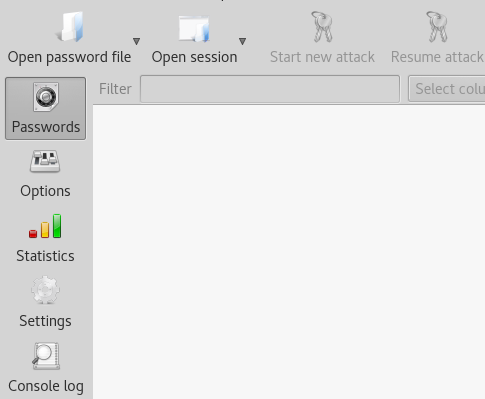

9.Johnny

图形化,更易操作

| 23密码攻击之离线攻击工具(二) |

1.Ophcrck

彩虹表Windows哈希破解工具,对应有命令行版的ophcrack-cli。

2.Pyrit

无线网络密码破解工具,借助GPU加速,可以让WPA2密码破解效率更高。

使用方法:

使用analyze检查抓到的包pyrit -r xxx.cap analyze

开始跑包(单纯字典)pyrit -r xxx.cap -i yyy.dic -b ssid attack_passthrough

将PYRIT与CRUNCH结合使用crunch 8 8 1234567890 | pyrit -i - -r /file/hack01-cap -b bssid attack_passthrough

3.Rcrack

彩虹表密码哈希工具,使用了第一代彩虹表(RT格式),当然有一点注意:使用彩虹表可以大大缩短哈希破解的实践,但前提是需要有足够容量的彩虹表。

4.Rcracki_mt

也是彩虹表哈希破解工具,不同的是此工具支持最新格式的彩虹表进行哈破解。

5.Rsmangler

字典处理工具,可以生成几个字串的所有可能组合形式,在生成社工字典时亦可用到。

7.Samdump2与BKhive

8.SIPCrack

针对SIP protocol协议数据包的破解工具,支持PCAP数据包与字典破解。

9.SUCrack

借助su命令进行本地root账户的密码破解

10.Truecrack

针对TrueCrack加密文件的密码破解工具

| 24密码攻击之哈希传递(Passing the hash) |

1.Passing the hash 套件

要进行哈希传递攻击,首先我们要有目标主机的哈希信息。

PTH套件每个工具都针对WIN下响应的EXE文件,如使用Pth-winexe可以借助哈希执行程序得到一个cmdshell。

2.Keimpx

有Python编写,可以通过已有的哈希信息得到一个后门SHELL。

3.Metasploit

模块exploit/windows/smb/psexec亦可完成HASH攻击。

| 25无线安全分析工具 |

1.Aircrack

主要功能有:网络侦测、数据包嗅探、WEP和WPA/WPA2-PSK破解。

另外,Aircrack-ng可以工作在任何支持监听模式的无线网卡上并嗅探802.11a、802.11b、802.11g的数据。该程序可运行在Linux和Windows上。

2.Cowpatty

WPA-PSK握手包密码破解工具

3.EAPMD5PASS

针对EAP-MD5的密码破解工具

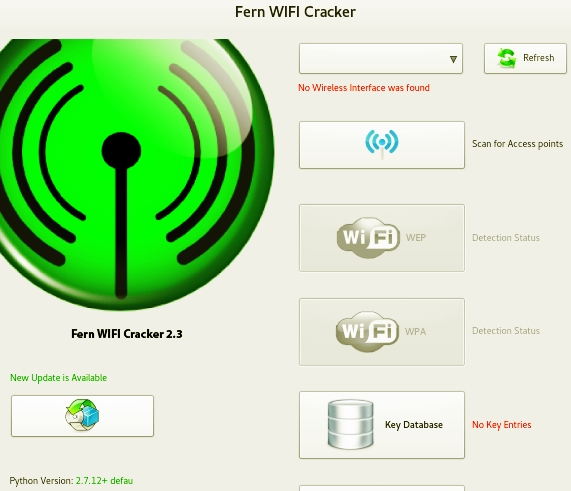

图形化的Fern WiFi cracker(Python编写)

如果有外置的无线网卡,然后虚拟机中勾选,就能通过接口扫描周围的无线网,扫描之后可以做进一步的攻击测试。

4.MDK3

是一款无线DOS攻击测试工具,能够发起BeaconFlood、AuthenticationDoS、Deauthentication/Disassocation Amok等模式的攻击,另外他还针对隐藏ESSID的暴力探测模式、802.1X渗透模式、WIDS干扰等功能。

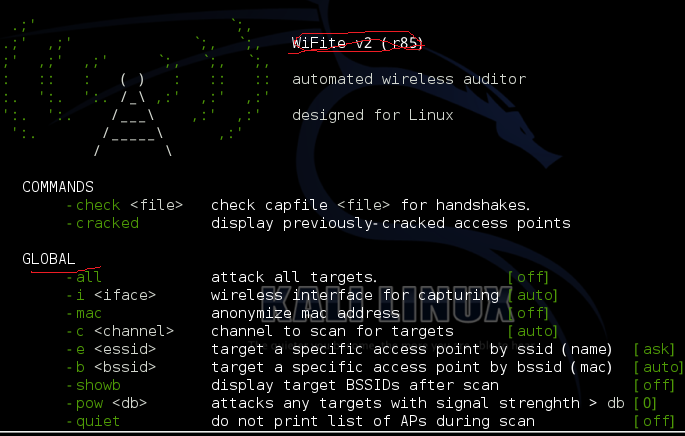

5.wifite

自动化的无线网审计工具,可以完成自动化破解。由Python脚本编写,结合Aircrack-ng套件与Reaver工具。

6.Reaver

对开启WPS的路由器PIN码进行破解。

| 三 错题纠正 |

web应用安全辅助分析工具tamperdata,burp suite,hp webinspect

sql注入和xss攻击的共同原理:输入检查不充分,数据和代码没有分离

提升http协议安全的机制:ssl、tls,cookie机制,基于表单的认证

下面属于web前端的技术有:HTML,css,JavaScript

浏览器和服务器交互的协议:http,https

| 四 参考资料 |

《网络攻防技术与实践》课本教材

kali视频21到25

| 五 总结 |

通过本周的学习,我对网络攻防进一步认识,对于无线破解饶有兴趣。会继续学习.

| 六 学习进度条 |

|