20159318《网络攻防技术与实践》第4周学习总结

教材学习内容总结

本周主要学习了网络嗅探与协议分析技术原理,实现机制,还有相关的软件工具,并选取了wireshar工具学习其使用方法。

一、网络嗅探

1、定义:

即利用计算机的网络接口截获目的地为其他计算机的数据报文,以监听数据流中所包含的用户账户密码或私密信息等。实现网络嗅探技术的工具是网络嗅探器。

2、危害与作用

其具有很强隐蔽性,很难被发现

3、工具:

可分为LAN(tcpdump)和WLAN(kismet)也可分为硬件嗅探器和软件嗅探器

4、原理

-

利用以太网协议的工作原理

-

在共享式网络与交换式网络中根据集线器与交换机工作方式漏洞进行嗅探。其中,在纯交换机网络中又可以利用MAC地址泛洪攻击,MAC欺骗,ARP欺骗等进行嗅探。

-

类UNIX平台的嗅探技术实现:通过内核态的BPF和用户态的libpcap抓包工具实现。

-

windows平台的嗅探技术实现:利用内核态虚拟设备驱动程序NPF来过滤数据包,利用用户态的标准抓包接口winpcap

5、网络嗅探器软件

- 类UNIX平台嗅探软件

- windows嗅探器软件

- tcpdump

6、防范与检测

-

检测(L0pht):检查网卡是否运行在混杂模式下,检测网络中其他主机上的的嗅探器等等

-

防范包括:采用安全网络拓扑、静态ARP和MAC地址映射表替代动态机制等

二、网络协议分析

1、网络协议分析技术原理

(1)嗅探到原始数据

(2)对以太网数据帧进行结构分析

(3)进一步对IP数据包进行分析

(4)根据TCP与UDP目标端口确定具体应用层协议

(5)根据相应应用层协议对数据进行整合恢复

2、在snort中网络协议分析过程:

(1)解析以太网数据帧(预处理、拆包、解析上层协议)

(2)解析IP数据包

(3)解析TCP数据包

三、wireshark数据包分析工具

1、wireshark简介和发展

2、wireshark功能介绍

多平台、多接口、多协议类型、多种文件类型、图形化界面、包过滤功能、重组TCP会话的所有数据包。

3、wireshark使用

监听指定主机为源地址:[src|dst]host< host>

选择长度符合要求的包:less|greater

过滤tcp、udp及端口号[tcp|udp] [src|dst]port< port>

利用and、or、not连接多个条件

使用过滤栏设置可以只查看符合要求的数据包

过滤器对大小写敏感

视频学习中的问题和解决过程

一、OPENVAS使用

1、确定指定IP是否能ping通

2、创建扫描目标

3、创建扫描任务(scan management →newtask)

4、开始任务start

5、查看扫描细节

6、查看扫描结果,包含漏洞详细信息,亦可到处PDF文件

7、导出扫描结果报告

8、为快速扫描亦可使用quick start进行扫描

二、Kali漏洞分析之扫描工具

1、WEB扫描工具

Golismero与Nikto,系统信息扫描收集工具Lynis1与Unix-privesc-check

2、漏洞扫描器Nikto.pl

开源的网页服务器扫描器,它可以对网页服务器进行全面的多种扫描

简单扫描:目标web基本配置信息,服务器,PHP解析器,等版本信息

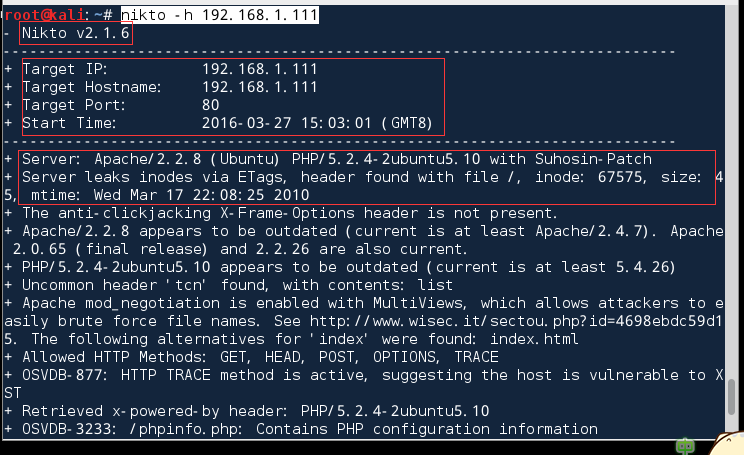

视频上的扫描指令perl nikto.pl -h 目标IP在这一版本上已经不能用,通过上网查询和帮助指令发现,nikto -H可查询全部帮助,可以看到通过nikto -h 192.168.1.111即可进行扫描目标IP,如下图所示

由上图可以看到目标IP,目标主机名,目标端口,开始时间,Server版本信息,返回的信息等等,经过查询,可以看到更多详细信息如下图所示

可以看到它会将漏洞信息,与漏洞库结合起来

3、Lynis系统信息收集整理工具

主要是对Linux,或类Unix系统进行操作系统的详细配置信息进行枚举收集,生成易懂的报告文件,找到相应漏洞的esp,实际使用中直接使用lynis --check-all -Q来避免进行交互,自动枚举信息。默认枚举当前操作系统的信息。操作系统版本,内核版本等等,如下图所示

此外还有一个unix-privesc-check也是一个信息收集的工具,它有两个模式。使用unix-privesc-check standard指令进行信息收集,如下图所示

我们可以看到本机的主机名,IP地址等等信息

三、WEB爬行

1、apache-users用户枚举脚本

例如使用指令apache-users -h 192.168.1.111 -l /usr/share/wordlists/dirbuster/apache-user-enum-2.0.txt -p 80 -s 0 -e 403 -t 10

2、cutycapt网站截图工具

例如使用指令cutycapt --url=http://www.baidu.com/ --out=localfile.png对百度网站截图,如下图所示

3、DIRB强大的目录扫描工具

使用dirb http://192.168.1.111扫描靶机目录,如下图所示

4、Dirbustor:Kali下的图形化目录扫描器,拥有直观的扫描结果

输入指令dirbuster即可打开,如下图所示

如上图,设置好目标地址,字典等参数点击开始,如下图开始扫描

5、此外还有vega,webscarab等工具

四、web漏洞扫描

1、cadaver:用来浏览和修改WEBDAV共享的unix命令行程序,使用就像命令行的FTP程序,适合基本的webDAV调试。

cadaver http://172.16.215.143/dav/

2、davtest-url http://172.16.215.143/dav/测试对支持webDAV服务器上传文件。

3、dablaze 针对FLASH远程调用等枚举

4、fimap:文件包含漏洞利用工具

5、Grabber:WEB漏洞应用扫描器,可指定扫描漏洞类型结合爬虫对网站进行安全扫描。

6、Joomla scanner:类似wpscan扫描器,针对cms

7、skipfish:自动化网络安全扫描工具,通过http协议处理,占用较低cpu资源,运行速度快。skipfish -o/tmp/1.report http://url/

8、uniscan WVS:简单易用的web漏洞扫描器

9、w3af:web应用程序攻击和检查框架,包括检查网站爬虫、sql注入,跨站(xss)、本地文件包含、远程文件包含

10、wapiti、与nikto类似,实现内置匹配算法,python 全平台

11、webshag-gui:集成调用框架,调用nmap、uscan、信息收集、爬虫等功能。

12、websploit:开源,用于远程扫描和分析系统漏洞,可容易而快速地发现系统问题并深入分析。

学习进度

第四周进度

- 本周学习情况

本周基本完成了教材和视频的学习,上周由于源和网速的问题等各种情况没有完成openvas的安装,这周接着安装好之后跟着视频学习openvas的使用方法,并且对web扫描工具web爬行等软件工具进行了具体操作和学习。