下面是基于 Ubuntu Server 14.04 的 OpenSSH 配置说明,其他发行版的应该是类似的:

默认 ubuntu 是没有安装 openssh-server 的,首先安装 sudo apt-get install openssh-server

安装好以后就自动启动了,此时默认运行的端口在 22,简单的话通过 ssh {user}@{host} 的方法就能远程访问了,当然为了保证安全性,建议做两件事,一是将默认端口改掉,二是只允许通过密钥连接,禁止输入用户名密码直接登录

在服务器修改上面2点的配置以前,我们可以先在客户端执行 ssh-keygen,根据具体的提示生成 RSA 的密钥对,最简单的就是一路回车

将生成的公钥 id_rsa.pub 放到服务器需要登录的用户验证文件中,一般为 /home/{user}/.ssh/authorized_keys,可以将内容 cat id_rsa.pub >> authorized_keys,或者直接在客户端中执行 ssh-copy-id -i id_rsa.pub {user}@{host},在默认的配置下客户端自动在服务器上生成相应的文件,记得客户端保留好私钥

这里需要注意的是,不管是 authorized_keys 还是 id_rsa 文件,对应的权限应该是 600或者 400 ,即除了 owner 以外其它用户都没有权限读写,否则设置无效

完成上面这步以后,可以修改服务器上的 /etc/ssh/sshd_config 文件了,重要的部分设置如下

Port 2088 #端口设置变更 **重要**(默认为#Port 22,需要将注释符#去掉后再修改为自己设定的端口) PermitRootLogin no #禁止用root进行登录 RSAAuthentication yes PubkeyAuthentication yes ChallengeResponseAuthentication no PasswordAuthentication no #不允许通过密码登录 **重要** UsePAM no

用 ss 命令检查 ssh 监听的端口,没有 22 证明修改成功[root@hiyouther_testServer ~]ss -tnlp | grep ssh LISTEN 0 128 *:2088 *:* users:(("sshd",995,3))

重启服务 sudo service sshd restart(centos 7以下) 或者 sudo /etc/init.d/sshd restart(centos 7以下) 或者 sudo systemctl restart sshd(centos 7)

也可以同时在sshd_config配置文件中保留Port 22,这样可以防止新端口无法访问的困境,但是这导致了22端口还可以被访问

如果还不通访问,或者需要关闭防火墙:

/etc/init.d/iptables stop 或者 service iptables stop

或者在防火墙过滤规则中上增加一条,允许对新增的端口2088的访问:

vi /etc/sysconfig/iptables

新增一条策略,放行端口2088:

:INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT -A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 22 -j ACCEPT -A INPUT -m state --state NEW -m tcp -p tcp --dport 2088 -j ACCEPT -A INPUT -j REJECT --reject-with icmp-host-prohibited -A FORWARD -j REJECT --reject-with icmp-host-prohibited COMMIT

至此就可以在客户端直接通过私钥进行访问了

访问方式:

ssh -p 2088 username@example.com

然而对于centos7则还需要对selinux进行相关设置,使得新设置的ssh端口可以连通

SELinux 全称 Security Enhanced Linux (安全强化 Linux),是 MAC (Mandatory Access Control,强制访问控制系统)的一个实现,目的在于明确的指明某个进程可以访问哪些资源(文件、网络端口等)。

yum provides semanage yum -y install policycoreutils-python

为 ssh 打开 2088 端口

# 为 ssh 添加新的允许端口 semanage port -a -t ssh_port_t -p tcp 2088 # 查看当前 SELinux 允许的端口 semanage port -l | grep ssh ssh_port_t tcp 2088, 22

当 SELINUX 配置为禁用状态时,使用 semanage 为ssh增加运允许的端口会报错提示无法读取 policy 文件:

SELinux: Could not downgrade policy file /etc/selinux/targeted/policy/policy.24, searching for an older version. SELinux: Could not open policy file <= /etc/selinux/targeted/policy/policy.24: No such file or directory libsemanage.semanage_reload_policy: load_policy returned error code 2. SELinux: Could not downgrade policy file /etc/selinux/targeted/policy/policy.24, searching for an older version. SELinux: Could not open policy file <= /etc/selinux/targeted/policy/policy.24: No such file or directory libsemanage.semanage_reload_policy: load_policy returned error code 2. /usr/sbin/semanage: Could not commit semanage transaction

修改 /etc/selinux/config 配置,启用 SELinux:

vi /etc/selinux/config SELINUX=permissive # 重启服务器 init 6 # 重启后查看 SELinux 状态 sestatus # 如果状态为permissive,则可以load policy load_policy -qi

检查配置:

semanage port -a -t ssh_port_t -p tcp 2088 semanage port -l | grep ssh ssh_port_t tcp 2088, 22 # 重启 ssh 服务 systemctl restart sshd

注:semange 不能禁用 ssh 的 22 端口(可以在防火墙里面禁止):

semanage port -d -t ssh_port_t -p tcp 22 /usr/sbin/semanage: Port tcp/22 is defined in policy, cannot be deleted

经过上面的配置,SELinux将不会禁止2088端口

接下来为对centos7的防火墙进行的相关设置

配置防火墙 firewalld

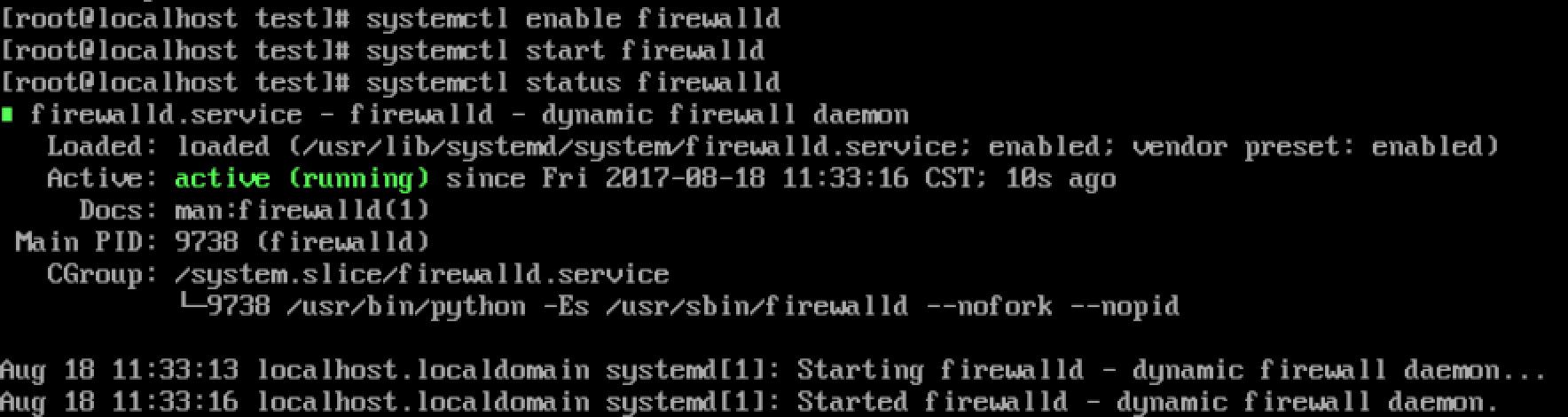

启用防火墙 && 查看防火墙状态:

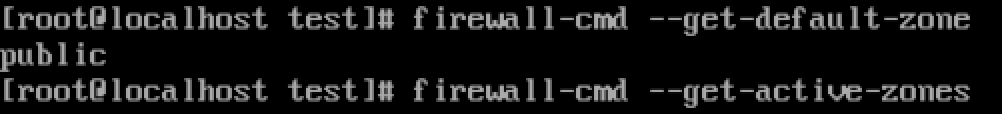

查看防火墙当前「默认」和「激活」zone(区域):

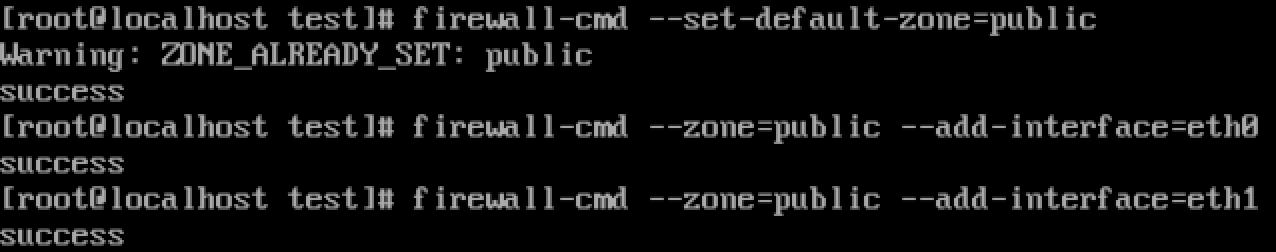

若没有激活区域的话,要执行下面的命令:

激活 public 区域,增加网卡接口:

为 public zone 永久开放 2088/TCP 端口:

# 以防新端口不生效,先把 22 端口暴露 firewall-cmd --permanent --zone=public --add-port=22/tcp firewall-cmd --permanent --zone=public --add-port=2048/tcp success # 重载防火墙 firewall-cmd --reload # 查看暴露端口规则 firewall-cmd --permanent --list-port 443/tcp 80/tcp 22/tcp 2048/tcp firewall-cmd --zone=public --list-all public (default, active) interfaces: eth0 eth1 sources: services: dhcpv6-client ssh ports: 443/tcp 80/tcp 22/tcp 2048/tcp masquerade: no forward-ports: icmp-blocks: rich rules:

退出 ssh 后,尝试连接新端口

ssh -p 2088 username@example.com

如果登录成功,则后面继续将22端口禁止

先删除sshd_config配置文件中的port 22,方法在上面

后再在防火墙里面禁止22端口

firewall-cmd --permanent --zone=public --remove-port=22/tcp success firewall-cmd --reload firewall-cmd --permanent --list-port 443/tcp 80/tcp 2048/tcp

ssh 取消监听 22 端口,就已经配置好了,防火墙只不过是在 ssh 外多一层访问限制。如果要做的更好还可以将 22 端口的访问流量转向访问者本地:

firewall-cmd --permanen --zone=public --add-forward-port=port=22:proto=tcp:toport=22:toaddr=127.0.0.1 # 配置后重载防火墙,用 ssh -p 22 root@example.com 就会访问到自己本地的 22 端口。

若要删除 forward 配置,可以:

firewall-cmd --permanen --zone=public --remove-forward-port=port=22:proto=tcp:toport=22:toaddr=127.0.0.1

检验修改 ssh 端口是否成功:

ssh -p 22 root@example.com # 无响应,因为转到了本地的 22 端口 # 若防火墙未 forward 连接,则会回显 "ssh: connect to host {ip} port 22: Connection refused" ssh -p 2048 root@example.com # 成功 success

参考文章: