生产环境ssh登陆策略

备份:cp /etc/ssh/sshd_config{,.bak}

vim /etc/ssh/sshd_config

17 #Port 22 #修改ssh连接端口38 #PermitRootLogin yes #是否允许root账号远程登陆43 #PubkeyAuthentication yes #是否开启公钥连接认证47 AuthorizedKeysFile .ssh/authorized_keys #公钥文件的放置位置65 PasswordAuthentication yes #是否开启密码验证登陆79 GSSAPIAuthentication yes #是否关闭GSSAPI认证115 #UseDNS yes #是否关闭DNS反向解析修改后17 Port 22221 #工作中需要设定到1万以上的端口,避免被扫描出来。38 PermitRootLogin no #如果不是超大规模的服务器,为了方便我们可以暂时开启root远程登录43 PubkeyAuthentication yes #开启公钥认证模式47 AuthorizedKeysFile .ssh/authorized_keys #公钥放置位置65 PasswordAuthentication no #为了安全我们关闭服务器的密码认证方式79 GSSAPIAuthentication no #关闭GSSAPI认证,极大提高ssh连接速度115 UseDNS no #关闭DNS反向解析,极大提高ssh连接速度

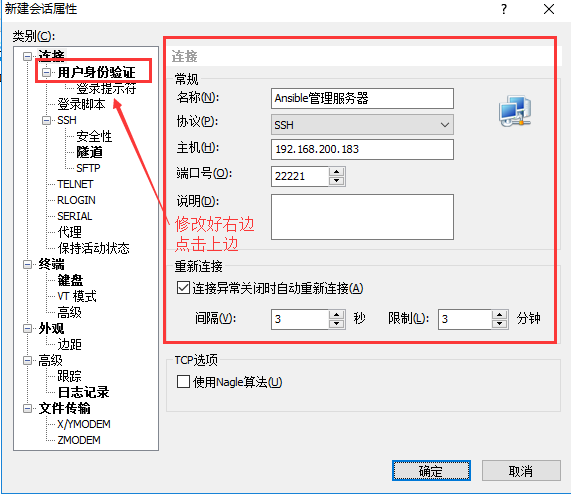

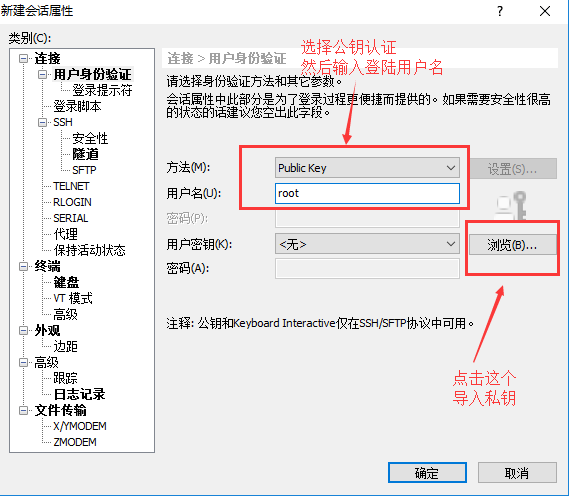

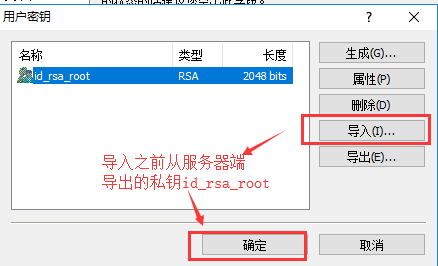

设置xshell私钥登陆Linux

#查看服务器端IP[root@ansible .ssh]# hostname -I192.168.200.183#在Linux服务器端生成rsa密钥对[root@ansible ~]# ssh-keygen #一直回车Generating public/private rsa key pair.Enter file in which to save the key (/root/.ssh/id_rsa):Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in /root/.ssh/id_rsa.Your public key has been saved in /root/.ssh/id_rsa.pub.The key fingerprint is:SHA256:royhAEKx9bhe4jLZ3SzfZ/yvhkzPgToDIx+1gSxoOLM root@wwwThe keys randomart image is:+---[RSA 2048]----+| . . || + o || o..... . ||.+ o.. o o ||o =o .. S o . ||oE= +.o= . o . ||.+ +.ooo= = + . || .o. +oo.+ * + || . . o. .= ooo. |+----[SHA256]-----+#将生成的公钥导入到服务器端的~/.ssh/authorized_keys文件里[root@ansible ~]# cd .ssh/[root@ansible .ssh]# lsid_rsa id_rsa.pub[root@ansible .ssh]# cat id_rsa.pub > authorized_keys[root@ansible .ssh]# chmod 600 authorized_keys #权限必须600否则不生效[root@ansible .ssh]# cat authorized_keysssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDS7U4vgjCpWrMFwnWjUlrebldvPw5NNQpnyGT/1cTsyI6ryPm19J+IQ2wNn67BpYz0NKyLjq/hYlSxlQmD7xHwNM5KQirUYPgwPhhDqGuNE+UrBZ2lUkknt358YWGpEC+TUPy/MLNbnIepPpZr0y0qyXmtp7KpeXJwLeKLzZLpHnzA8Vr3A7w/jNaDnQJmKYvDvD0Q6O54CVkkSdxaYPAT1hVfX1pKz0dSNQbJpl5ZJXigQo26M+7qYXeUBxI5Guaapl6uT5sySzTBwwd9Yt49NKE/kIivClegVfHPGF4iSqfCiCd2BTJGTuCVBS2j4lhrjTLyWRO8po7BM4yImRGf root@www#将私钥文件id_rsa复制一份改名为rd_rsa_root并导出到宿主机桌面上[root@ansible .ssh]# lsauthorized_keys id_rsa id_rsa.pub[root@ansible .ssh]# cp id_rsa id_rsa_root[root@ansible .ssh]# lsauthorized_keys id_rsa.pub id_rsa id_rsa_root

查看导入到桌面上的私钥文件

而后xshell显示登陆成功!

用户权限策略

在生产环境中,如果遇到禁止root用户远程登录系统,授权仅普通用户登陆系统,那么需要管理员权限执行sudo提权即可,避免root用户之间登陆

#创建一个普通用户yunjisuan[root@ansible ~]# useradd yunjisuan[root@ansible ~]# echo "123123" | passwd --stdin yunjisuan更改用户 yunjisuan 的密码 。passwd:所有的身份验证令牌已经成功更新。#以root账号授权普通用户yunjisuan所有权限并免输入密码[root@ansible ~]# sed -n '93p' /etc/sudoersyunjisuan ALL=(ALL) ALL#切换到yunjisuan用户测试提权[root@ansible ~]# su - yunjisuan[yunjisuan@ansible ~]$ sudo -l我们信任您已经从系统管理员那里了解了日常注意事项。总结起来无外乎这三点:#1) 尊重别人的隐私。#2) 输入前要先考虑(后果和风险)。#3) 权力越大,责任越大。[sudo] yunjisuan 的密码:匹配 %2$s 上 %1$s 的默认条目:!visiblepw, always_set_home, match_group_by_gid, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS",env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES",env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY",secure_path=/sbin:/bin:/usr/sbin:/usr/bin用户 yunjisuan 可以在 ansible 上运行以下命令:(ALL) ALL#测试提权[yunjisuan@ansible ~]$ ls /rootls: 无法打开目录/root: 权限不够[yunjisuan@ansible ~]$ sudo ls /rootanaconda-ks.cfg

配置xshell远程密钥登陆服务器端普通用户

#给yunjisuan普通用户创建公钥认证。注意权限。权限过大,公钥验证会失败[root@ansible ~]# mkdir -p /home/yunjisuan/.ssh[root@ansible ~]# chmod 700 /home/yunjisuan/.ssh[root@ansible ~]# chown yunjisuan.yunjisuan /home/yunjisuan/.ssh[root@ansible ~]# cp ~/.ssh/authorized_keys /home/yunjisuan/.ssh/[root@ansible ~]# chmod 600 /home/yunjisuan/.ssh/authorized_keys[root@ansible ~]# chown yunjisuan.yunjisuan /home/yunjisuan/.ssh/authorized_keys

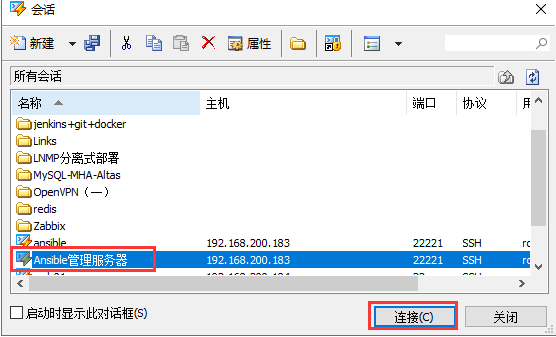

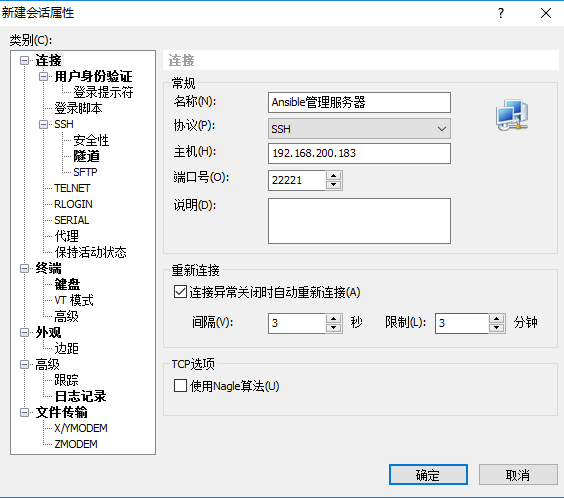

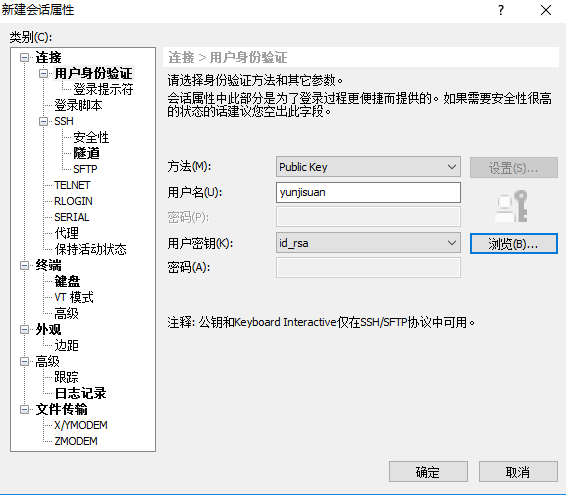

然后我们xshell远程登陆普通用户到Ansible服务器端

xshell还是用刚才导入的那个私钥文件即可。

然后就登陆成功了。

最后我们关闭Ansible管理服务器端的root账号SSH远程登录功能即可。

#在生产环境我们一般是要禁止服务器root账号远程登录功能的(一旦关闭,密钥和密码登陆方式都不能再登陆)#如果我们想用root账号进行操作,那么远程密钥连接普通用户在切换成root账号即可yunjisuan@ansible ~]$ sudo su -[sudo] yunjisuan 的密码:上一次登录:日 9月 9 21:01:31 CST 2018从 192.168.200.1pts/1 上[root@ansible ~]##关闭Ansible管理服务器的root账号SSH远程登录功能[root@ansible ~]# sed -n '38p' /etc/ssh/sshd_configPermitRootLogin no#重启动sshd服务[root@ansible ~]# systemctl restart sshd

配置Ansible管理服务器sudo审计日志

Centos6.x和Centos7.x的配置方法相同,rsyslog服务是所有日志记录的服务进程

#开启sudo日志[root@ansible ~]# echo "local2.debug /var/log/sudo.log" >> /etc/rsyslog.conf[root@ansible ~]# echo "Defaults logfile=/var/log/sudo.log" >> /etc/sudoers[root@ansible ~]# systemctl restart rsyslog#测试sudo日志记录[root@ansible ~]# exit登出[yunjisuan@ansible ~]$ sudo su -[sudo] yunjisuan 的密码:上一次登录:日 9月 9 21:40:11 CST 2018pts/0 上#查看/var/log/sudo.log日志[root@ansible ~]# cat /var/log/sudo.logSep 9 21:49:12 : yunjisuan : TTY=pts/0 ; PWD=/home/yunjisuan ; USER=root ;COMMAND=/bin/su -

设置SSH免密码登陆

为了避免Ansible下发指令时需要输入被管理主机的密码,可以通过证书签名达到SSH无密码登陆。使用ssh-keygen产生一对密钥,并通过ssh-copy-id命令来发送生成的公钥。

[root@ansible ~]# ls ~/.ssh/authorized_keys id_rsa id_rsa.pub[root@ansible ~]# ssh-copy-id 192.168.200.184[root@ansible ~]# ssh-copy-id 192.168.200.185

当然,我们也可以在控制端主机的hosts文件里直接写入连接方式,用户,密码也能下发指令。但是生产环境不建议这么做。因为这样明文密码容易泄露,另外如果被控制主机修改了密码,这里也需要一起更改,不便于管理。