2019.1.29

题目地址: https://www.ichunqiu.com/battalion

1.

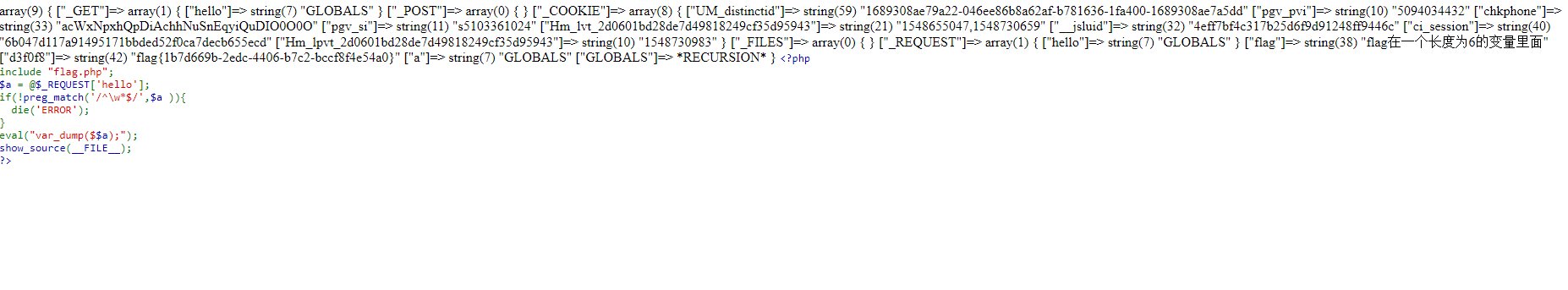

点开链接:

include "flag.php";

$a = @$_REQUEST['hello'];

if(!preg_match('/^w*$/',$a )){

die('ERROR');

}

eval("var_dump($$a);");

show_source(__FILE__);

?>

一段代码,看到这个$a 应该是全局变量,post个GLOBALS试试,可以抓包或者hackbar,或者直接在这个url后面加一个?hello=GLOBALS

所以答案就是: flag{1b7d669b-2edc-4406-b7c2-bccf8f4e54a0}

2.

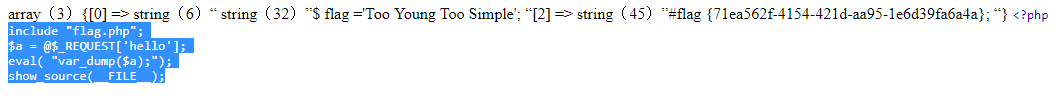

还是个链接,打开后依然是代码审计:

include "flag.php";

$a = @$_REQUEST['hello'];

eval( "var_dump($a);");

show_source(__FILE__);

这里构造payload:?hello=file("flag.php")

所以答案就是:flag{71ea562f-4154-421d-aa95-1e6d39fa6a4a}

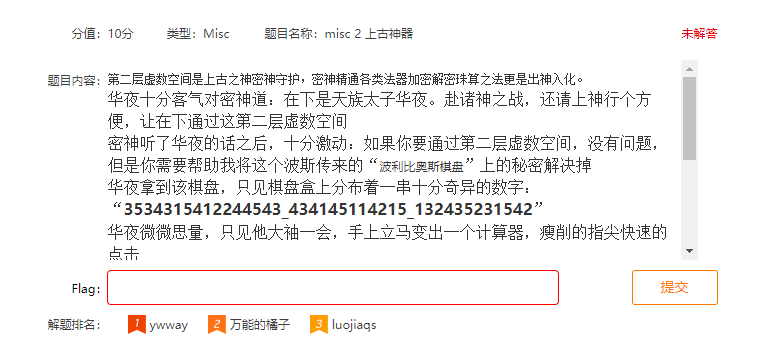

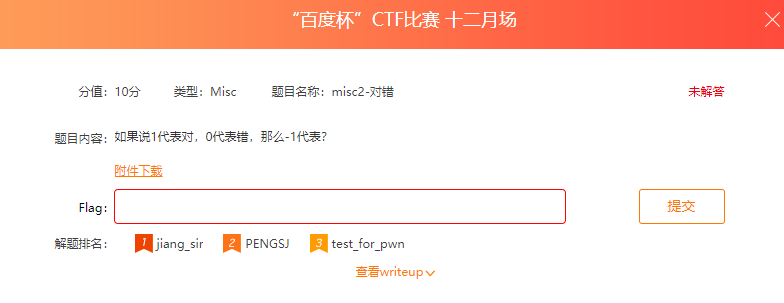

3.

这里百度了一下 什么 波利比奥斯棋盘。。原来就是个坐标的东西:

所以就是根据数字来找字母 两组两组分就行了

i和j有两种 可以通过cipher这个英语单词来判定是i 或者挨个试一下也可以

最终结果就是:flag{polybius_square_cipher}

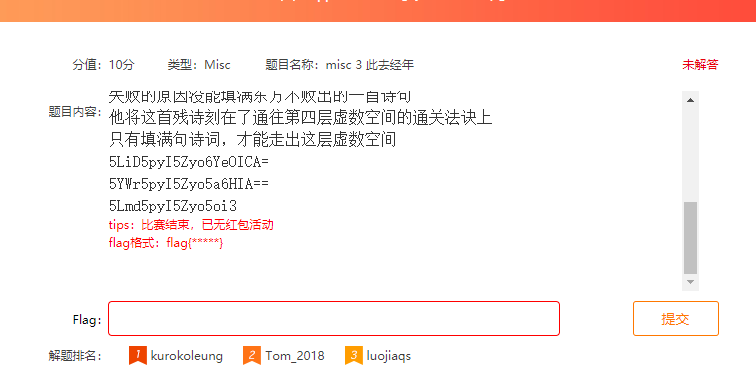

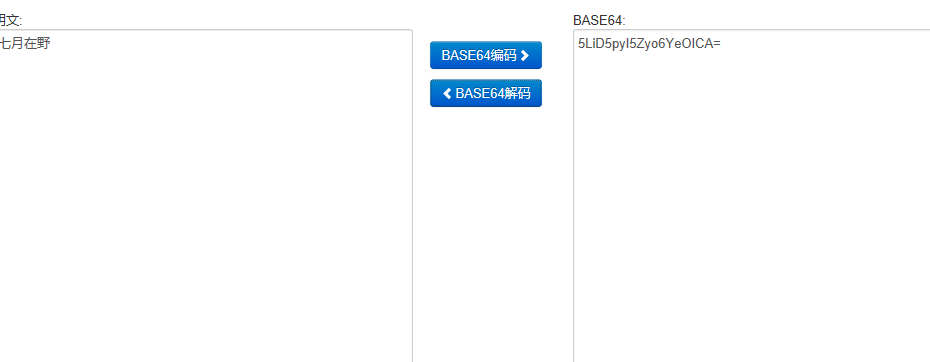

4.

这里前面都没什么用,就是解密这三个密文,都是base64的 在线就行:

tool.oschina.net/encrypt?type=3

七月在野

八月在宇

九月在户

十月蟋蟀入我床下 flag{十月蟋蟀入我床下}

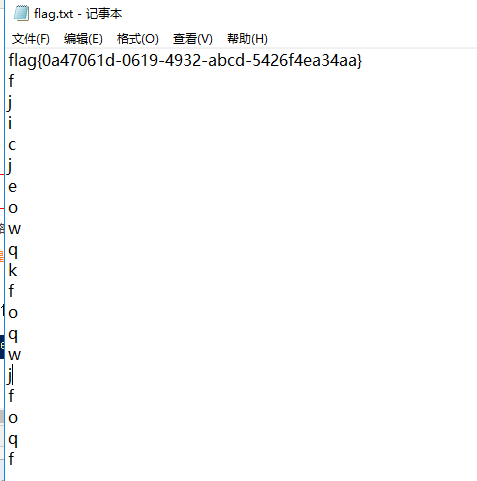

5.

下载附件是个压缩包,解压之后一个文件夹里面很多文件都是1kb,打开后都有个字符。然后用type命令:

之后打开flag.txt就行了:

flag{0a47061d-0619-4932-abcd-5426f4ea34aa}

6.

这道题链接给了一堆01 比特流转字符就可以

flag{zhEc9034jodsjfosko}

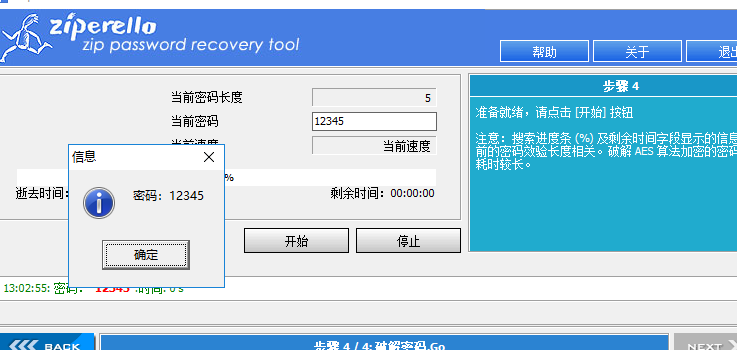

7.

这道题确实不坑,下载下来是一个zip。有加密。

然后掏出神器:

然后打开txt,得到flag:

flag{319b7f63-e17d-4ac5-8428-c2476c7ecce3}

8.

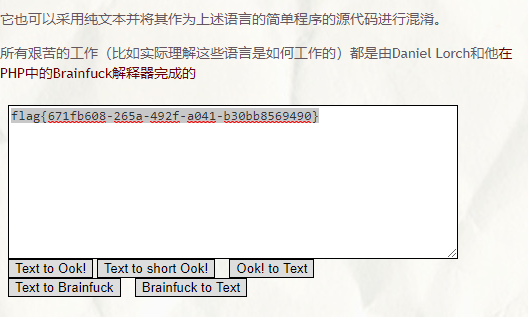

这道题是brainfuck 直接在线工具:https://www.splitbrain.org/services/ook

然后得到flag:

flag{671fb608-265a-492f-a041-b30bb8569490}

9.

这道题提示就很明显了,摩斯电码,直接解开: rrrrrre 然后发现不对,改成大写:flag{RRRRRRE} 就可以了。

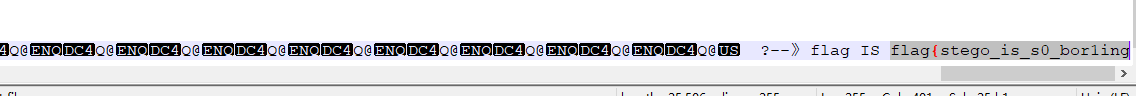

10.

图片保存下来,直接用notepad++打开,然后crtl +f查找flag 还真有:

flag{stego_is_s0_bor1ing}

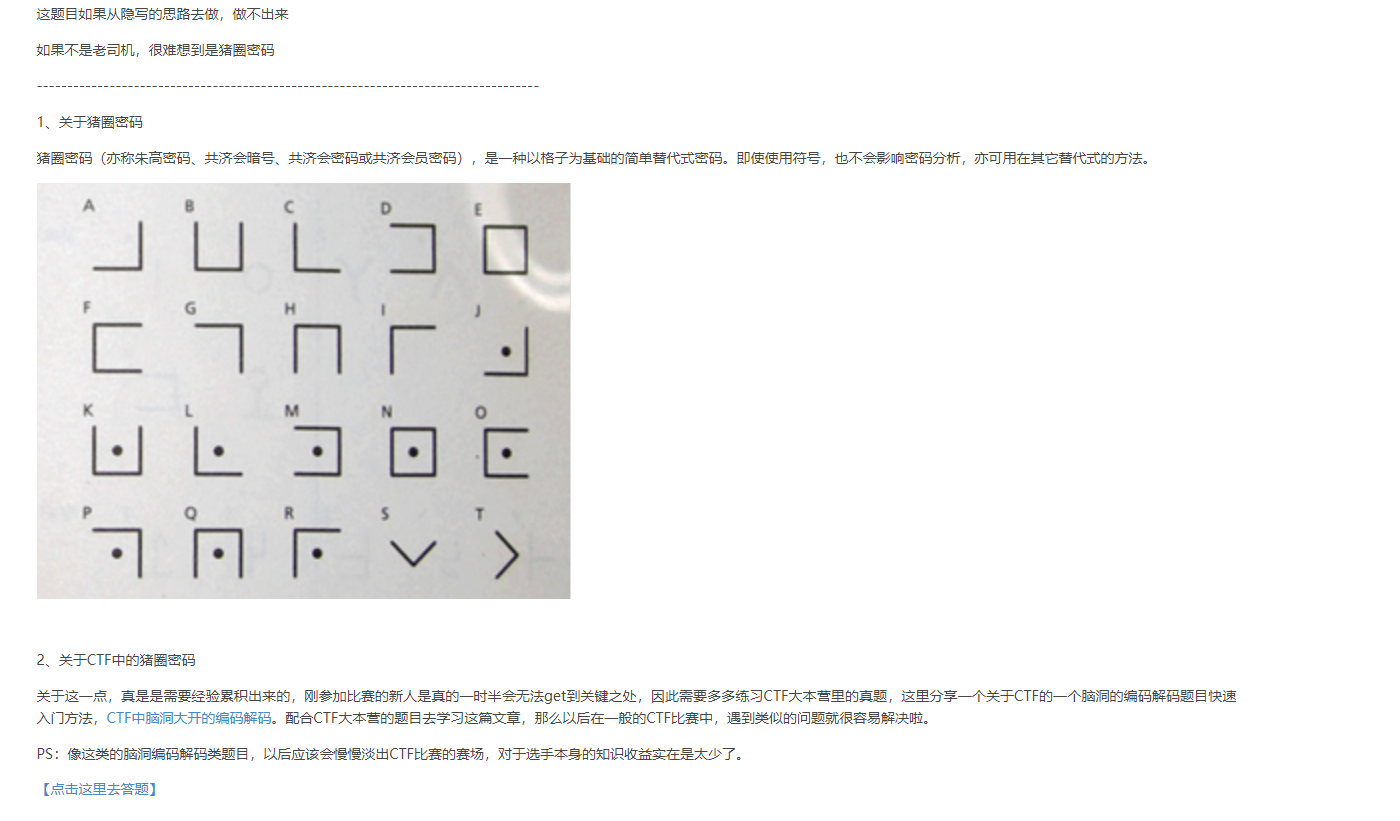

11.

这题是真的不会,看了大佬们的才知道这是 猪圈密码

这个网址:https://blog.csdn.net/fox_wayen/article/details/78235192

所以答案就是 flag{NSN}

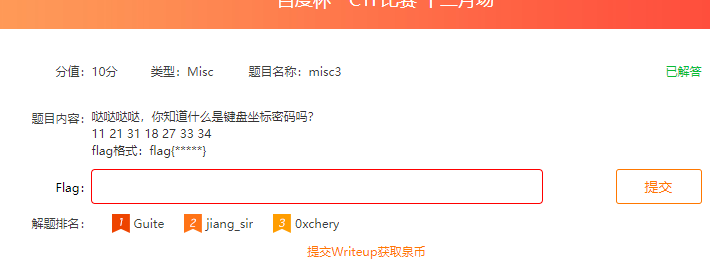

12.

提示说了键盘坐标密码:

所以大概其是这样的:

两个数一组,第一个数是行,第二个数是列

所以flag显而易见:flag{QAZIJCV}

13.

看题和提示其实都可以断定:这是培根密码,只有a和b表示的。

所以对照解码表或者在线解直接就出来了:

flag{N_X_Q_D}

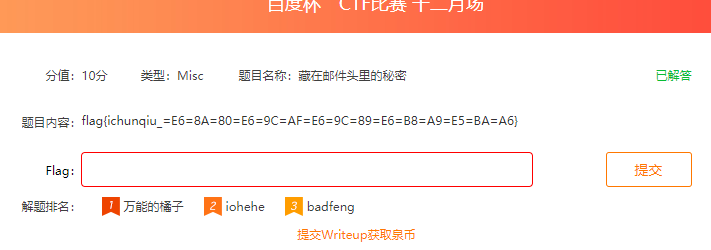

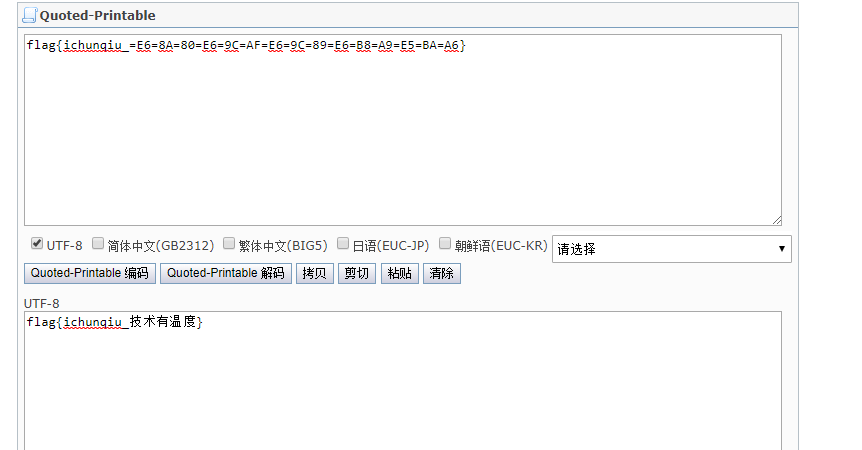

14.

这个不了解,是什么Quoted编码。。。直接在线工具:http://www.mxcz.net/tools/QuotedPrintable.aspx

flag{ichunqiu_技术有温度}

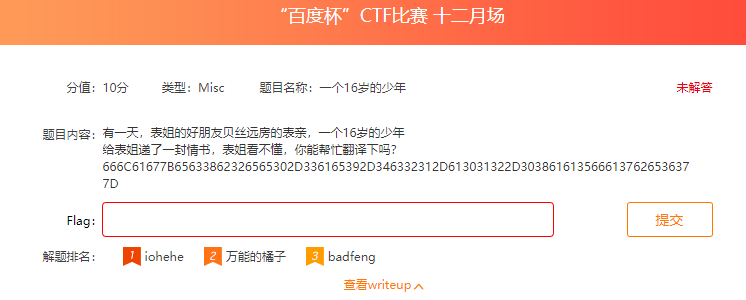

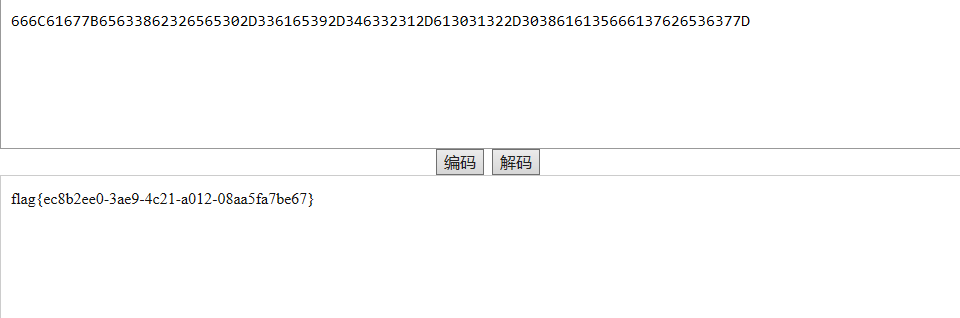

15.

提示很明显:贝斯 还是16 所以就是 base16 直接在线工具搞:

flag{ec8b2ee0-3ae9-4c21-a012-08aa5fa7be67}

16.

刚开始还以为是这些字母包围的字母构成flag。。后来比划一下发现 其实是他们连起来的形状构成了字母:xvzoc

所以flag{xvzoc}

17.

看位数,和这个提示base的表妹,大概知道是base64 (反正base就那几种大不了都试一试呗)

直接在线撸:

flag{erhei_e8934_erUO}

18.

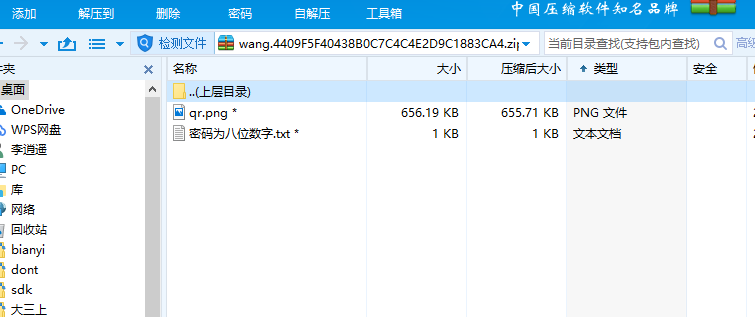

别看这道题就十分。。但是挺坑。

首先图片挺大,习惯改个txt找下flag没有。

然后改成zip,发现可以识别出来。打开后这样:

有多个文件的压缩包一般可以用crc32攻击破解会更快捷,但是这已经说了密码是八位数字,那就直接神器爆破:

还是挺快的。然后把图片弄出来发现。。。。

。。。。这。。。ps?打印出来????。。。。我是不想弄了。。。估计ps可以先把黑色底色彩选取,直接去了,然后挨个拼。

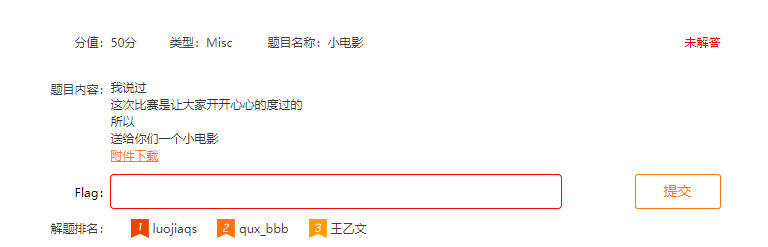

19.

这个应该是图片隐写了,而且提示也很明白,green通道,用神器直接搞:

IceCTF{420_CuR35_c4NCEr}

20.

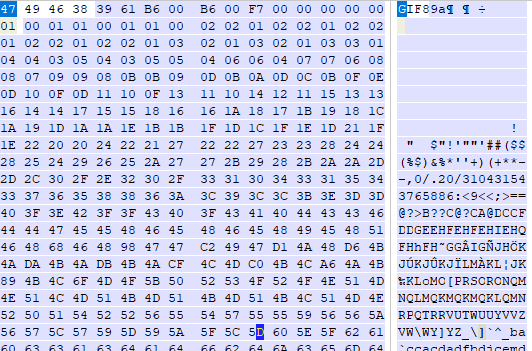

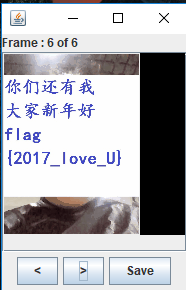

下载下来是一个压缩包里面一个gif文件,损坏了。第一时间想的是修补:

然后就成了,这种gif肯定闪的特快,所以再用神器stegsolve 逐帧查看就好:

flag{2017_love_U}

21.

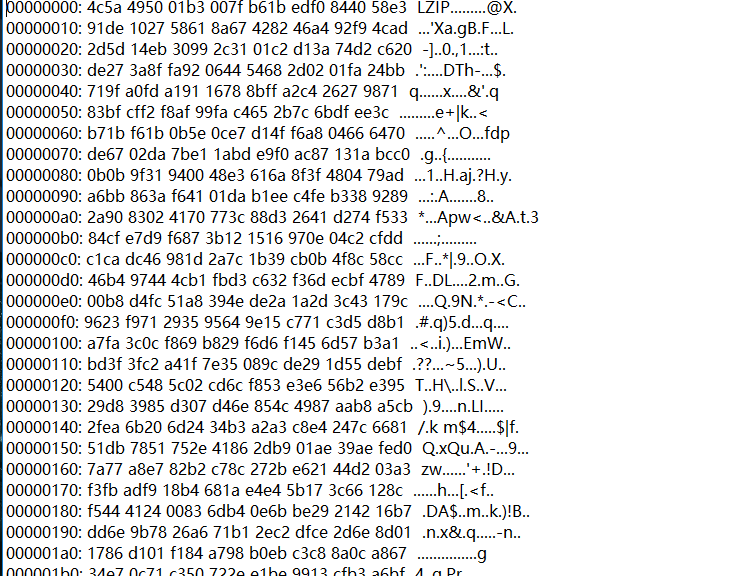

txt长这样:

用winhex是不行的。。。肯定不行,尝试find flag 也是无从下手。

然后看了大佬,说在linux中 可以用 xxd将类似文本转换为文件形式。

命令:cat thor.txt | xxd -r > thorfile

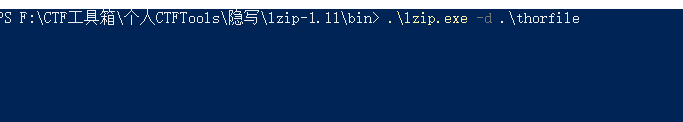

是这样的,需要lzip进行解压。但是我的linux安不了lzip。。。。但是没有办法,安装一个windows的lzip就解决了。然后命令行开搞:

这时候就会有个.out文件出来,打开看看发现了JF的头,这就改个后缀jpg就ok:

IceCTF{h3XduMp1N9_l1K3_A_r341_B14Ckh47}