20199328 2019-2020-2 《网络攻防实践》第5周作业

1.实践内容

TCP/IP网络协议栈攻击概述

- 网络安全属性:从安全属性来看,机密性、入完整性和可用性构成了网络安全的三个基本属性

- 网络攻击基本模式:在网络通信中, 攻击者可以采取如下四种基本的攻击模式, 包括截获、中断、篡改与伪造。

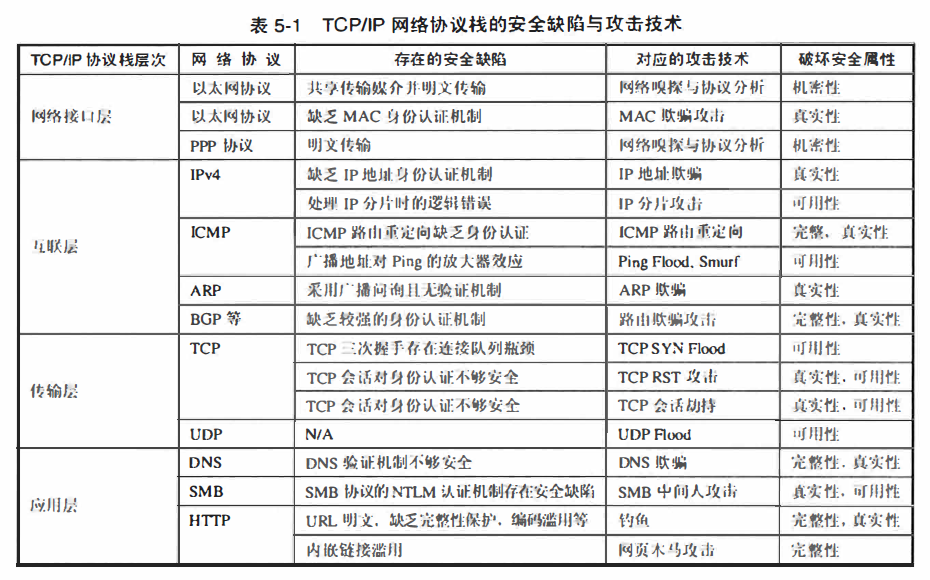

TCP/IP网络协议栈安全缺陷与攻击技术

原始报文伪造技术及工具

造出特制的网络数据报文,发送给目标主机,使其在接受处理这些伪造报文时遭受攻击,在类 UNIX 平台和 Windows 平台上,攻击者都可以通过使用原始套接字绕过TCP/IP协议栈的报文封装处理和验证,构造出任意的数据报文。除了自己编程实现伪造报义之外,目前在安全社区中也存在一些些可以实施各种网络欺骗攻击的工具软件,如Netwox。

网络层协议攻击

IP源地址欺骗

- IP源地址欺骗原理:IP源地址欺骗司以实现的根本原因在千:IP协议在设计时只使用数据包中的目标地址进行路由转发, 而不对源地址进行真实性的验证。

IP源地址欺骗技术的应用场景

IP源地址欺骗最普遍应用千拒绝服务攻击中,IP 源地址欺骗也经常在进行网络扫描时应用,IP 源地址欺骗还被攻击者用来对付一些基千 IP 地址的身份认证机制

利用Netwox进行IP源地址欺骗

Netwox中对千IP数据包的伪造有许多种类,从ICMP到TCP/UDP都可以伪造,并且可以设置相应的参数, 里面只要将1P源地址填入自己想填的IP地址便可构成1P源地址欺骗的1个包。

IP源地址欺骗的防范措施

- 使用随机化的初始序列号

- 使用网络层安全传输协议

- 避免采用基于IP地卅的信任策略

- 在路由器和网关上实施包过滤

ARP欺骗

ARP协议工作原理

ARP协议用千将网络主机的IP地址解析成其MAC地址,然后在局域网内通过MAC地址进行通估。

ARP欺骗攻击技术原理

ARP欺骗攻市的根源在千ARP协议在设计时认为屈域网内部的所有用户都是可信的,是遵循协议设计规范的,但事实上并非如此

ARP欺骗技术的应用场景

利用 ARP 欺骗技术进行局域网中的嗅探,利用 ARP 欺骗构造中间人攻击,ARP 欺骗技术目前也被恶意代码所普遍使用

ARP欺骗攻击防范措施

预防ARP欺骗攻击的主要方法有静态绑定关键主机的IP地址与MAC地址映射关系 、 使用相应的ARP防范工具、 使用VLAN虚拟子网细分网络拓扑, 并加密传输数据以降低ARP欺骗攻击的危害后果等。

ICMP路由重定向攻击

ICMP 路由重定向机制原理

IP 协议提供了—种无连接、尽力而为的服务。

ICMP 路由重定向攻击技术

ICMP 重定向攻击就是利用 ICMP 路由重定向报文来改变主机的路由表,向目标机器发送重定向消息, 自己则可以伪装成为路由器, 使目标机器的数据报发送至攻击机从而加强监听。

ICMP路由重定向攻击防范

设置防火墙过滤

传输层协议攻击

TCP RST 攻击

TCPRST 攻击也被称为伪造 TCP重置报文攻击 (spoofed TCP reset packet) , 是指一种假冒干扰 TCP通信连接的技术方法。

TCP会话劫持攻击

TCP会话劫持攻击原理:其目标是劫持通信双方已建立的TCP会话连接,假冒其中一方(通常是客户端)的身份, 与另一方进行进一步通信。

TCP SYN Flood拒绝服务攻击

SYN Flood 攻击原理: 如果不断地向受害主机发 送大量的 TCPSYN 报文, 半开连接队列就会很快填满,服务器也就拒绝新的连接, 导致该 端口无法响应其他机器进行的正常连接请求, 最终使受害主机被拒绝服务。

UDP Flood拒绝服务攻击

原理:通过向目标主机和网络发送大蜇的 UDP 数据包,造成目标主机显著的计算负载捉升, 或

者目标网络的网络拥塞,从而使得目标主机和网络陷入不可用的状态,造成拒绝服务攻击。

TCP/IP网络协议栈攻击防范措施

- 监测、预防与安全加固

- 网络安全协议

- 下一代互联网协

2.实践过程

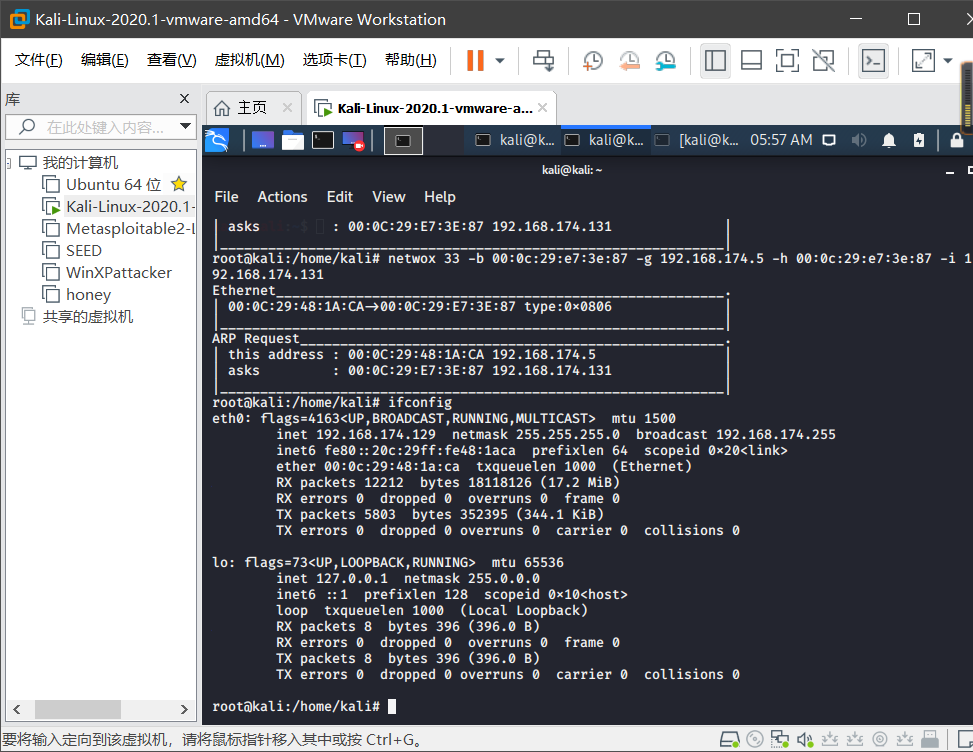

ARP缓存欺骗攻击

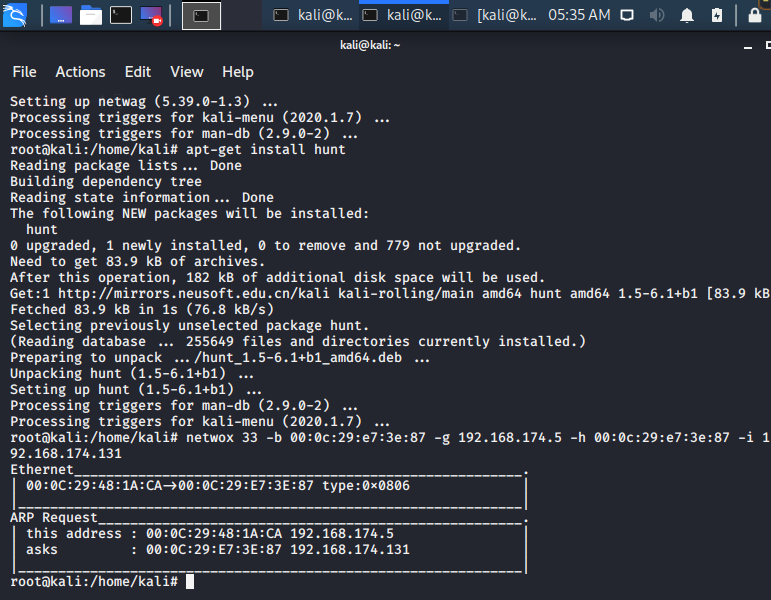

- 首先安装hunt和netwox一会儿会用到。

sudo apt-get install netwox和sudo apt-get install hunt - 查看kali地址

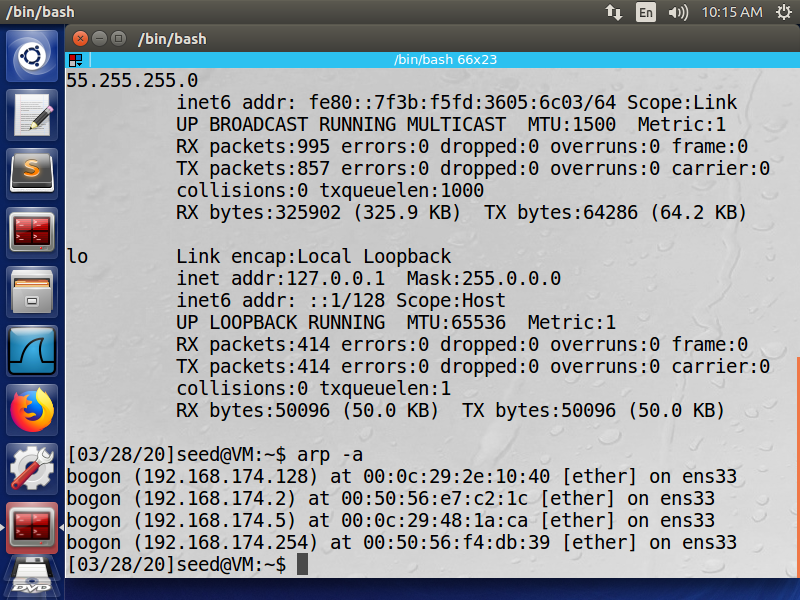

- 查看靶机的mac

- 用命令netwox 33 -b MAC(靶机A的mac) -g IP(想要假装的地址) -h MAC(靶机A的mac) -i IP(靶机A的ip)

- 去靶机查看arp -a,可见成功冒充了192.168.174.5

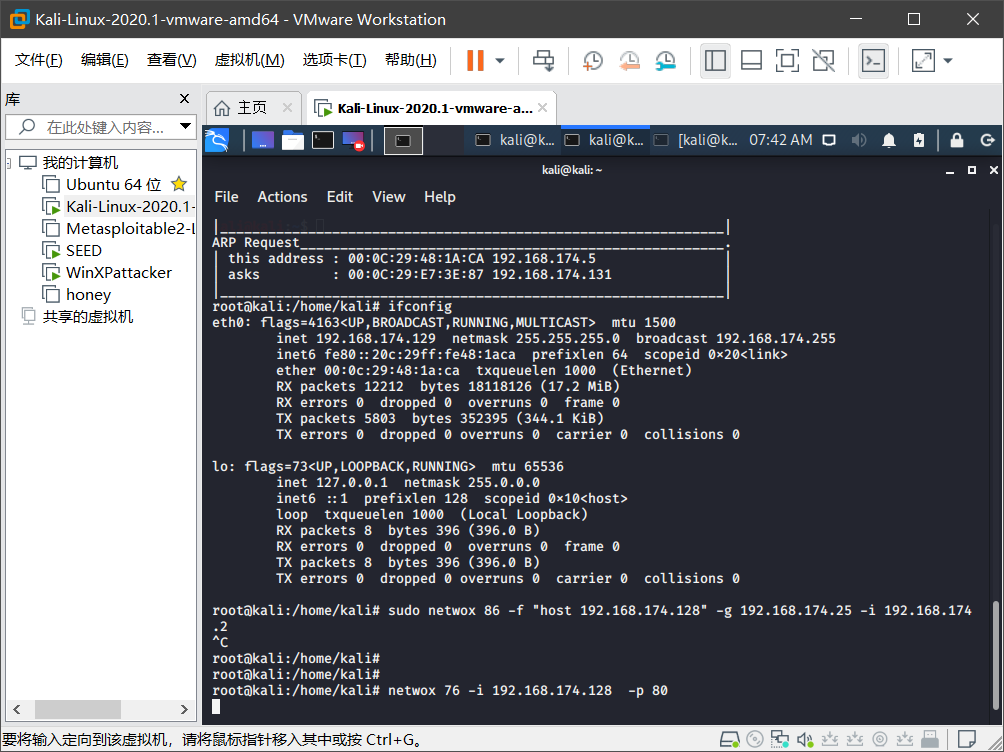

ICMP重定向攻击

-

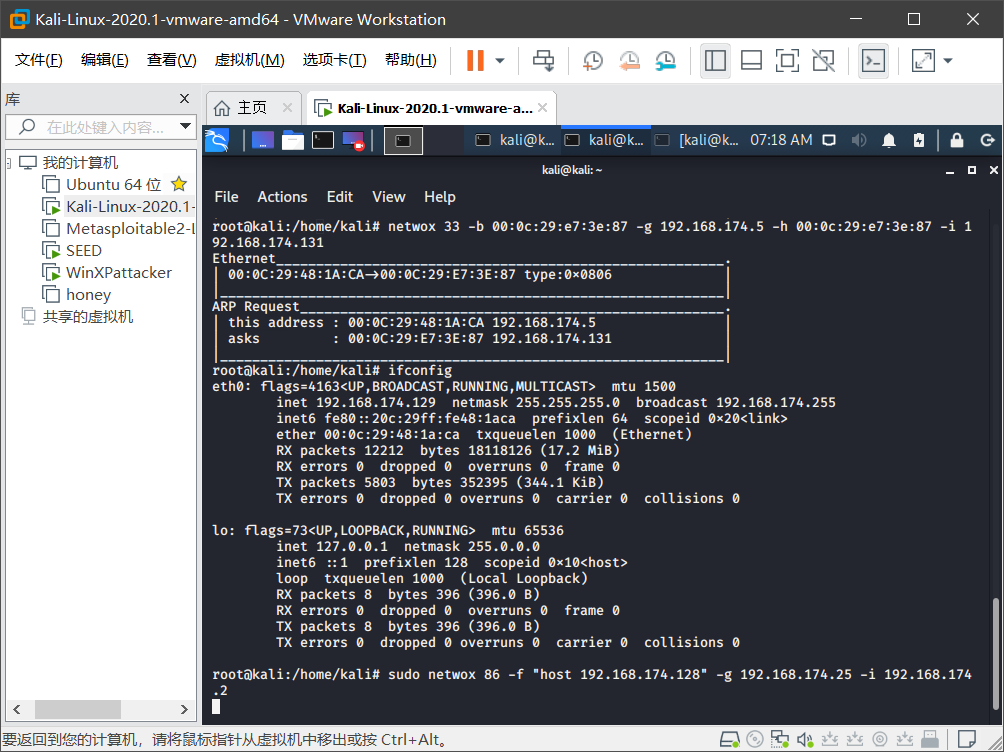

根据教材的例子netwox 86 -f "host IP1" -g IP2 -i IP3(网关)意思是嗅探到数据包的源或者目的的IP地址是IP1的话,就以IP3的名义向源地址发一个ICMP的重定向报文,让他把IP2当作默认路由。

-

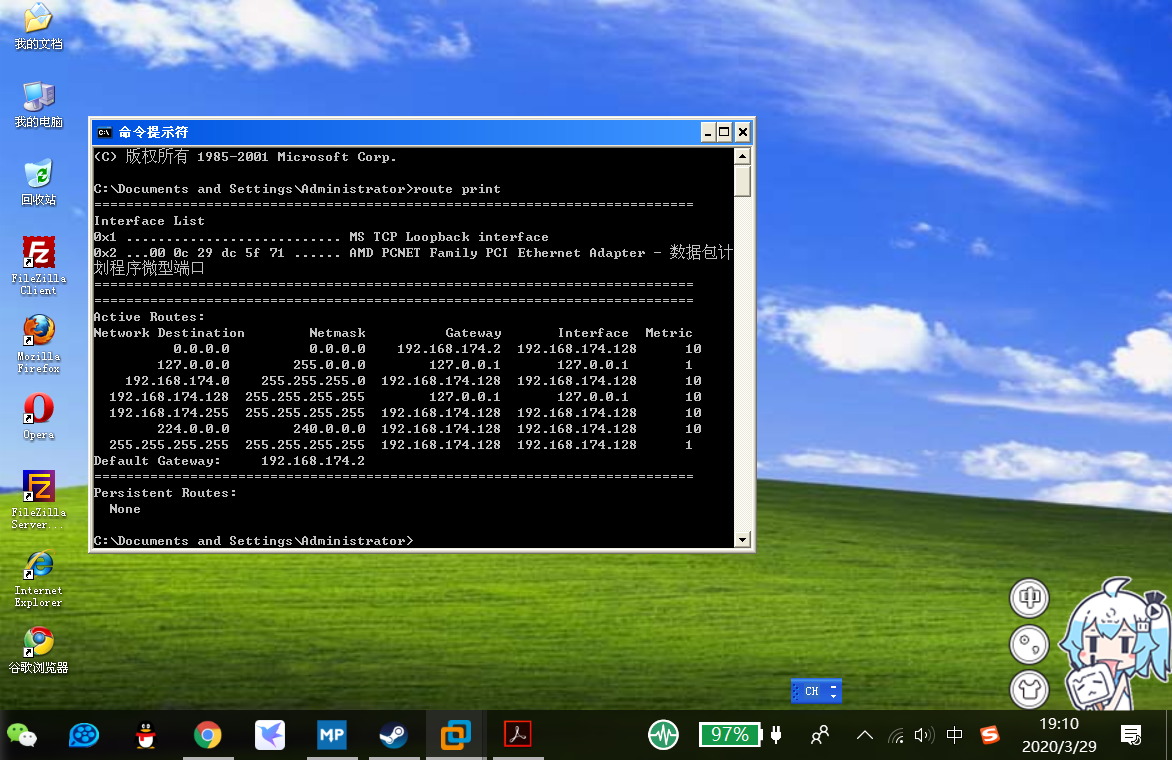

查看靶机路由表

-

执行命令,让其经过192.168.174.25

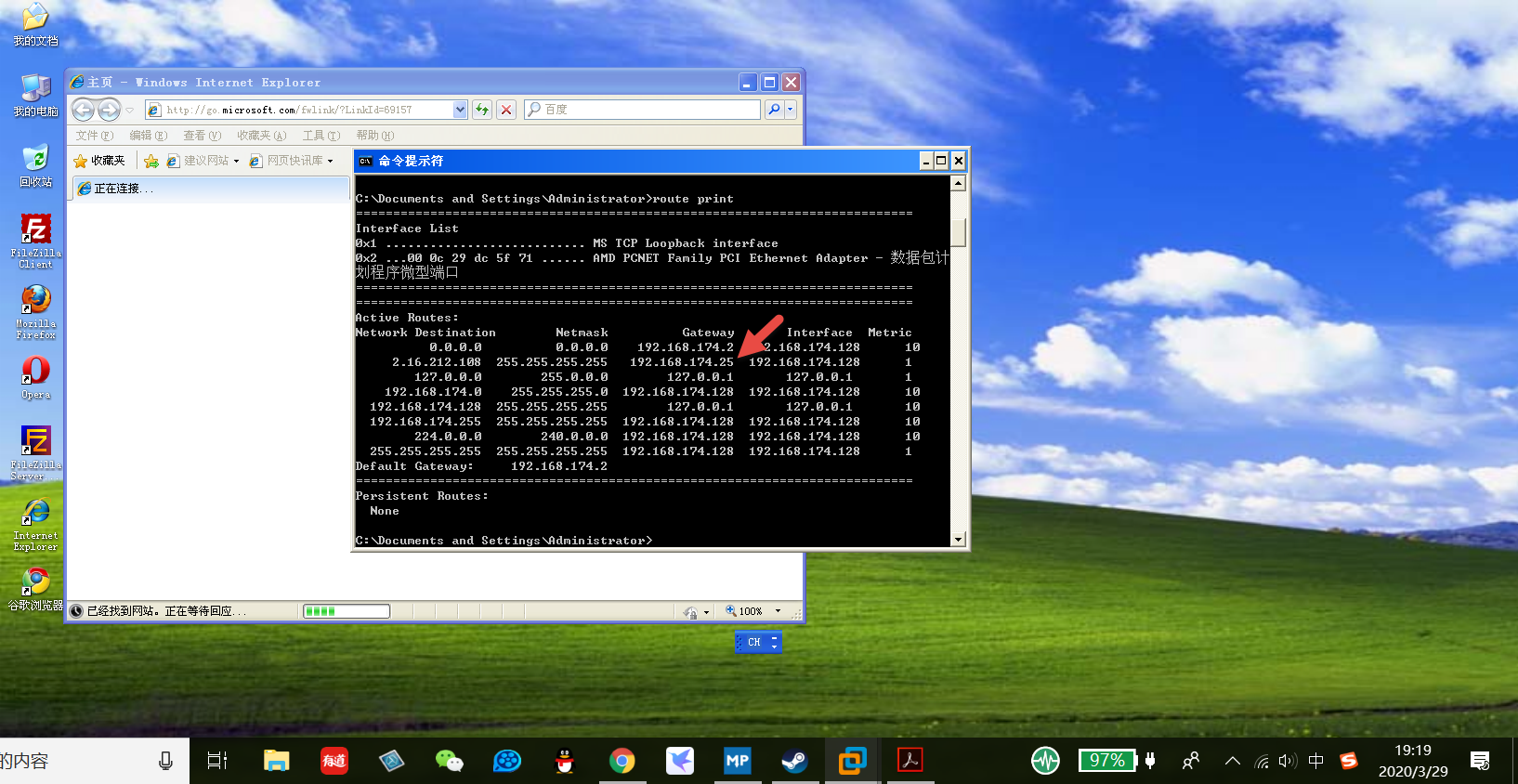

- 靶机访问网页后再次查看路由表,发现结果192.168.174.25在路由表中

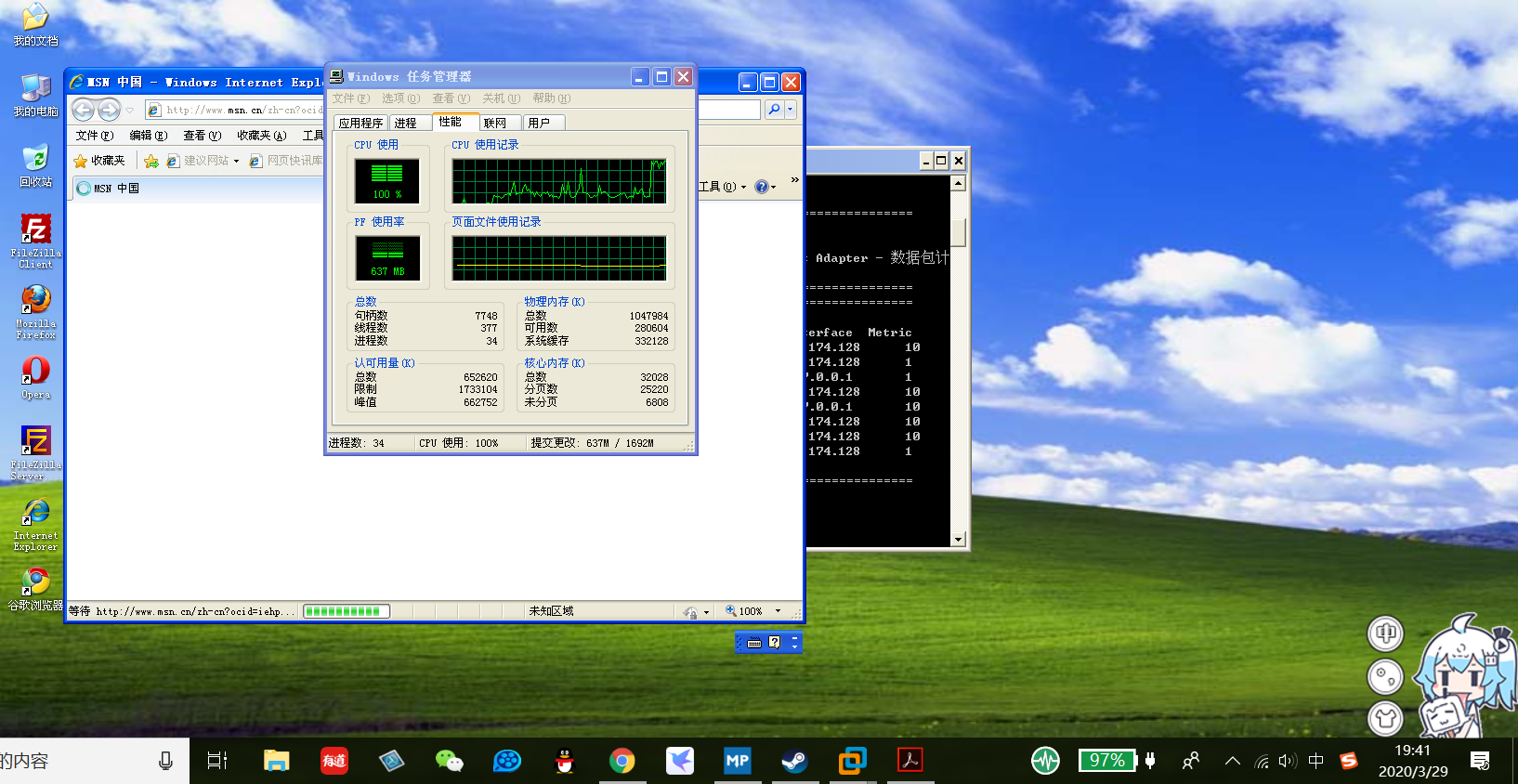

SYN FLOOD攻击

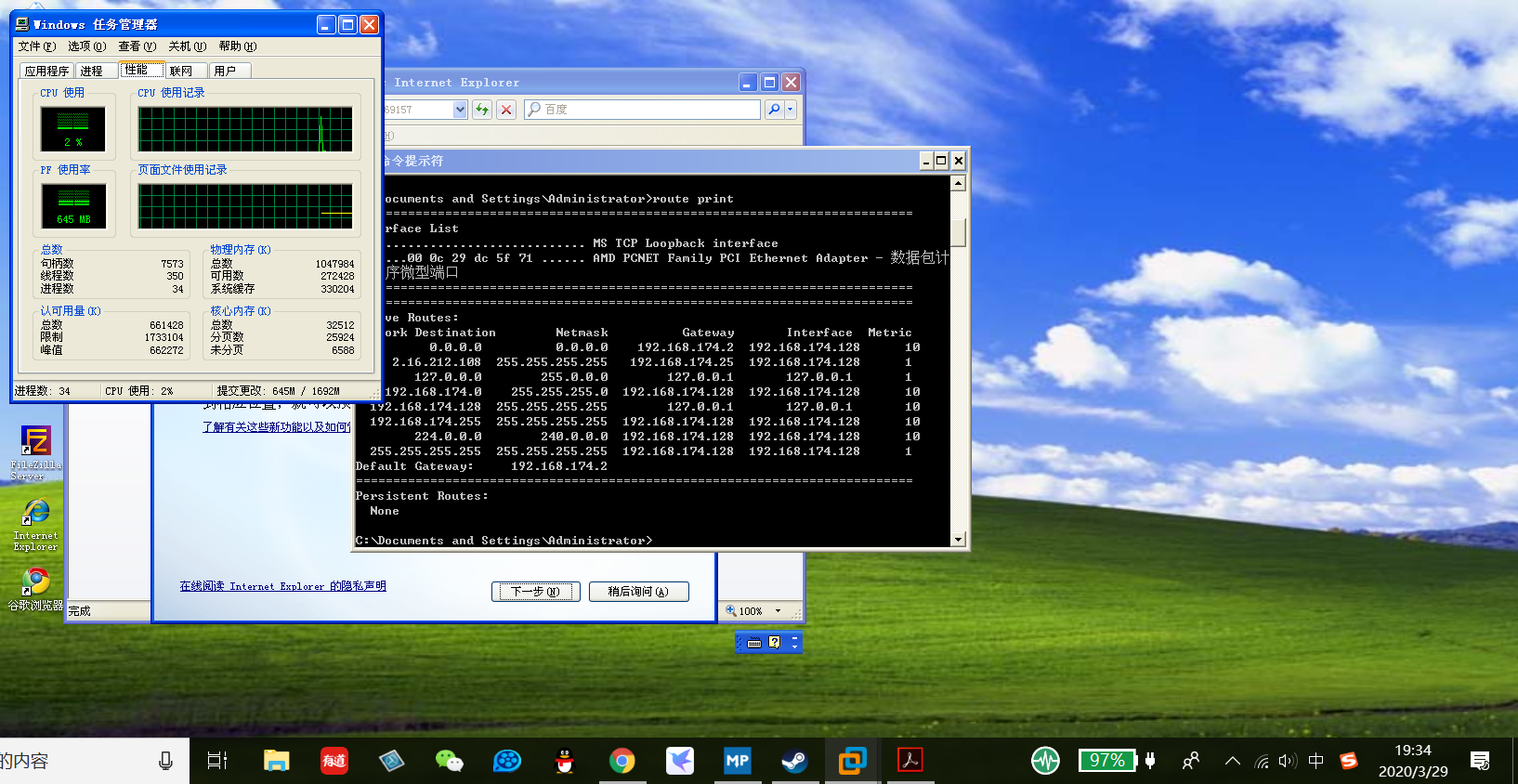

- 查看靶机性能

- 根据命令netwox 76 -i IP -p port 利用76号工具,IP是想要攻击的IP,port是端口。http端口是80,进行攻击的80端口。

- 再次打开网页查看性能,可见攻击成功

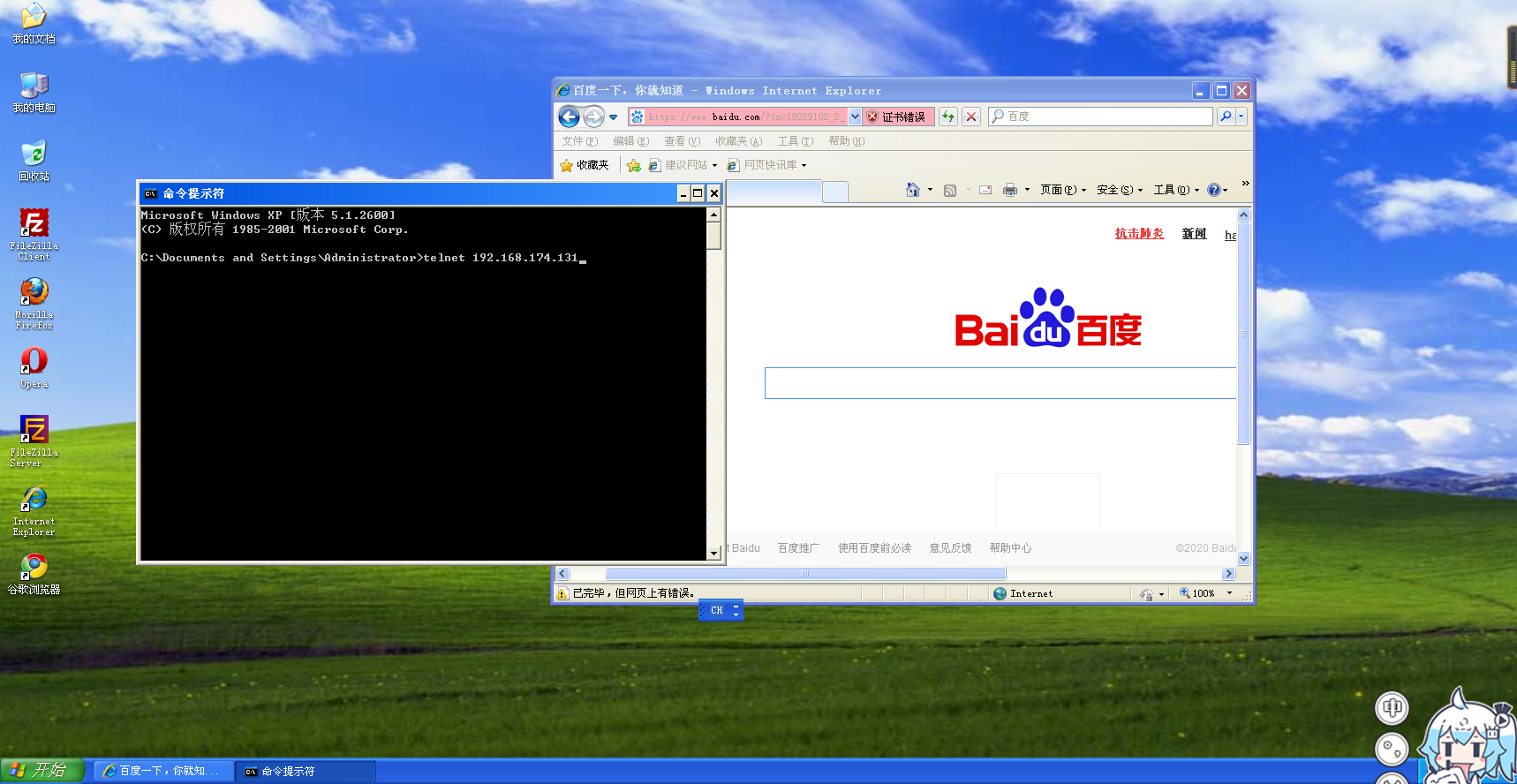

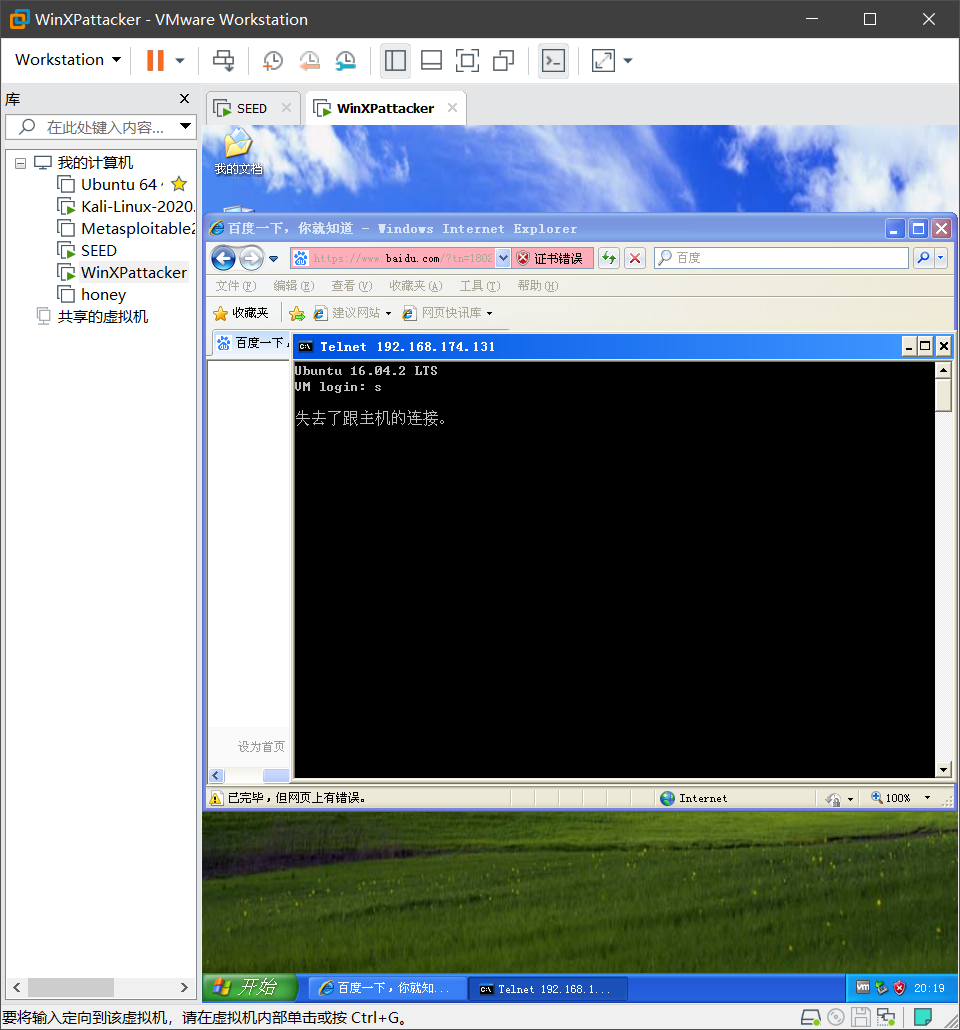

TCP RST 攻击

- netwox 78-i 靶机ip,就能达到目的。这里为了结果明显,选择telnet(xp连接seed然后kali攻击xp),首先先建立telnet连接,然后攻击。

- 结果即时就断开了

TCP会话劫持攻击

获取不到连接。。。

3.学习中遇到的问题及解决

- 问题1:Unable to locate package:无法找到包。

- 问题1解决方案:执行命令:sudo apt-get update

- 问题2:tcp会话劫持获取不到连接

- 问题2解决方案:还没有找到。。。

4.实践总结

希望可以对各个命令更加熟练。。。