weblogic服务器地址:192.168.230.144:7001

pikachu服务器地址:192.168.230.128

kali服务器地址:192.168.230.145

真机虚拟内网地址:192.168.230.1

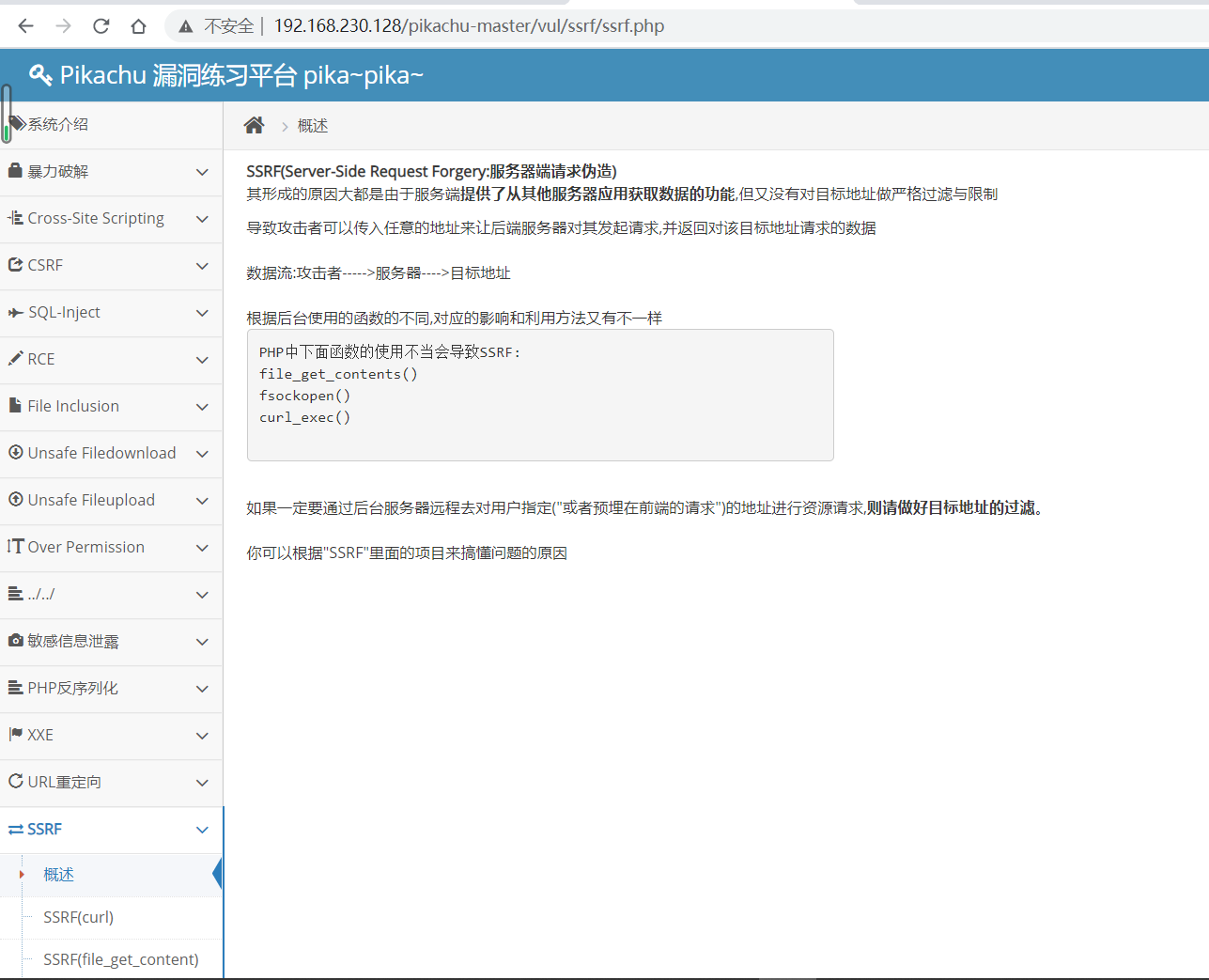

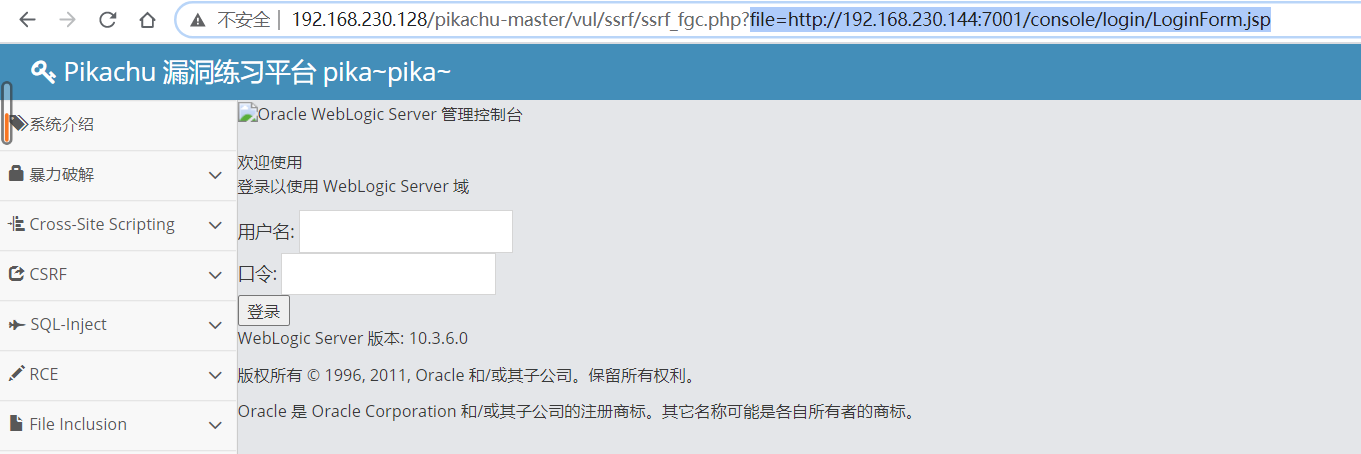

SSRF概述,本次实验通过真机发送数据到pikachu服务器,然后通过pikachu服务器发送请求到weblogic服务器,pikachu服务器把weblogic的返回数据显示在真机界面

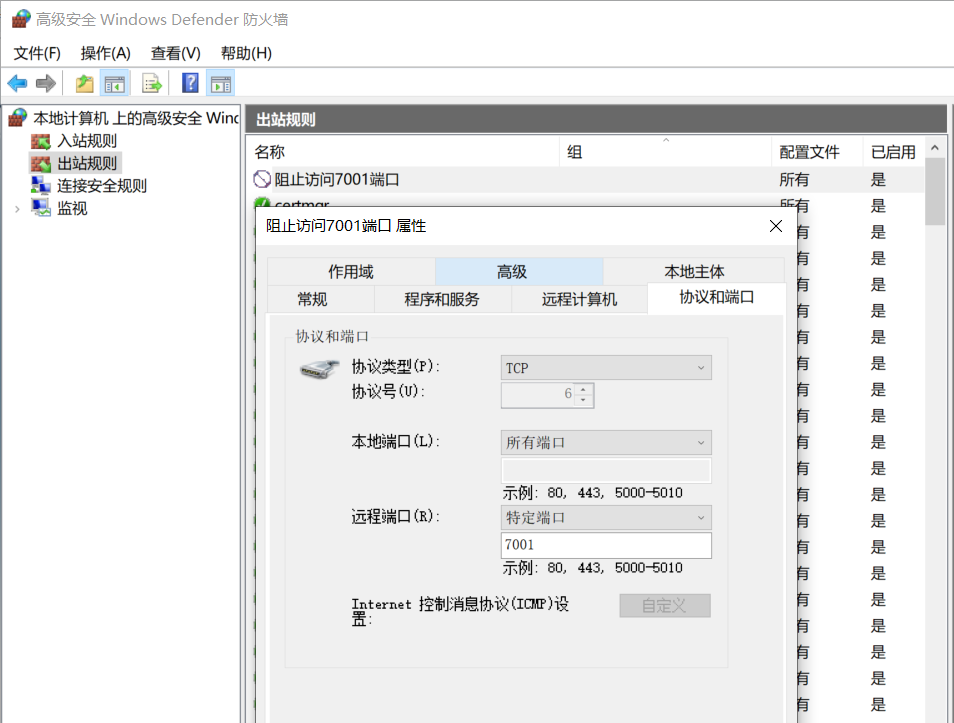

真机访问weblogic

真机设置拒绝访问7001端口

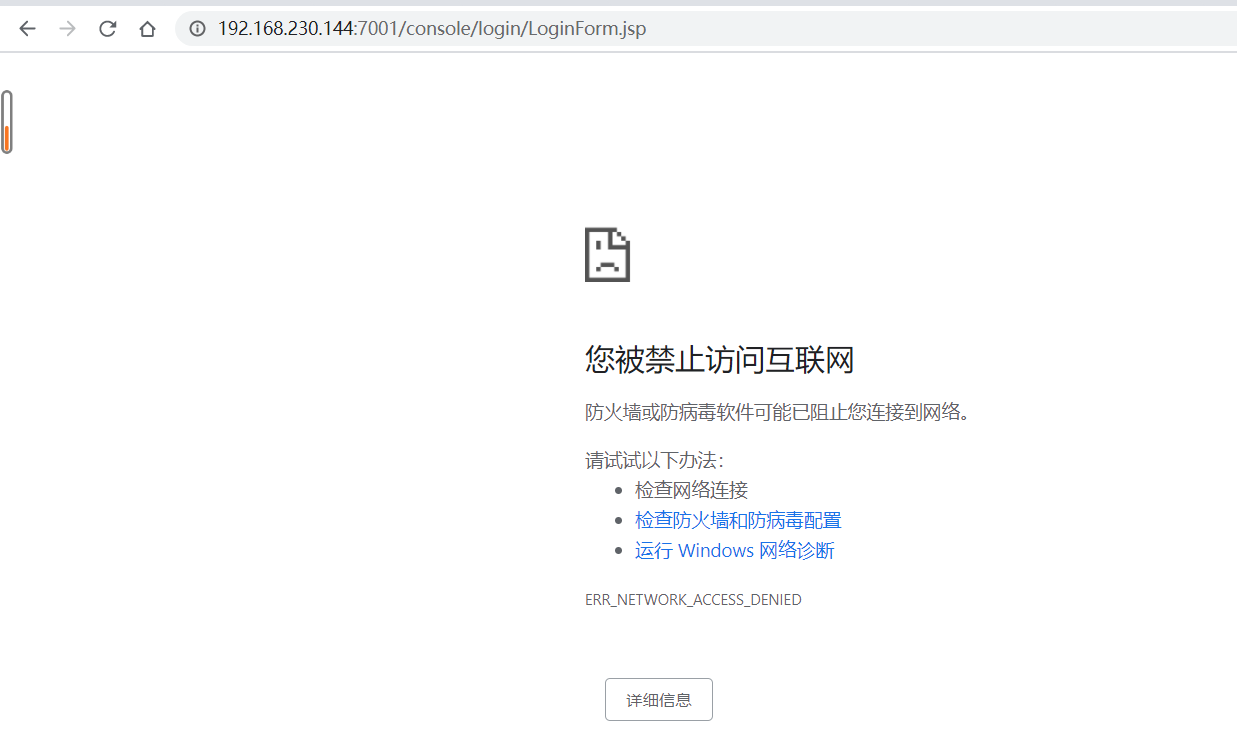

再次访问weblogic页面,提示禁止访问

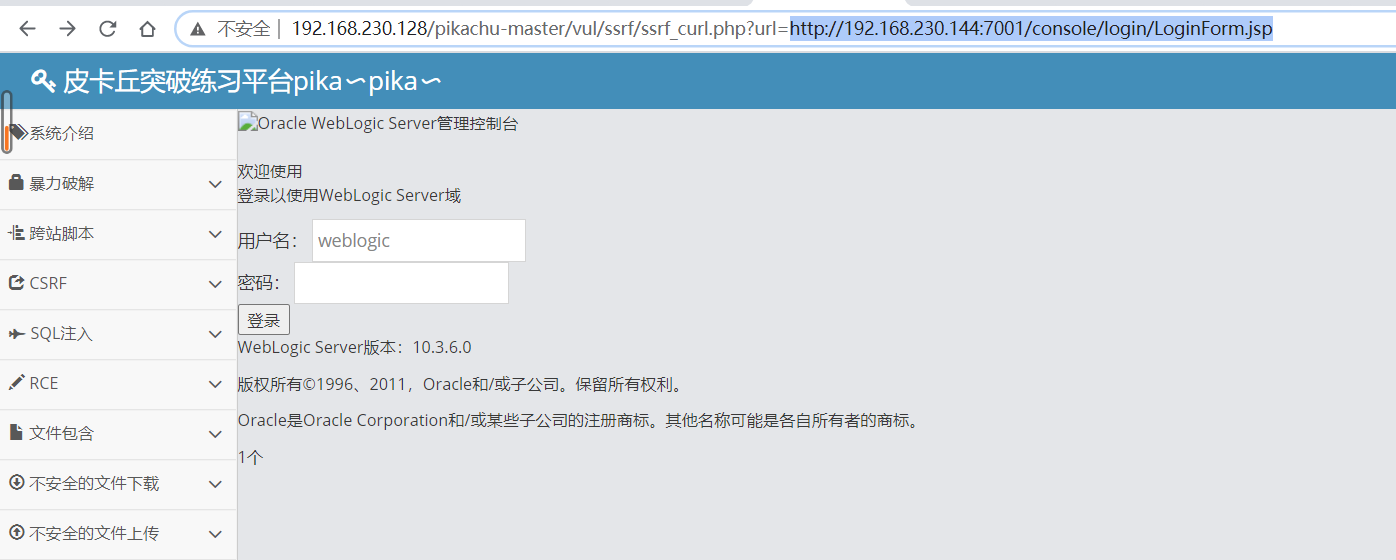

然后利用pikachu平台SSRF,可以看到能正常访问,不过页面显示有些问题

同时可以借用pikachu服务器来探测其他内网主机

在真机pikachu平台中修改url后的内容,来探测服务器网络中其他主机的端口信息,比如下面这个例子,可以看到kali服务器开了22端口

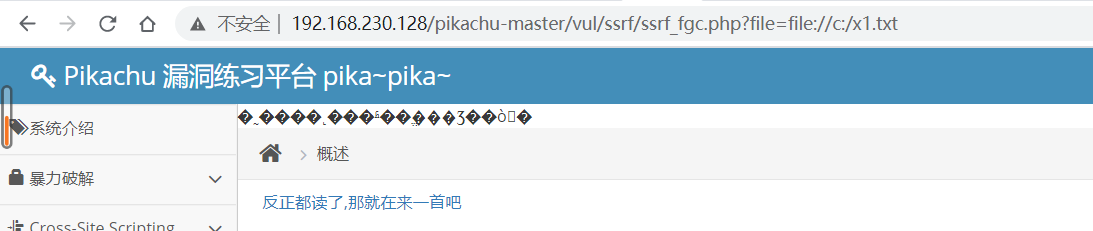

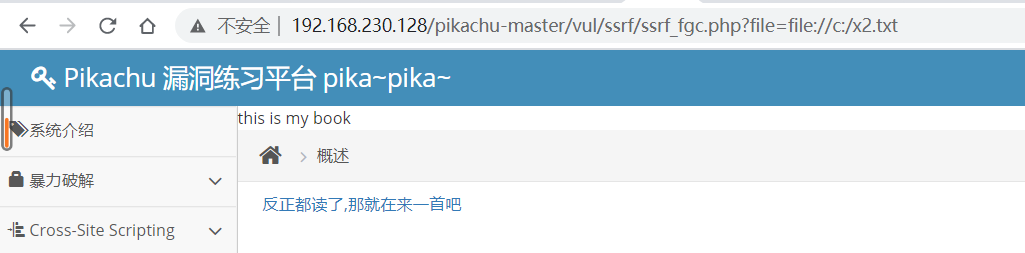

file_get_content 可以对本地和远程的文件进行读取

比如先在pikachu服务器C盘根目录下新建一个x1.txt文件,然后在漏洞平台输入file://本地路径

x1文件内容是中文,导致无法显示,新建x2文件,可以直接看到文件内容

远程文件读取还是用的weblogic服务器地址,虽然页面显示一样,但是可以看出前面用的是url,这次是file跟网络路径,file可以查看其他类型的文件,还是有所区别。

curl_exec :执行一个cURL会话。

file_get_contents :把整个文件读入一个字符串中。

fsockopen :打开一个网络连接或者一个Unix套接字连接。