web题1-view source

查看源代码

右键无选项

使用快捷键 ctrl + u 查看源代码

获取flag

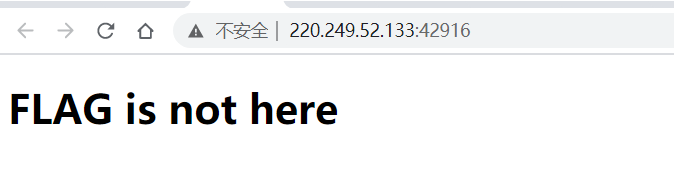

web题2-robots

进入网址后,在根目录下查看是否有robots.txt文件

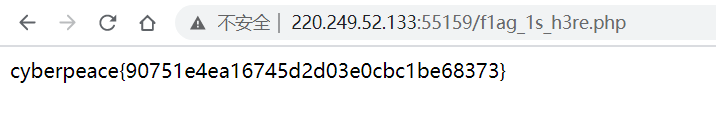

发现有flag_1s_h3re.php

打开这个php页面,获取flag

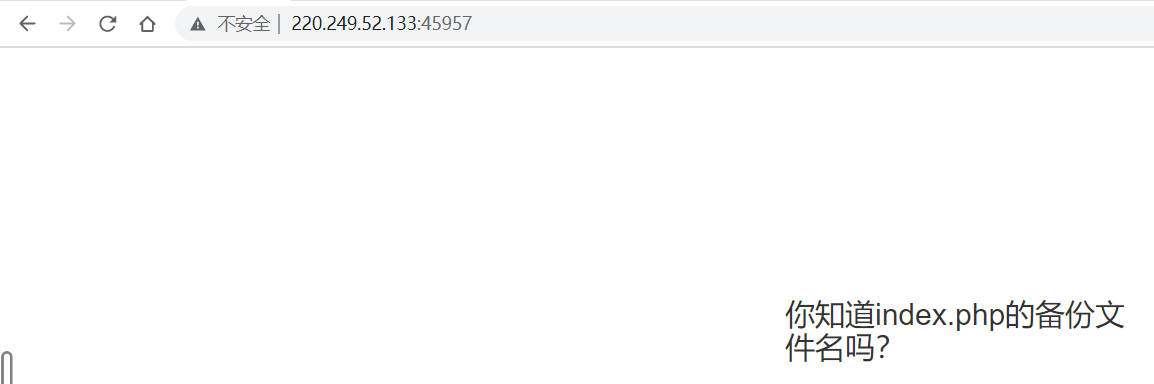

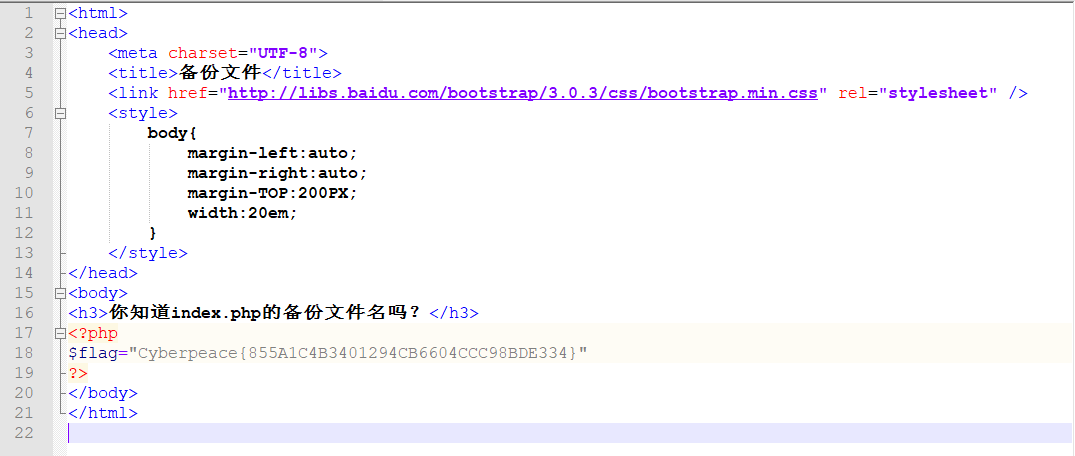

web题3-backup

备份文件

备份文件名一般为 index.php~ 或 index.php.bak

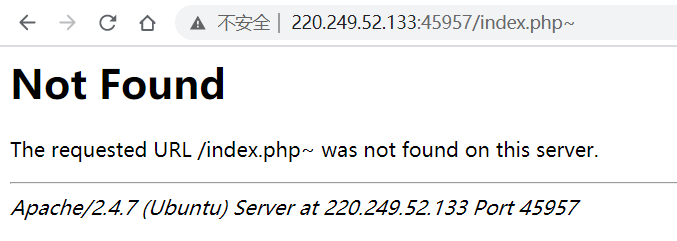

根目录下查看index.php~ 找不到,换为index.php.bak

http://220.249.52.133:45957/index.php.bak 回车后直接下载一个.bak文件

打开获取flag

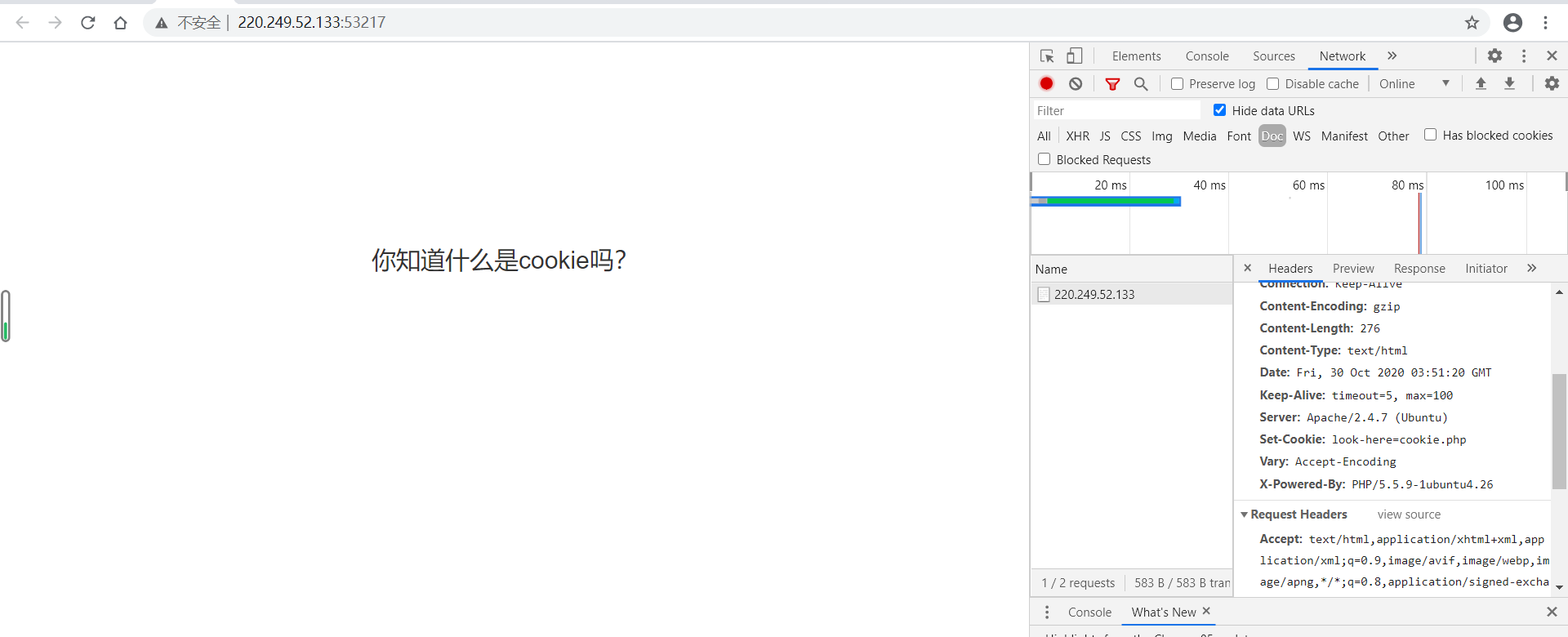

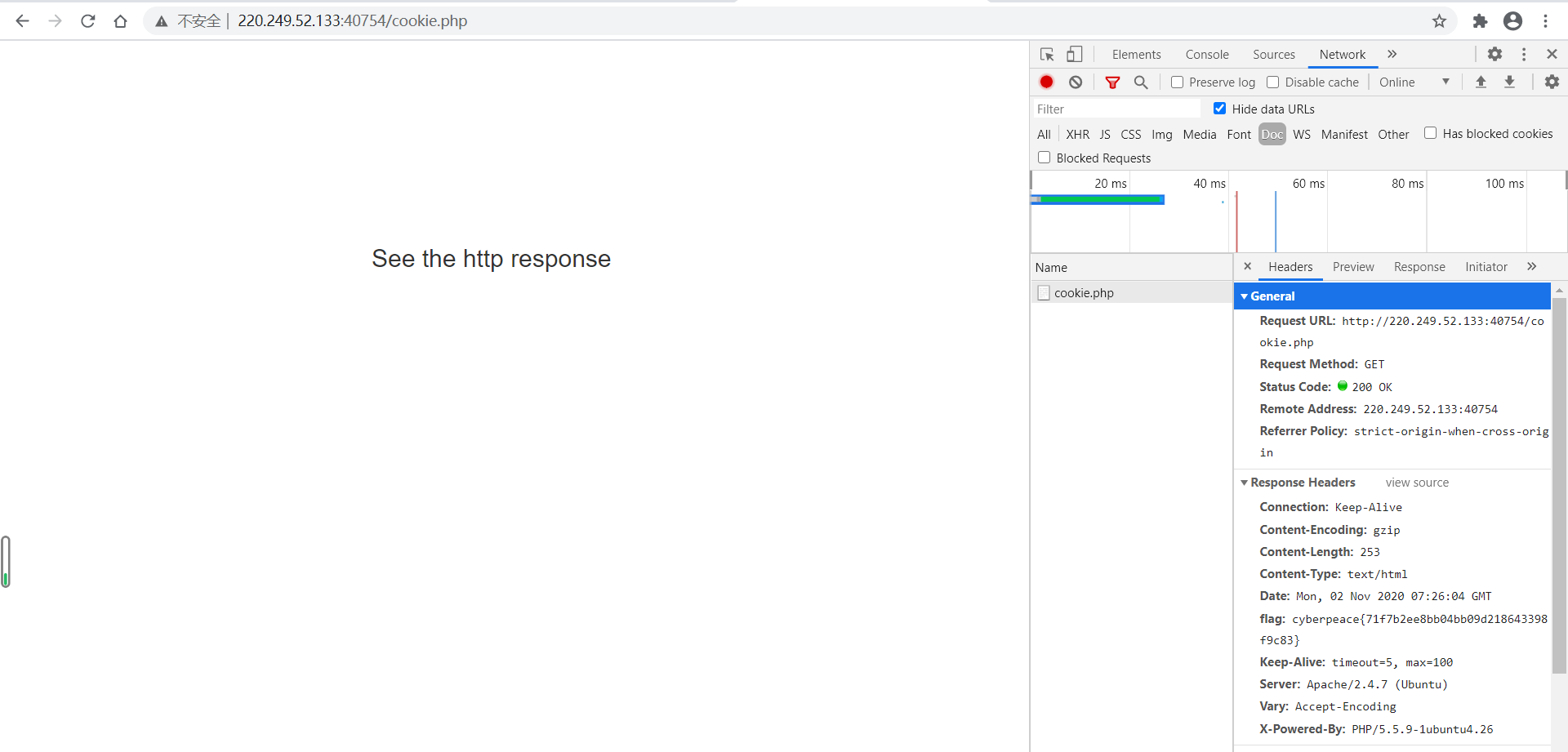

web题4-cookie

f12或fn+f12,在network下 ,可以看到set-cookie。

根据提示,在url后加入cookie.php。回车后可查看到flag

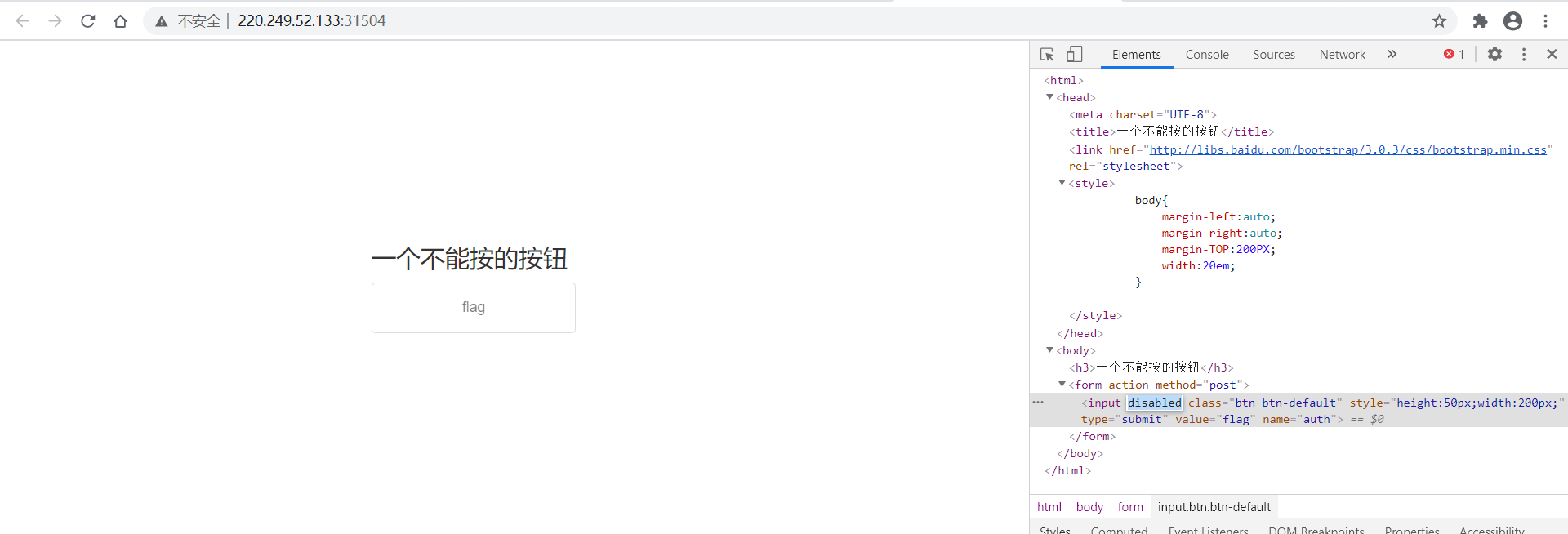

web题5-disabled_button

删掉disabled

删掉后可以点击flag按钮,出现flag

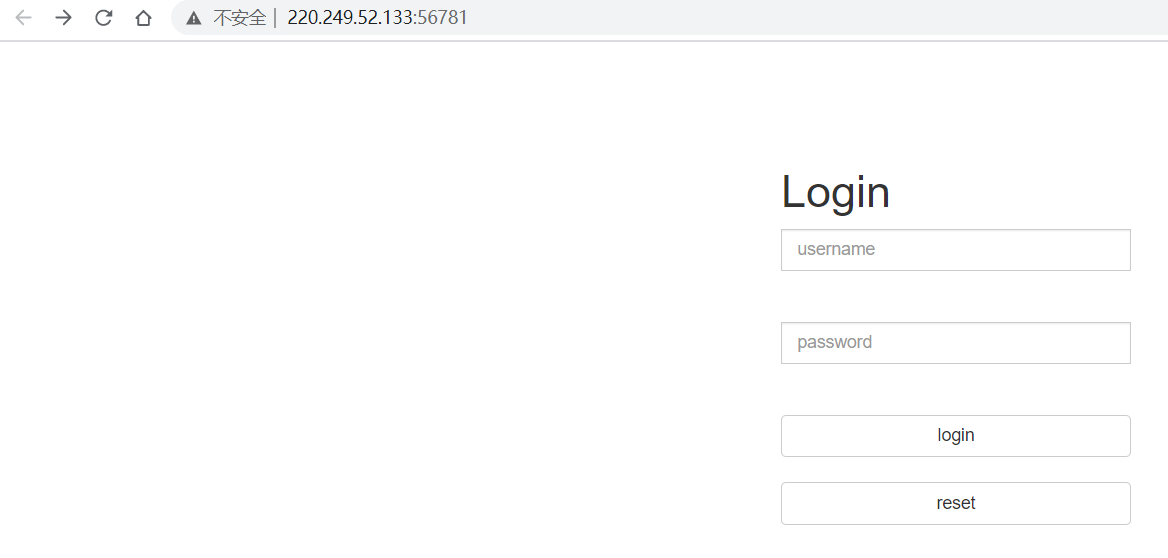

web题6-weak_auth

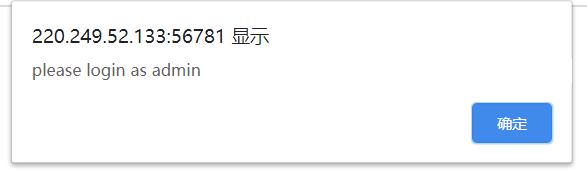

登录界面,随意输入一个用户,会提示让输入admin用户,由此可以确定用户是admin

知道用户名后可尝试暴力破解,使用burp suite 或者hydra

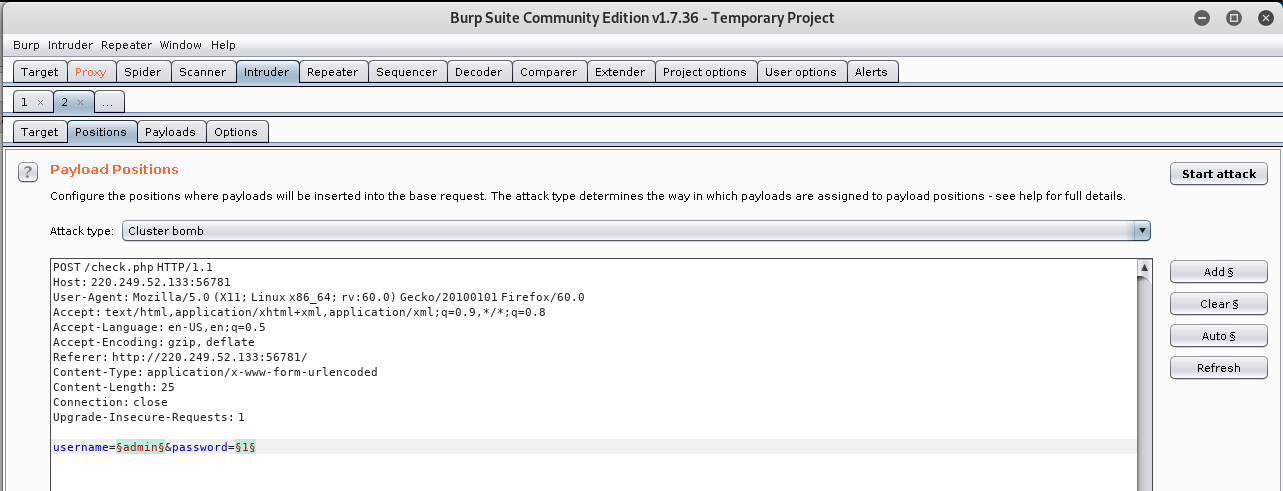

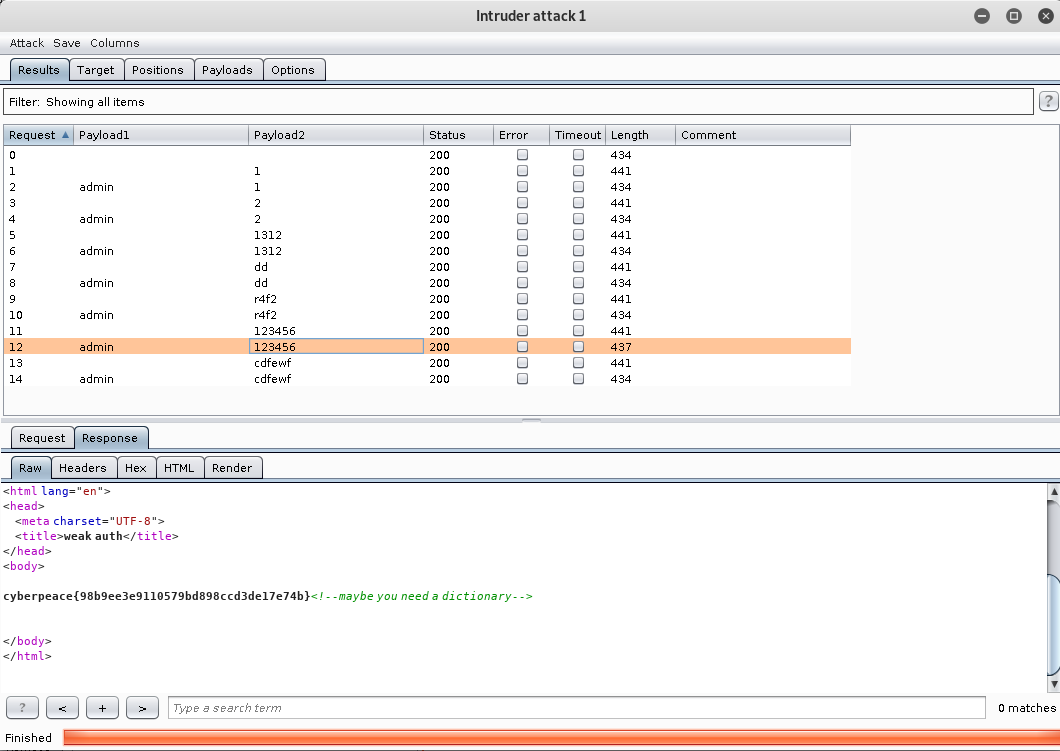

方法1:用burp suite 先抓包,发送到intruder模块,

参数1是用户名,固定为admin。参数2为密码,因为已经提前知道了密码,就写入了123456。理论上只要字典够大,破解只是时间问题。

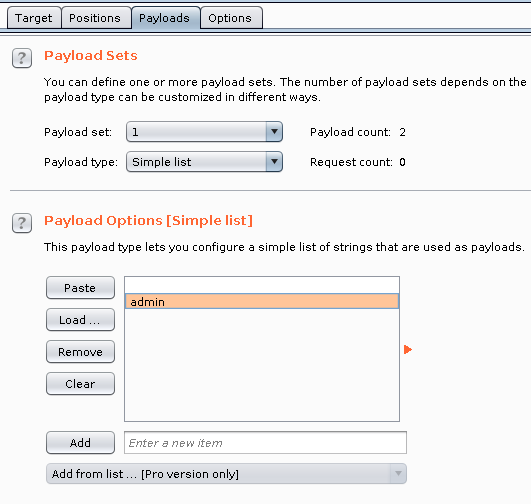

如下图,可以看出来123456的长度是437和其他都不一样,而且能看到响应包中已经有了需要的flag

方法2:使用hydra

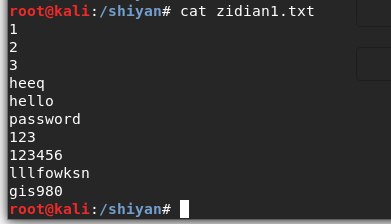

先创建一个密码字典,或者直接导入一个。

f12查看提交方式为post