这题不会做,赛场被吊打,事后才明白

首先解压看到是流量包,放在wireshark,过滤http很明显看到no_flag.zip,当时想这是个关键点,然后把时间都浪费在这上了,赛后发现并没有传输数据的包,因此放弃这条路,往下看,有大量cmp,知道ICMP可以用来建立隧道传输文件,这里面应该有传输的东西,看大佬们的博客知道,可以用tshark去分析

先分析里边的文件是啥

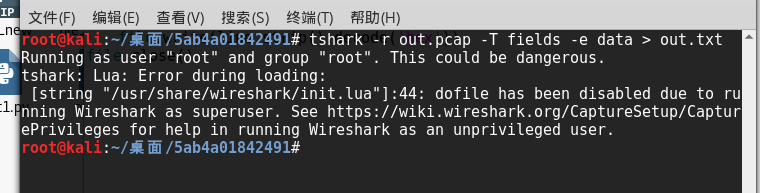

tshark -r out.pcap -T fields -e data > out.txt

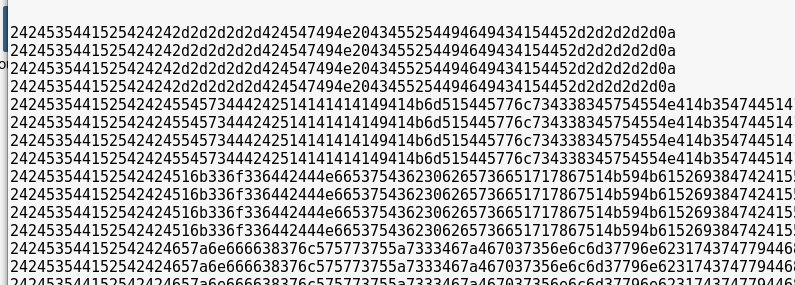

一段16进制乱码

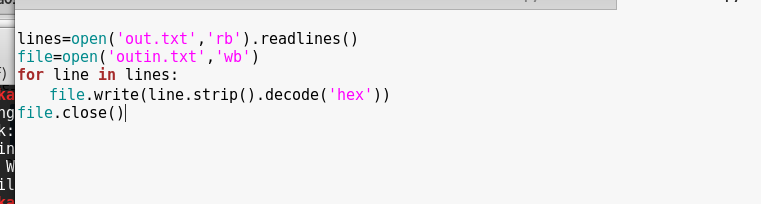

⽤脚本将16进制转成字符串的形式

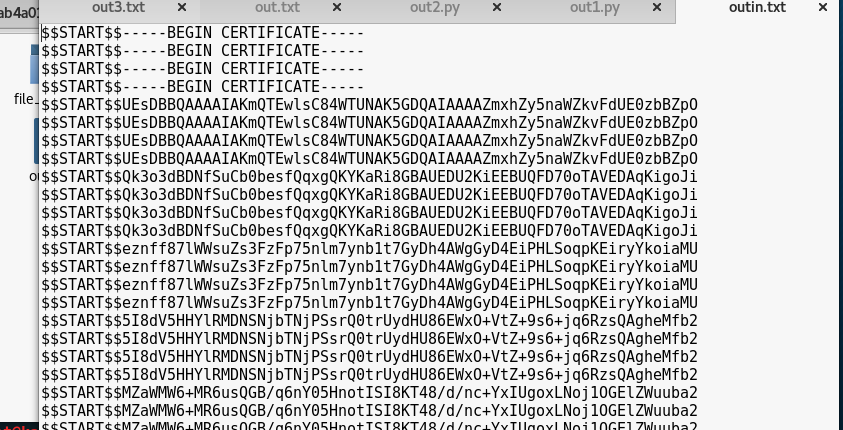

发现每相邻四个都是相同的,因此要去重

命令:grep -i start out.txt | uniq >> out3.txt

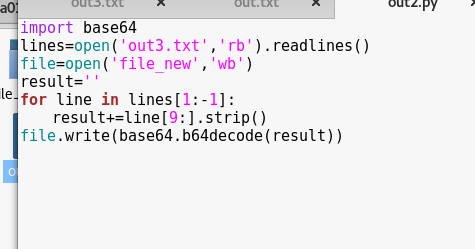

这是一段base64 因此用脚本来解密

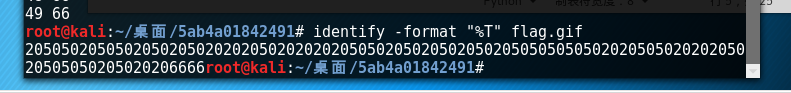

拿到压缩包⽂件,解压后拿到个flag.gif,这⾥利⽤的是gif的时间轴隐写,每帧间隔的时间是可以隐藏信息的 在linux下执⾏命令,

identify -format "%s %T " flag.gif

由于这段文字中就20和50,因此很容易联想到二进制0和1

换之后即可得到flag

通过这一题认识到了imcp流量包可以用来建立隧道传输文件

对tshark有了一些了解应用