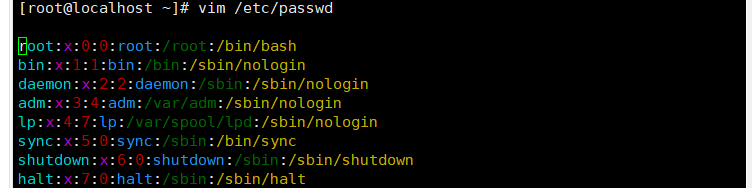

/etc/passwd //用户权限所在位置

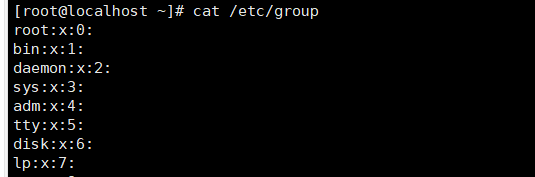

/etc/ group //group组所在位置(组是文件)cd /etc——ls g 进入组路径

root:x:0:0:root:/root:/bin/bash

参数含义:

用户:密码:用户id(uid):组id(gid):注释对用户的描述:用户所使用的目录:(/bin/bash)默认使用的shell脚本文件在哪里(加密的)(cat /etc/bin/bash进入路径)

cat /etc/shadow查看用户密码

root:$6$RvEEoGn.tVfM4VXV$gFrv0e1pKGv7AkJkMR..JWgEb.wzONz/cr/PaHuWMu7rmAgsdDGbtllYTsmca3aAWsaSSPck1pVAh560NwH0b/::0:99999:7:::

涵义:黄色背景密码部分

root: : :0:99999:7:::

ftp :* :17110:0:99999:7:::

用户:密码:上次修改密码的时间:两次修改密码中间的最小间隔:密码的有效期(99999密码永久有效):密码到期前多少天提示:密码的锁定日期:账户的有效期:保留的字段

cat /etc/group查看组

root:x:0:

组名:密码:组id

cat /etc/gshadow查看组密码

c

root:::

用户名:组密码:用户组的管理者:成员

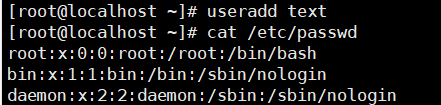

useradd 创建用户

grooupadd 创建组

root目录下执行命令

useradd text //创建用户

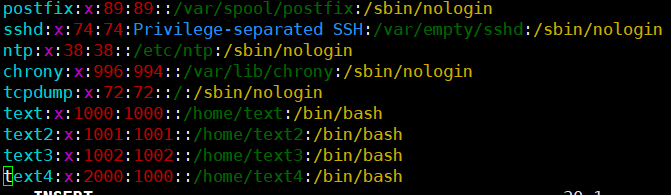

cat /etc/passwd //查看

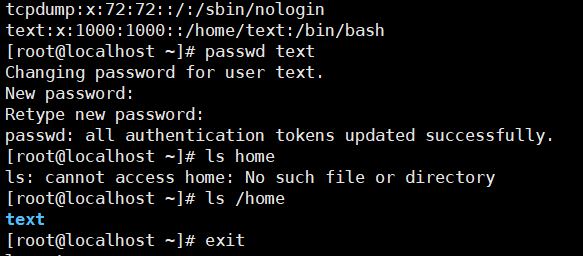

ls /home //查看home下有没有text

passwd text //设置密码 (18156509)

exit //xshell退出

ssh id //以text重新登录

创建text2用户

userdel text //删除用户

su - 用户 //切换用户

su - root(su -) //切换到root

useradd -u 2000 -d /home/text2 -g text text2 // 创建text2家目录home里,添加到text组

cat /etc/passwd //查看/etc/下有没有1创建成功

cat /etc/group //查看组下有没有1创建成功

passwd text //设置密码

su - text2 //切换用户

vim /etc/passwd //修改用户文件

text:x:1000:1000::/home/text:/bin/bash

将text后面/bin/bash改为/sbin/nologin,切换登录text不具备登录权限

useradd -s /sbin/nologin text5 //创建用户时加个参数 -s /sbin/nologin 不具备登录权限

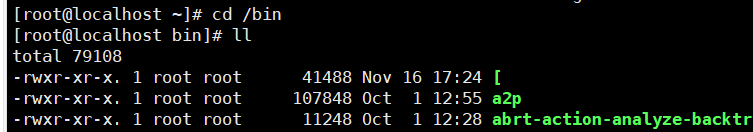

rwx r-x r-x (r读 w写 x执行)

意义:

用户 组 其他

r--------4

w--------2

x--------1

二进制421 421 401 401

chmod 修改权限 u用户 g组 o其他人

chmod o+w(/r/x) //o+ 增加权限; o-减少权限

二进制修改权限 chmod 755 //权限改为rwx r-x r-x(若不行,改为chmod 755 *,加个 * 试试)