一、实验目的

- 理解和掌握木马传播和运行的基本原理

- 在虚拟机上模拟木马传播和感染

- 认识常见的木马控制功能

- 加深对木马的安全防范意识

二、实验内容

- 介绍与木马相关的基本概念

- 配置木马文件

- 测试木马的各项控制功能

- 使用Wireshark工具尝试分析木马的控制过程

三、要求环境

- 木马控制端及受控端生成程序:上兴远控

- 网络通信数据嗅探工具:Wireshark

- Windows操作系统

四、实验步骤

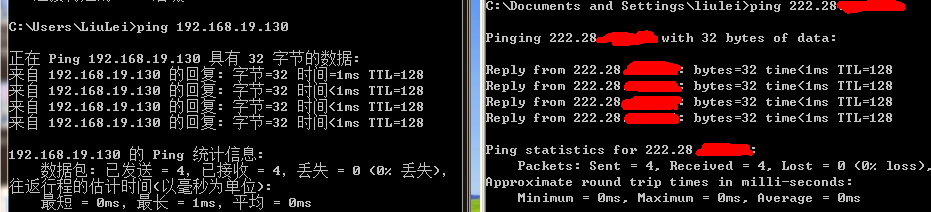

实验前准备:关闭控制端防火墙,尝试两台机器互相ping 看能否ping 通。要确保能ping通。(左边是主机,右边是虚拟机)

- 将控制端配置生成的木马文件复制到受控端。

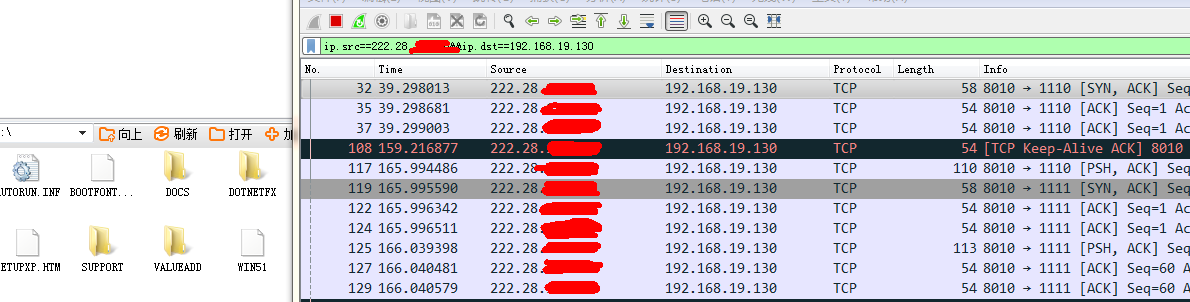

- 同时在木马控制端和受控端开启网络数据嗅探工具Wireshark,开始数据捕获过程,同时设定数据包过滤规则为

(ip.src==主机IP &&ip.dst==192.168.19.130)或者反过来。

即,只显示木马控制端和受控端的交互数据。

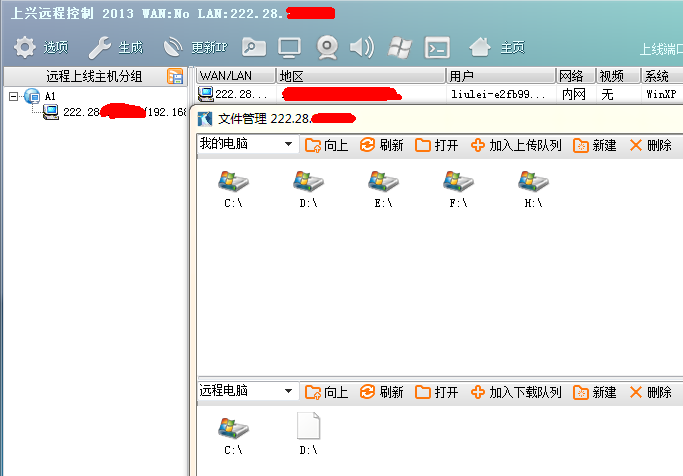

- 双击木马程序后片刻,控制端主机一端会提示有受控主机“上线”,此时左侧边栏出现受控主机IP并可点击查看受控主机的文件资源。另外点击不同的功能按钮,还能实现更进一步的对受控主机的各种操控功能,如下所示,用wireshark抓包显示情况。下图显示控制端的情况:

下图显示用wireshark抓包的情况:

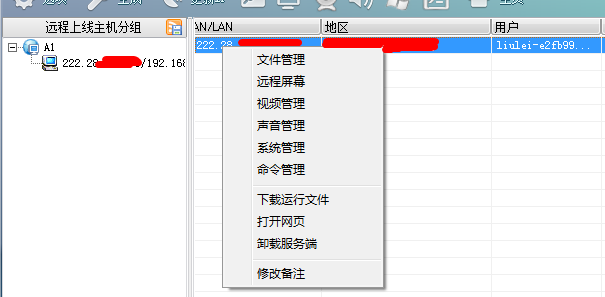

木马控制实验:

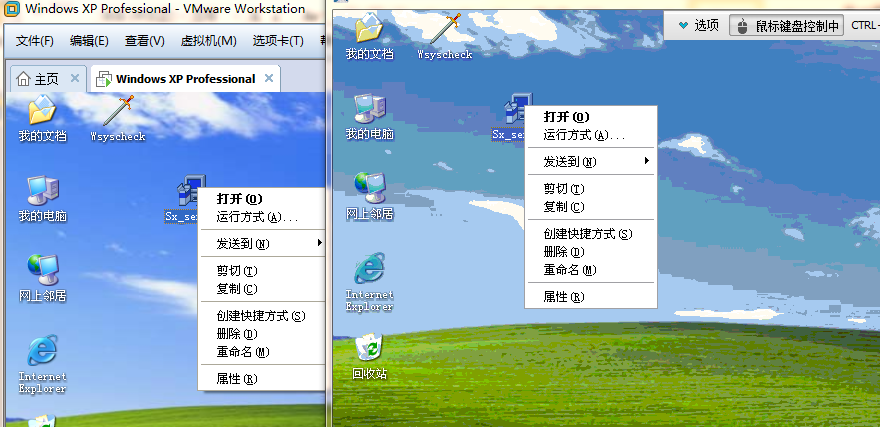

1、 可以对服务端进行各种控制管理,如下图所示:

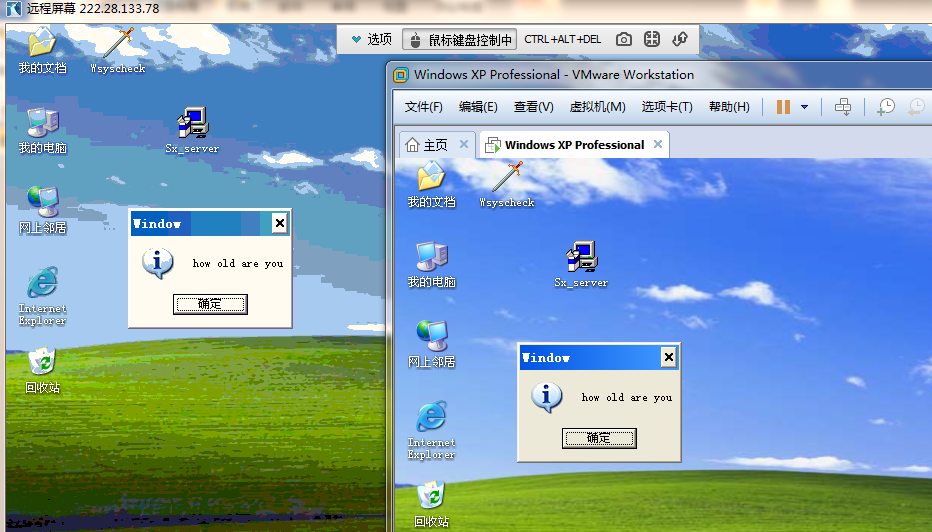

2、 以屏幕监控为例,打开远程屏幕,就会出现下图所示的内容:

如果在监控端用鼠标键盘控制,则监控端可以对服务端进行任何操作,如下所示:

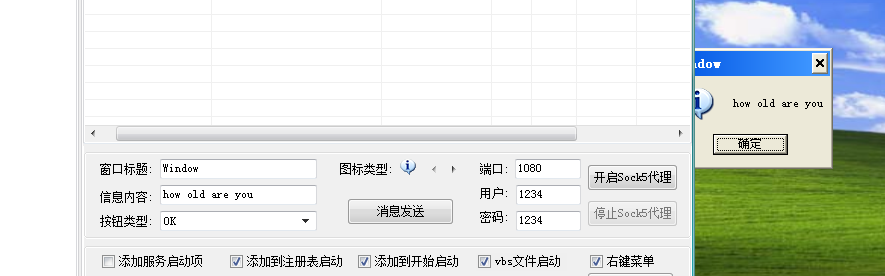

3、 监控端给服务端发送消息,如下所示:

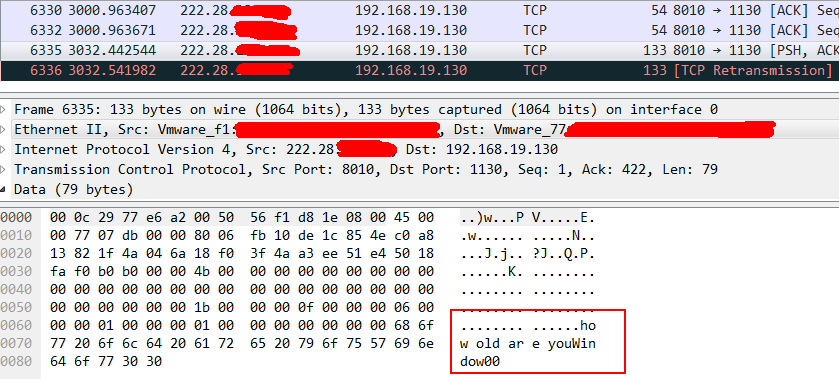

用wireshark对发送消息这一过程进行监控:

可以看到上图红框内显示how old are you.

五、实验总结

可以看出,木马对于计算机的危害还是相当巨大的。木马的侵染结果,相当于把计算机的控制权完全交于控制者手中,不仅仅是给受害者带来计算机系统使用上的巨大不变,而且还会造成受害者不知不觉中暴露出许多敏感信息和个人隐私,甚至可能造成巨大的财产损失。其危害可见一斑。因此,对于木马的防治工作是十分必要的,必须引起任何一个计算机使用者的高度重视和警惕。