[解密]==============

h好了,被坑惨了,看这里https://www.cnblogs.com/daban/p/5680451.html

(1)

分享网站 https://www.ctftools.com/down/

http://www.zjslove.com/3.decode/这个网站也不错 (非常清新)

ok密码 https://www.splitbrain.org/services/ook(国外的)

(2)

https://www.splitbrain.org/services/ook 发现这里也可以解密brainfuck...

brainfuck: Brainfuck是一种极小化的计算机语言,它是由Urban Müller在1993年创建的。由于fuck在英语中是脏话,这种语言有时被称为brainf*ck或brainf**k,甚至被简称为BF

http://www.zjslove.com/3.decode/这个网站也不错 (非常清新)

(3)

https://blog.csdn.net/qq_40836553/article/details/79383488密码类型总结

base64常常以==来填充最后不满的

凯撒是移动位数,[+13得到了有意思的单词, 那么就都+13 每个都是这样移动的 ] 凯撒 偏移位

[根据上面的工具, 其实可以先拿到答案,再计算是+几,再交上去.....]

栅栏是分成几组,

摩斯密码.- 停

ascii 可以多加/多减 【ascii可以有8进制的, 8进制对应着音符(正好没有8,,,,)】下面就能看

https://baike.baidu.com/item/ASCII/309296?fromtitle=ascii%E7%A0%81&fromid=99077&fr=aladdin

ook有!.?

bf有< + -,>[ ]

当铺密码专门加数字(以汉字笔画数代替)

u unicode编码 http://utf-8.jp/public/aaencode.html

url编码是%20

培根密码: 仿照二进制的 AB 这样

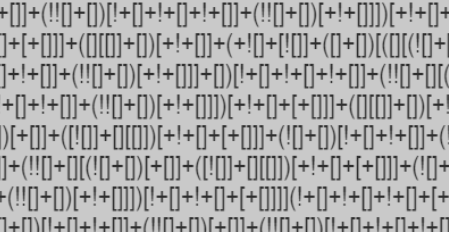

颜文字也是编码。。。真的服了: http://utf-8.jp/public/aaencode.html

然后jother编码和它一样 都是可直接在consle... 系统控制台里面跑了就可以的 (F12)

破碎的md5:

有三项不知道是什么, 我们可直接用python解开

脚本:

import hashlib

pool = '0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ'

s0 = 'TASC?O3RJMV?WDJKX?ZM'

ss = s0.split('?')

m = 'e9032???da???08????911513?0???a2'

for i in pool:

for j in pool:

for k in pool:

s = ss[0] + i + ss[1] + j + ss[2] + k + ss[3]

if hashlib.md5(s).hexdigest()[:5] == m[:5]:

print s, hashlib.md5(s).hexdigest()

break

这里![:5 ].. 只要匹配上就可以了...

由此学习一下python的.. 【基本语法!】

如果只有前几位的,,知道是4位数:

import string import hashlib import itertools def md5(cstr): m = hashlib.md5() m.update(cstr) return m.hexdigest().lower() ls = list(string.lowercase) + list(string.uppercase) + list(string.digits) s = 'c2979c7124' for l in list(itertools.permutations(ls,4)): p = ''.join(l) if md5(p)[0:len(s)] == s: print md5(p) exit(0) --------------------- 作者:zrools 来源:CSDN 原文:https://blog.csdn.net/zrools/article/details/50630788 版权声明:本文为博主原创文章,转载请附上博文链接!

import string import hashlib import itertools def md5(cstr): m = hashlib.md5() m.update(cstr) return m.hexdigest().lower() ls = list(string.lowercase) + list(string.uppercase) + list(string.digits) s = 'c2979c7124' for l in list(itertools.permutations(ls,4)): p = ''.join(l) if md5(p)[0:len(s)] == s: print md5(p) exit(0) --------------------- 作者:zrools 来源:CSDN 原文:https://blog.csdn.net/zrools/article/details/50630788 版权声明:本文为博主原创文章,转载请附上博文链接!

【python里面没有分号,用的是严格的缩进,格式一定要对齐】

【if后面要跟: 】

继续脚本: 在一段无序的里面找.....

def wordcount(dictory,zifuchuan): count=0 for i in range(len(dictory)): if(dictory[i] in zifuchuan): count=count+1 return count dictory=open('myword.txt','r').read().split() aim=open('aimword.txt','r').read() data=aim.split() length=[] for i in range(len(data)): if(wordcount(dictory,data[i])>10): length.append([wordcount(dictory,data[i]),data[i]]) length.sort() for i in range(len(length) - 1, len(length) - 20 - 1, -1): print(length[i][1] + " " + str(length[i][0]))

丘比龙是吃什么东西吃多了?

答案是甜甜圈......... 百度一下就知道....【有时候题干是真实信息的啊】

[杂项]======================

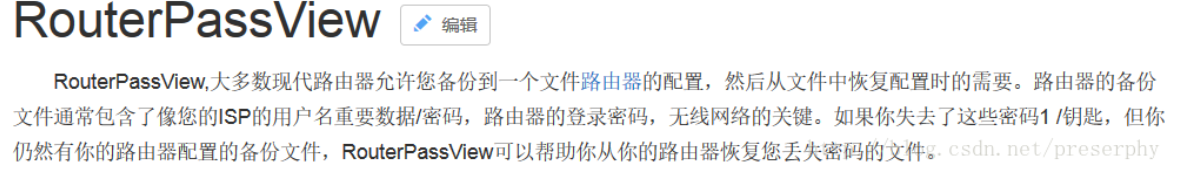

宽带信息泄露: 使用这个搜下。。。 conf.bin 宽带 配置文件!!!!

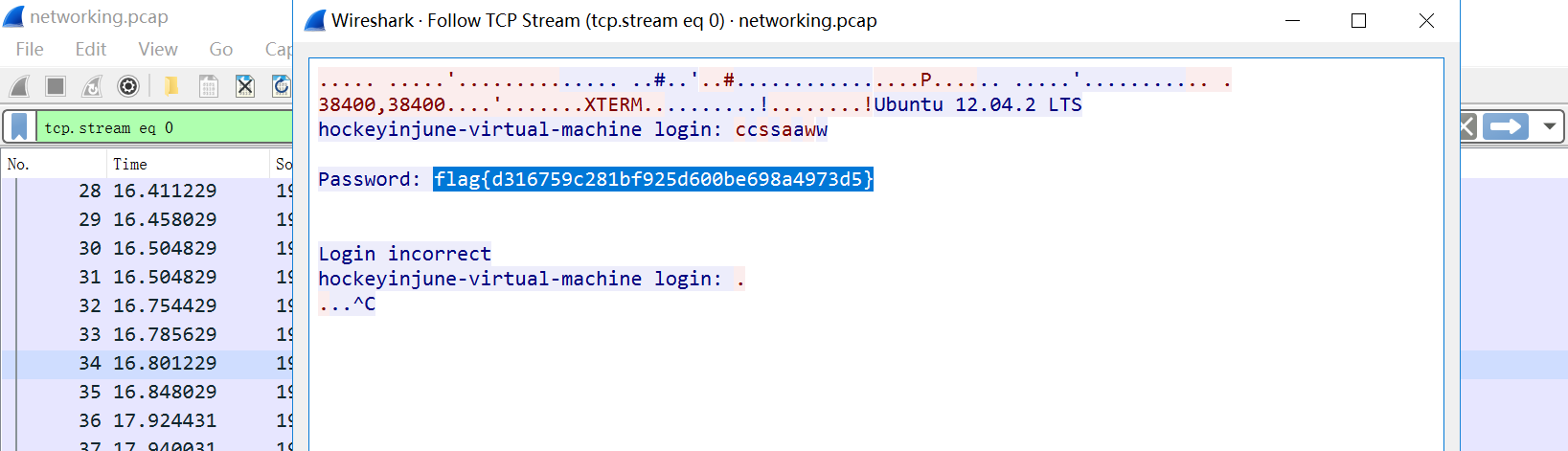

pacp是用wireshark抓包.....

【wireshark追踪: 管理员登录是http流(搜索一下就好啦) 然后post】

winhex看文件头.....

binwalk看包含了多少文件......

[做个游戏]java decompiler (反编译)找源代码

=====================踏踏实实重做==============

[telent] 不是talen!!!

直接选择追踪tcp端口 就可以了....

[账号被盗了]

追踪http流(有关账号)

啊... 然后就是 http一个一个看吧 可以CTRL+F搜索

然后就是看完一个http就没事了(返回重新搜索))

[又一张图片]

下了binwalk, formost之后就好了...() (formost直接搞exe下面的... 然后发送到, 就可以搞出来隐藏信息了)

。。。。

注意文件头信息的对应,啥是啥。。。

========================

(1)winhex信息:

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

PNG (png),文件头:89504E47

(3)打开扩展名win10只要"查看"就好了

(4)ARCHRP(破解简单压缩包密码 )