前言

之前的文章中,都是本地环境没有做任何防护,如果网站安装了安全狗,就会对一些常见攻击进行防御,这篇文章就写一些对于网站安装了安全狗,咱们如何绕过它。发现挺有意思。

什么是安全狗?

网站安全狗是一款集网站内容安全防护、网站资源保护及网站流量保护功能为一体的服务器工具。功能涵盖了网马/木马扫描、防SQL注入、防盗链、防CC攻击、网站流量实时监控、网站CPU监控、下载线程保护、IP黑白名单管理、网页防篡改功能等模块。能够为用户提供实时的网站安全防护,避免各类针对网站的攻击所带来的危害。

本地环境安装安全狗

本地推荐直接安装集成环境phpstudy,然后官网下载一个安全狗安装,两个安装都是傻瓜式安装,这里需要注意的一点是,安装安全狗插件时,需要知道apache服务名,新版的phpstudy是无法直接查看的。先关闭apache服务。打开命令行,输入下面命令

httpd.exe -k install -n apache2.4

这样服务名就是apache2.4了,本地部署好安全狗如下图,这样就可以测试了。

绕安全狗防注入

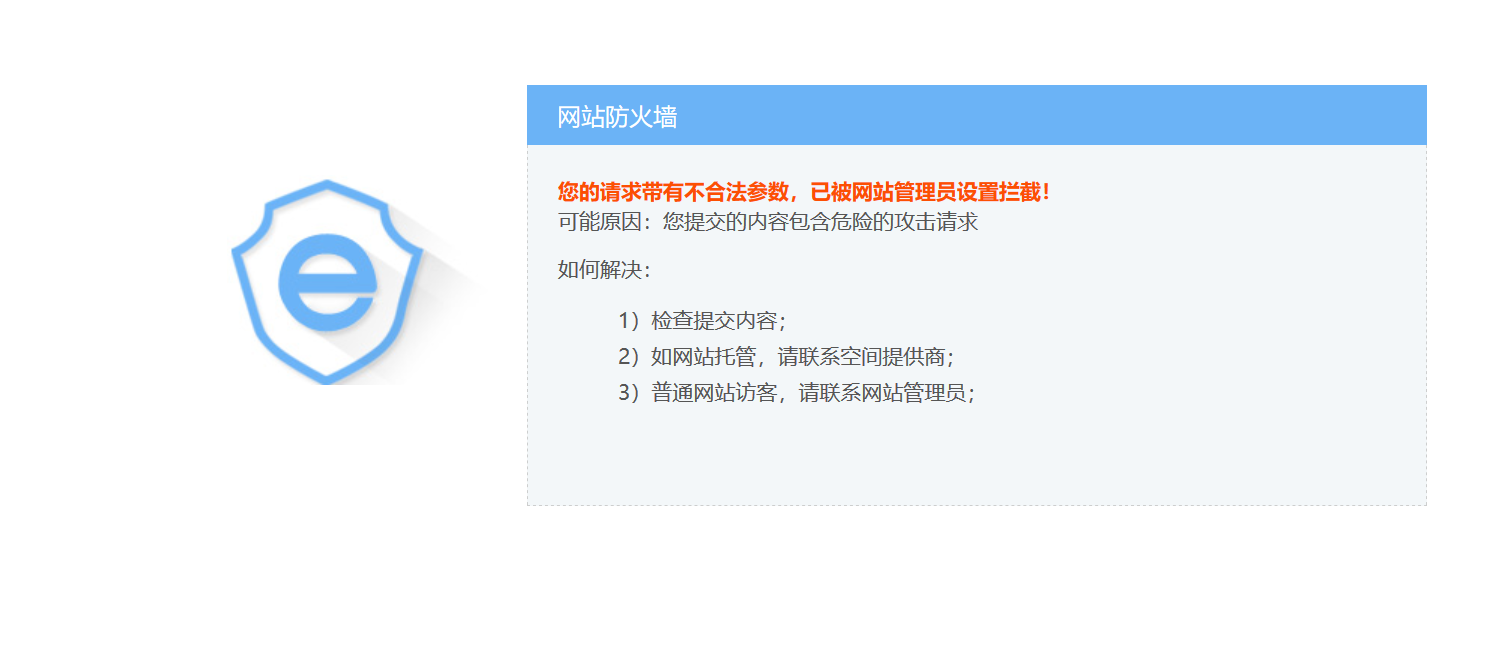

这里以dvwa为例,选择注入模块,简单输入测试的,发现被拦截了

尝试绕过,下面是各种尝试及结果

and 1=1 //拦截 /**/and/**/1=1 //拦截 /**/**&&**/**/1=1 //拦截 /**/**&&**/**/1/**/like/**/1 //绕过

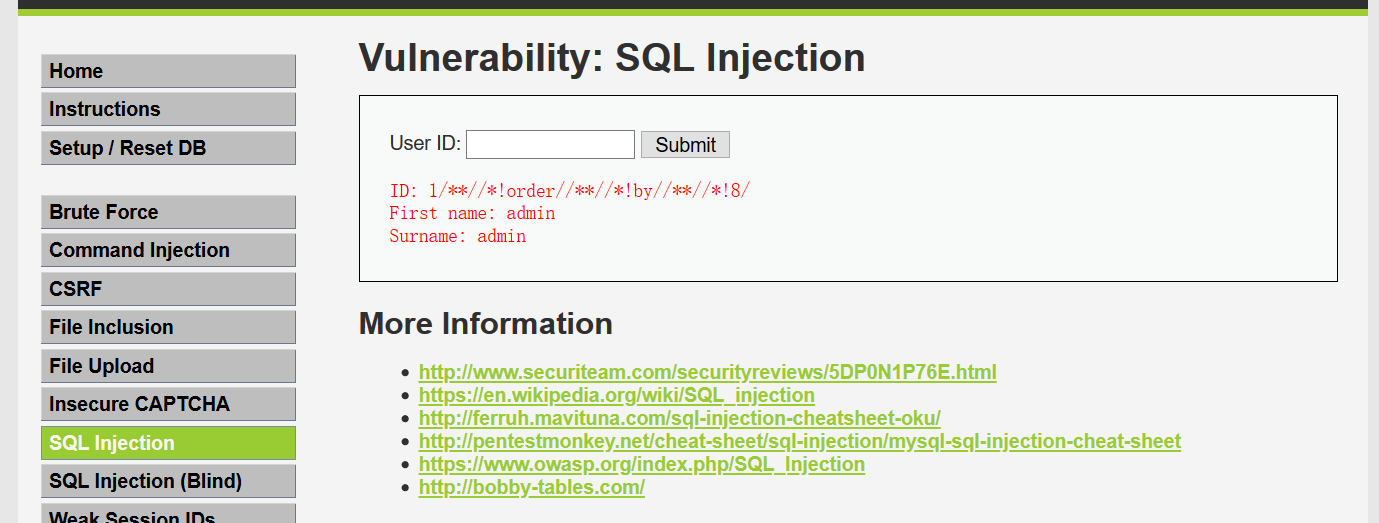

接着输入order by 语句,发现也被拦截了,怎么办,接着进行了如下尝试,发现了曙光

/**//*!order//**//*!by//**//*!5/

这里使用/*!*/屡试不爽,还有一些其他的方式,可以绕过,可以试一试大小写,编码,之类的。

绕安全狗防上传

先查看一下安全狗都限制了哪些后缀,如下图

基本都禁用了,现在各显神通,尝试绕过,先试一试利用apache解析漏洞,尝试一下,将一句话木马的文件后缀,改为lxf.php.xxxx,发现报错,打开安全狗发现被拦截了,尝试失败,接着尝试。

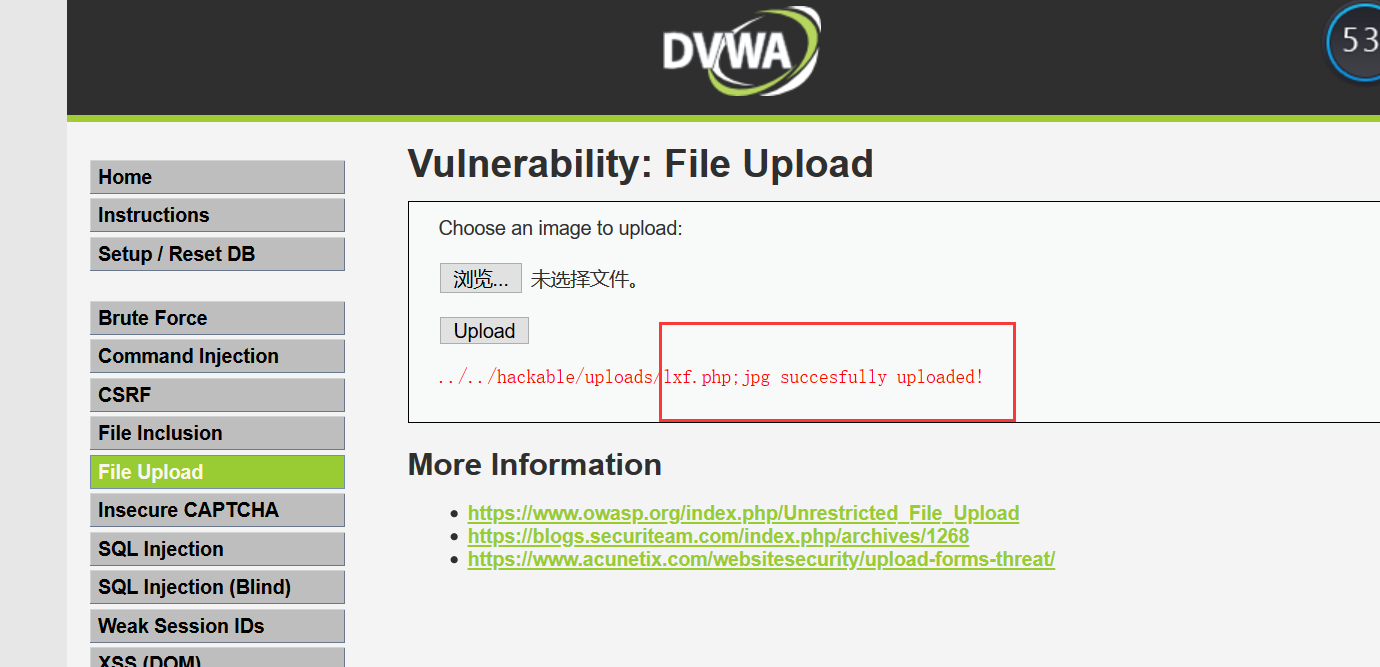

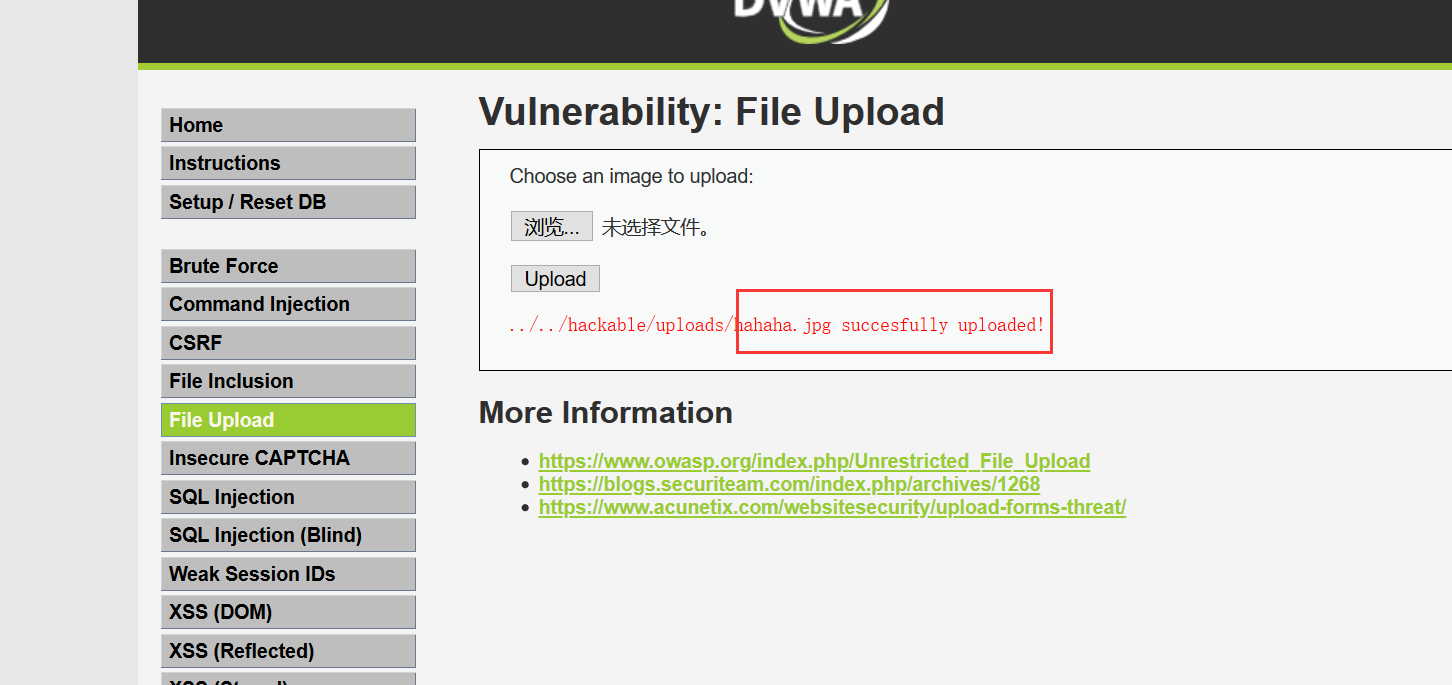

再将文件的后缀改为lxf.php;jpg呢,咱们尝试一下,发现上传成功

可能现在会有疑问,上传这样的后缀名,可以getshell吗?,咱们用菜刀尝试连接一下,发现幸福来得好突然,连接成功

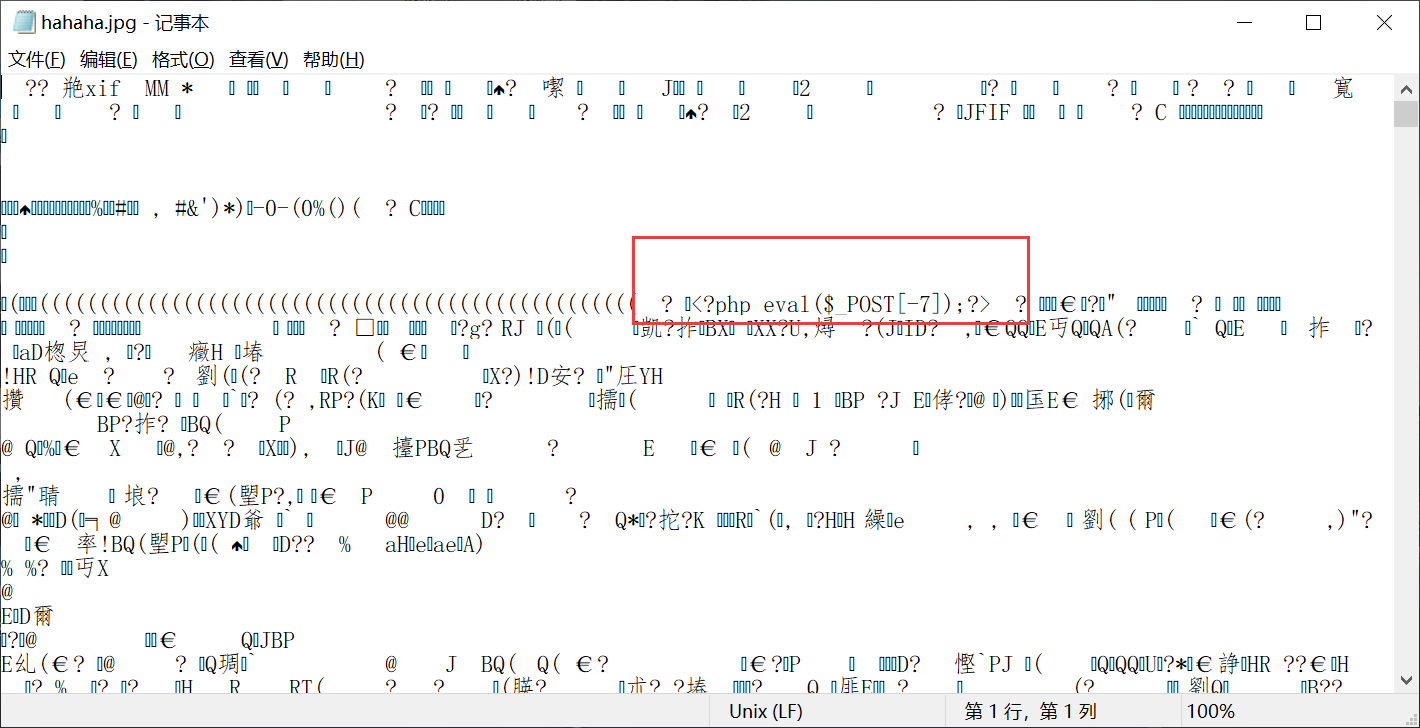

如果用工具将一句话木马插入图片中呢,上传图片,可以连接成功吗?咱们试一下,看下图,插入成功

接着上传,发现上传成功,安全狗没有拦截,这里有个坑,限制上传文件大小,直接抓包,将文件限制改的大一点,就可以了。

再用菜刀连接一下,发现连接成功。

接下来使用burpsuite,将下面的Content-Type 删除,直接上传.php后缀。

发现成功绕过

绕安全狗上传并执行大马

如果要上传一个大马呢,如果绕过上传后,不能执行,还是白搭。咱们发现,被拦截了,

都到了这一步,不能放弃,还有希望,想到了php的包含函数,构造好包含函数后,命名为baohan.php,包含咱们上传的大马,通过上面的方法上传,如下

<?php include("xw.jpg") ?>

只要被包含函数包含的文件,不管什么格式,都会尝试以php的形式执行,所以将大马的格式改为.jpg格式。接下来再试一下。大功告成!

今天就分享这么多,大家还有什么好玩的方法可以留言哦~~